Hacker sfruttano vulnerabilità in SonicWall SMA e Fortinet FortiWeb per installare il rootkit OVERSTEP, legato a ransomware, ed eseguire exploit RCE pubblici, mentre Microsoft rilascia l’update emergente KB5064489 per risolvere un grave bug nel lancio di VM in Azure. Il gruppo UNC6148 prende di mira dispositivi SonicWall SMA 100 series, anche pienamente aggiornati, sfruttando credenziali rubate per ottenere persistence, installare backdoor e preparare l’ambiente a estorsioni e attacchi ransomware.

Trend Micro e Mandiant rivelano che OVERSTEP, un rootkit in user-mode, modifica i processi di boot per nascondere le attività malevole e sottrarre dati sensibili. Parallelamente, Fortinet subisce un’ondata di attacchi ai dispositivi FortiWeb, sfruttando la falla CVE-2025-25257, una SQL injection che permette esecuzione di codice da remoto senza autenticazione. Gli exploit pubblici sono emersi l’11 luglio 2025.

Microsoft, nel frattempo, affronta un bug su Windows Server 2025 e Windows 11 24H2, introdotto dal July Patch Tuesday, che impedisce l’avvio delle VM Azure con VBS abilitato. L’azienda ha rilasciato KB5064489 out-of-band il 13 luglio 2025. Queste minacce evidenziano debolezze strutturali nelle appliance enterprise e nei sistemi operativi cloud, impattando direttamente le infrastrutture critiche.

Attacchi su SonicWall SMA con rootkit OVERSTEP

Il gruppo UNC6148 compromette da ottobre 2024 i dispositivi SonicWall SMA 100 in End-of-Life (EoL), installando il rootkit OVERSTEP che agisce come backdoor in user-mode. Secondo Mandiant, OVERSTEP stabilisce una reverse shell, sottrae password e cancella log critici come httpd.log, http_request.log e inotify.log. L’accesso iniziale avviene tramite credenziali OTP rubate da un breach avvenuto a gennaio 2025.

Il rootkit modifica il file /etc/rc.d/rc.fwboot per garantire la persistenza e usa tecniche di hooking su funzioni come open e readdir per nascondere i file malevoli. I comandi dobackshell e dopasswords vengono utilizzati per aprire shell remote e creare archivi con file sensibili. Il codice dannoso viene iniettato in executables dinamici. Nonostante le patch, Mandiant suggerisce la presenza di zero-day RCE non documentati, poiché le reverse shell vengono attivate anche con credenziali locali non modificate. I dati rubati sono pubblicati su World Leaks, collegando UNC6148 al ransomware Abyss, attivo dal 2023.

Gli attacchi sfruttano vulnerabilità precedenti, tra cui CVE-2021-20035, CVE-2021-20038, CVE-2021-20039, CVE-2024-38475 e CVE-2025-32819, per recuperare credenziali e accedere a dispositivi esposti. L’assenza di aggiornamenti per i dispositivi EoL rende l’exploitation particolarmente efficace. Mandiant fornisce IOC, guida all’analisi forense tramite disk images, e consiglia l’implementazione di MFA, rotazione delle password, segmentazione di rete e monitoraggio dei log. Gli attacchi evidenziano la necessità di migrarne i modelli EoL verso dispositivi supportati e l’adozione di strategie zero-trust per l’accesso remoto.

Fortinet FortiWeb via exploit RCE

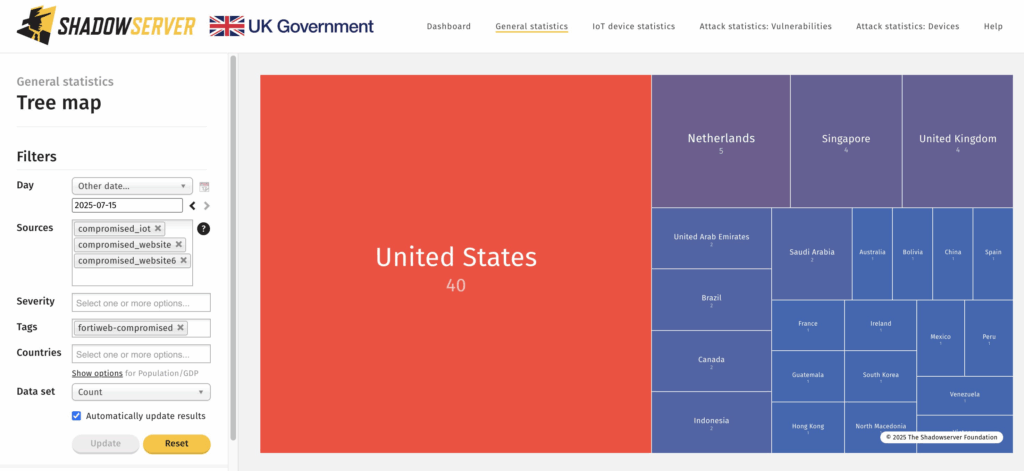

Il 14 luglio 2025, il progetto Shadowserver rileva 85 infezioni FortiWeb, calate a 77 il giorno successivo. Gli attacchi sono legati alla CVE-2025-25257, una vulnerabilità SQL injection critica che consente RCE senza autenticazione. La falla colpisce le versioni 7.6.0-7.6.3, 7.4.0-7.4.7 e 7.0.0-7.0.10. Gli exploit pubblici sono stati rilasciati da WatchTowr e ptrrr l’11 luglio. Gli attaccanti craftano header HTTP Authorization verso l’endpoint /api/fabric/device/status e scrivono file .pth malevoli nei site-packages Python, eseguendo codice tramite il CGI legittimo /cgi-bin/ml-draw.py.

Fortinet ha rilasciato una patch l’8 luglio 2025 e consiglia di aggiornare alle versioni 7.6.4, 7.4.8, 7.2.11 o 7.0.11. Se non aggiornati, si raccomanda di disabilitare le interfacce HTTP/HTTPS. L’azienda collabora con CERT internazionali e fornisce WAF rules e scanner automatici. La vulnerabilità impatta applicazioni cloud-native e ambienti CI/CD. Fortinet suggerisce validazione degli input, segmentazione degli accessi, rate limiting delle API e l’integrazione di detection basata su machine learning.

Update emergente Windows KB5064489 per Azure

Il 13 luglio 2025, Microsoft pubblica l’update fuori banda KB5064489 per Windows Server 2025 e Windows 11 24H2. L’update corregge un bug introdotto dal Patch Tuesday (KB5062553) che impedisce l’avvio delle VM Azure con VBS abilitato.

Il problema riguarda ambienti non Trusted Launch con versione 8.0 non-default, provocando un failure nella secure kernel initialization. Microsoft consiglia l’installazione del nuovo update in ambienti impattati e pubblica immagini aggiornate per il deployment automatico. L’azienda integra il fix nei prossimi cumulative update e invita le organizzazioni a testare KB5064489 in ambienti di staging. L’update ottimizza il supporto per cloud workloads e migliora la resilienza delle VM Azure, con supporto esteso alla configurazione VBS post-patch.

Metodi UNC6148 e legami ransomware

Il gruppo UNC6148 continua ad abusare di credenziali rubate per accedere a SonicWall SMA 100 EoL, sfruttando vulnerabilità passate e nuove per installare il rootkit OVERSTEP. Il gruppo è legato a World Leaks e Abyss ransomware, con dati esfiltrati e pubblicati per estorsione. Il rootkit modifica file di boot, esegue shell remote e archivia credenziali, operando in user-mode per evitare detection a livello kernel. I log vengono cancellati sistematicamente per coprire le tracce. Gli attacchi osservati tra maggio e giugno dimostrano persistence a lungo termine, con iniezione nei processi eseguibili e utilizzo di SSL-VPN per accessi remoti. Le aziende devono isolare i dispositivi EoL, monitorare il dark web e adottare strategie zero-trust. Mandiant fornisce strumenti di risposta, IOC, e guida all’analisi forense su disco.

Approfondimento tecnico

Il rootkit OVERSTEP modifica /etc/rc.d/rc.fwboot e intercetta funzioni di libreria (open, readdir) per nascondere i propri artifact. Carica codice malevolo nei processi dinamici, ruba certificati e file persist.db, esegue reverse shell e crea archivi con dati tramite dobackshell e dopasswords. Su Fortinet FortiWeb, la CVE-2025-25257 sfrutta header HTTP manipolati per scrivere .pth malevoli nei path Python. Il CGI /cgi-bin/ml-draw.py viene abusato per l’esecuzione del codice. La patch rilasciata rafforza la validazione degli input, prevenendo l’uso di eval arbitrario. L’update KB5064489 di Microsoft risolve un bug che impediva l’inizializzazione del secure kernel su VM Azure con VBS, ottimizzando i carichi di lavoro cloud e introducendo ASLR avanzato per rafforzare la sicurezza del sistema.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.