Una nuova vulnerabilità denominata Golden dMSA scuote la sicurezza delle infrastrutture Windows Server 2025, introducendo un metodo di bypass dell’autenticazione che può compromettere intere foreste Active Directory. Scoperta da Semperis, la falla consente a un attaccante di generare password valide per tutti i delegated managed service accounts (dMSA), aggirando il meccanismo di autenticazione vincolato alla macchina. L’origine del problema risiede nella struttura crittografica ManagedPasswordId, la cui prevedibilità permette di calcolare in tempi rapidi combinazioni valide con attacchi brute force.

Un attacco che trasforma una breccia in una backdoor di foresta

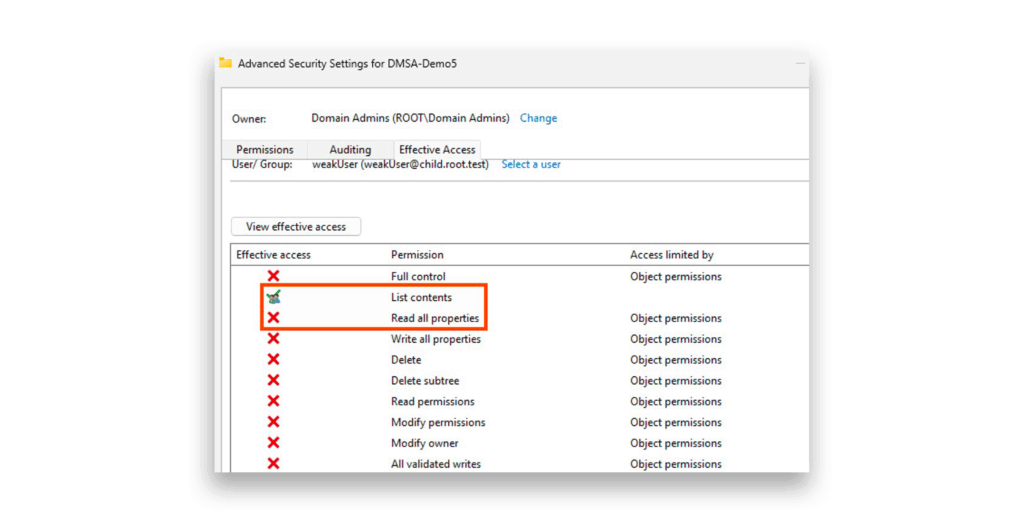

Il punto critico dell’attacco Golden dMSA è l’accesso alla chiave radice KDS (Key Distribution Service Root Key), normalmente protetta e accessibile solo ad account con privilegi amministrativi elevati come Domain Admins o SYSTEM. Tuttavia, una volta ottenuta questa chiave, gli attaccanti possono calcolare in modo autonomo e offline le password dei dMSA, dei gMSA e di tutti gli account di servizio associati. Questo permette un accesso persistente e invisibile all’interno dell’infrastruttura, aggirando meccanismi di sicurezza come Credential Guard, senza alcuna scadenza temporale delle credenziali. Secondo Adi Malyanker, autore della ricerca di Semperis, la vulnerabilità evidenzia una debolezza intrinseca nella progettazione della funzionalità dMSA, pensata per sostituire le password statiche con autenticazioni legate al dispositivo. Il difetto tuttavia espone le aziende a una potenziale compromissione di dominio su scala.

I dettagli crittografici e tecnici della vulnerabilità

Il cuore del problema è nella prevedibilità della struttura ManagedPasswordId, che contiene campi come L1Index e L2Index con un range limitato a 1.024 combinazioni possibili, rendendo di fatto fattibile un brute force anche su sistemi modesti. Una volta individuata la corretta combinazione, l’attaccante può derivare la password valida tramite la chiave KDS. Il processo sfrutta le API di Windows per enumerare gli oggetti dMSA e costruire i dati richiesti. Il tool rilasciato da Semperis, GoldenDMSA, dimostra quanto possa essere semplice condurre l’attacco in ambienti di laboratorio. Microsoft ha riconosciuto la gravità del problema, rispondendo con un aggiornamento rilasciato ad aprile 2025 (KB5055523) che disabilita temporaneamente l’uso dei machine accounts protetti da Credential Guard nei sistemi Windows Server 2025 e Windows 11 24H2. L’intervento si è reso necessario dopo il rilevamento di problemi legati alla rotazione automatica delle password.

Impatti concreti e superfici di attacco

Gli effetti potenziali sono estesi e devastanti. L’accesso persistente fornito dall’attacco consente di effettuare movimenti laterali tra domini, esfiltrare dati sensibili, distribuire ransomware, o mantenere una presenza non rilevata per periodi indefiniti. In ambienti critici come sanità, finanza o infrastrutture cloud ibride, dove i dMSA gestiscono componenti chiave, il rischio si moltiplica. Semperis avverte che le tecniche di brute force sono così leggere da poter essere completate in pochi minuti su GPU moderne, rendendo l’attacco praticabile anche da attori non statali. Inoltre, i tentativi non vengono sempre rilevati dai sistemi di log, rendendo complessa anche la fase forense.

La risposta di Microsoft e il ruolo di Semperis

Nel tentativo di contenere i rischi immediati, Microsoft ha disabilitato temporaneamente l’utilizzo dei machine accounts con Credential Guard attivo, decisione motivata dalla necessità di impedire l’autenticazione malevola legata a password derivate in modo illegittimo. Tuttavia, questa misura è solo parzialmente efficace, poiché l’attacco Golden dMSA aggira completamente la necessità di utilizzare le credenziali macchina, generando le password direttamente dalla chiave KDS. Semperis, dal canto suo, ha rilasciato uno strumento di analisi chiamato GoldenDMSA che consente di enumerare gli account dMSA, estrarre la chiave KDS se già compromessa e avviare il calcolo delle password. Lo strumento è pensato per uso etico in ambienti controllati, ma la sua disponibilità sottolinea quanto l’exploit sia concretamente riproducibile, anche senza conoscenze avanzate.

In aggiunta, Semperis ha integrato nella sua piattaforma Directory Services Protector (DSP) un indicatore denominato “KDS root key ACL was modified”, capace di intercettare modifiche sospette alla chiave KDS, uno degli elementi più critici nel contesto dell’infrastruttura Active Directory.

Le strategie di mitigazione per contenere la minaccia

La difesa contro Golden dMSA richiede un approccio articolato e multilivello, che va ben oltre il semplice patching. Secondo Semperis, è fondamentale impostare manualmente auditing sugli oggetti KDS attraverso l’abilitazione di SACL per l’evento 4662, così da intercettare letture anomale dei dati chiave. L’implementazione di controlli SIEM avanzati è raccomandata per rilevare pattern sospetti, come richieste AS-REQ fallite con errori PREAUTH-FAILED, sintomo di tentativi di autenticazione anomali.

Tra le altre contromisure consigliate rientrano:

- La segmentazione dell’infrastruttura per isolare i sistemi più critici.

- La rotazione frequente delle credenziali degli account amministrativi.

- L’adozione di un’architettura Zero Trust, dove nessun nodo è implicitamente fidato.

- La verifica regolare della configurazione ACL della chiave KDS e dei permessi di accesso.

Semperis raccomanda inoltre il ricorso a backup frequenti e criptati delle chiavi KDS, nonché l’utilizzo di strumenti di detection basati su machine learning per identificare anomalie nei comportamenti utente e macchina.

Considerazioni sul futuro e sull’impatto per le aziende

L’attacco Golden dMSA rappresenta una svolta nel panorama delle minacce a Active Directory, poiché dimostra come una singola compromissione possa trasformarsi in una persistenza illimitata a livello di foresta. L’impatto è tale da coinvolgere compliance normative come il GDPR, il NIS2 o il DORA, poiché un attacco riuscito di questo tipo potrebbe causare perdite di dati sensibili, interruzione delle operazioni e sanzioni economiche rilevanti. Secondo Semperis, questo attacco segna una nuova fase evolutiva della guerra informatica contro le infrastrutture Microsoft, dove la crittografia non robusta può trasformare un errore progettuale in una porta d’ingresso permanente. La minaccia si estende anche agli ambienti ibridi Azure, dove la presenza di Active Directory on-premise resta critica per la gestione degli accessi. Il messaggio è chiaro: la scoperta di Golden dMSA deve spingere le organizzazioni a rivedere l’intera postura di sicurezza dei propri domini Active Directory. Non si tratta di una vulnerabilità limitata a un singolo sistema, ma di un difetto strutturale nel modello di autenticazione stesso, che richiede un’azione tempestiva, strategica e globale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.