Proofpoint rivela che APT cinesi allineati allo stato stanno intensificando gli attacchi di spionaggio industriale contro il settore dei semiconduttori taiwanesi, attraverso una serie di sofisticate campagne di phishing condotte tra marzo e giugno 2025. L’obiettivo dichiarato è sottrarre segreti tecnologici cruciali, in linea con gli sforzi strategici della Cina per raggiungere l’autosufficienza nei chip, bypassando le restrizioni all’export imposte da Stati Uniti e Taiwan. La società di cybersecurity ha identificato almeno tre gruppi principali coinvolti in queste operazioni, caratterizzate da email compromesse, malware personalizzati e tecniche mirate al furto di credenziali e all’infiltrazione in ambienti aziendali sensibili. Secondo gli analisti, i bersagli includono non solo aziende di produzione e design, ma anche analisti finanziari con accesso a informazioni privilegiate.

I gruppi legati a Pechino e le tecniche di intrusione

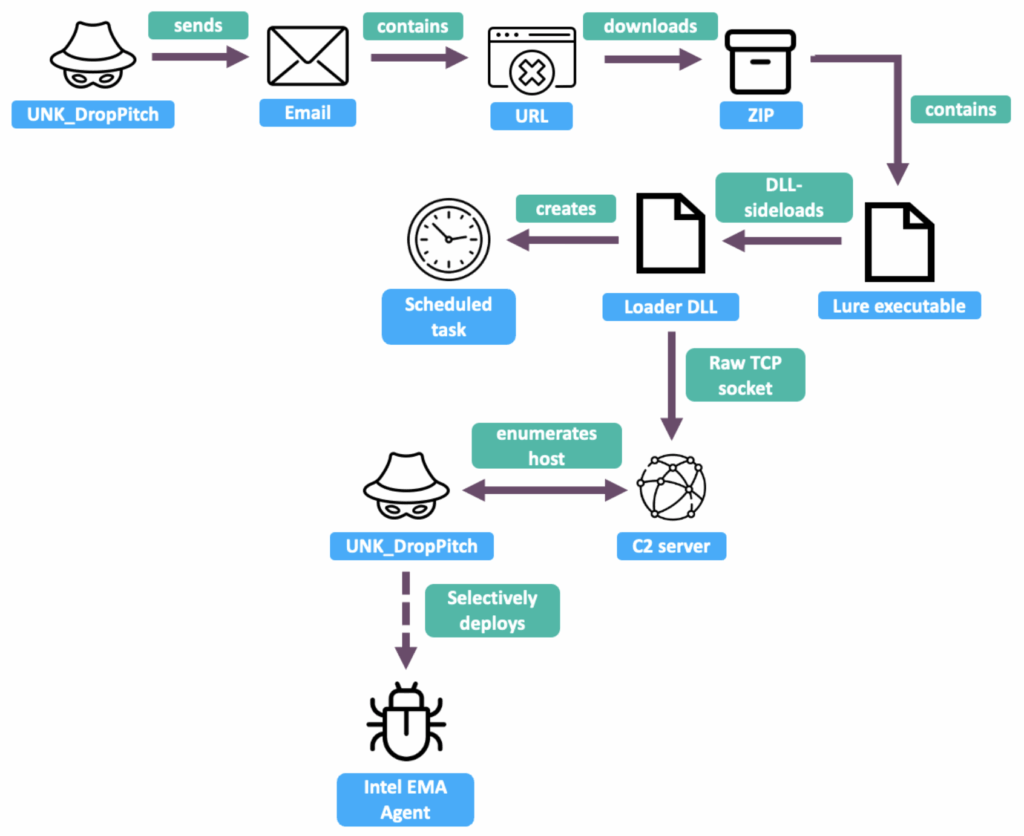

Proofpoint attribuisce le campagne a diversi gruppi denominati con nomi temporanei come UNK_FistBump, UNK_DropPitch, UNK_SparkyCarp e UNK_ColtCentury, tutti presumibilmente allineati con interessi statali cinesi. Il primo colpisce aziende di design e manifattura semiconduttori, sfruttando indirizzi email provenienti da università taiwanesi compromesse. Il secondo mira ad analisti del settore finanziario, impersonando entità d’investimento fittizie. Il terzo si concentra su furto di credenziali mediante framework personalizzati Adversary-in-the-Middle, mentre il quarto cerca di stabilire contatti iniziali con il personale legale, mostrando sovrapposizioni con attori già noti come TAG-100 e Storm-2077.

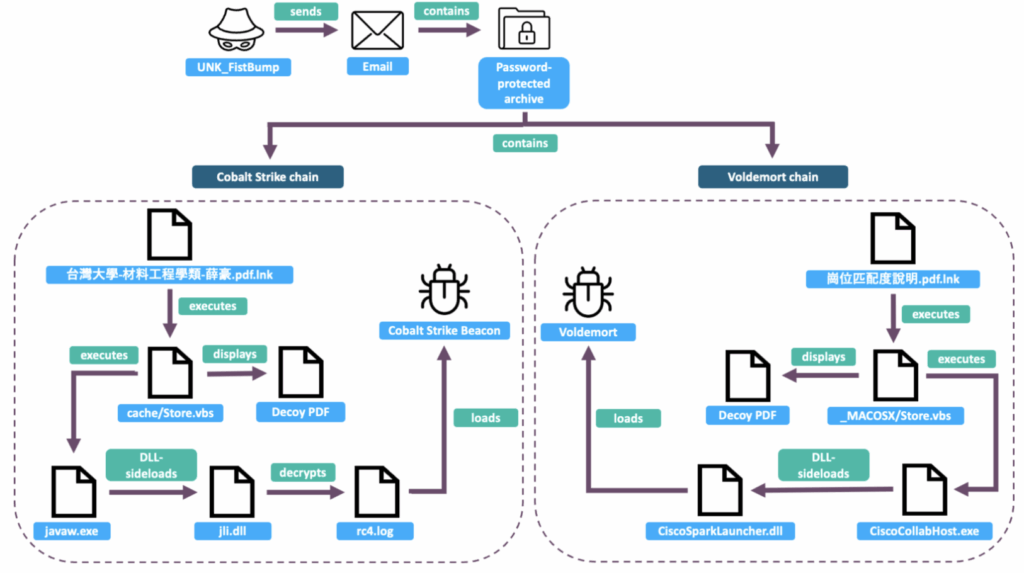

Le tecniche si sono evolute nel tempo, passando da Cobalt Strike a nuove backdoor come Voldemort e HealthKick, adottando anche framework come SparkRAT. Le esche digitali sono spesso legate a tematiche lavorative, culturali o accademiche, adattate con estrema precisione al contesto locale taiwanese.

Strategie di phishing e vettori di attacco

Le campagne di phishing sono estremamente sofisticate e impiegano tecniche di ingegneria sociale avanzata. Alcune email provengono da presunti studenti universitari in cerca di lavoro, con titoli come “Product Engineering – National Taiwan University”, e contengono allegati compressi protetti da password che attivano catene di infezione complesse.

Altre volte, i link conducono a falsi portali Zendesk o Filemail, da cui vengono scaricati file LNK che attivano script VBS per il download dei payload. I gruppi utilizzano anche eseguibili legittimi per eseguire sideloading DLL, impiegando processi come javaw.exe o CiscoCollabHost.exe. Sono state osservate varianti che sfruttano anche servizi cloud come Google Sheets per il comando e controllo, e FakeTLS per occultare le comunicazioni di rete.

Le tecniche di persistenza sono garantite tramite scheduled tasks, mentre il traffico di rete viene offuscato con codifiche come Base64, RC4 o chiavi XOR statiche come “mysecretkey”. Proofpoint segnala inoltre errori umani nei comandi manuali degli attori, indicando una forte componente operativa diretta nelle campagne.

I target industriali e le implicazioni economiche

Le campagne colpiscono aziende chiave del settore semiconduttori taiwanese, dalle fasi di progettazione fino al testing finale. I gruppi prendono di mira anche analisti delle principali società d’investimento, in quanto ritenuti custodi di informazioni strategiche sul mercato dei chip. Le catene di fornitura risultano particolarmente esposte, così come le infrastrutture legali e finanziarie che supportano le aziende del settore. Gli attacchi comportano danni potenziali enormi in termini di proprietà intellettuale sottratta, innovazione compromessa e impatti sulla fiducia degli investitori internazionali. La strategia cinese punta alla riduzione della dipendenza tecnologica estera, mentre Taiwan intensifica le misure difensive, investendo in cybersecurity e rafforzando le alleanze con partner come gli Stati Uniti.

Indicatori tecnici e analisi delle infrastrutture

Proofpoint analizza in dettaglio gli elementi tecnici delle campagne. Le varianti della backdoor Voldemort, ad esempio, comunicano con server di comando e controllo tramite Google Sheets API, esfiltrando dati in chiaro o con crittografia leggera. Le connessioni ai server C2 avvengono spesso sulla porta TCP 443 e sfruttano indirizzi IP identificabili, tra cui 166.88.61.35 per UNK_FistBump e 82.118.16.72 per UNK_DropPitch.

Il gruppo UNK_SparkyCarp, invece, impiega un kit personalizzato Adversary-in-the-Middle per simulare notifiche di sicurezza, mentre UNK_ColtCentury tenta il deploy del tool SparkRAT, con hosting su infrastrutture sovrapposte ad altri attori noti. Sono stati identificati indicatori di compromissione su domini come accshieldportal.com e acesportal.com, utilizzati per tracking e phishing.

Le campagne dimostrano un uso metodico di tool open-source modificati, evasioni anti-antivirus, shell reverse TCP e strategie di accesso remoto tramite strumenti legittimi come Intel EMA.

Taiwan reagisce, ma le campagne continuano ad evolvere

Il governo taiwanese risponde potenziando le proprie infrastrutture difensive, avviando programmi di formazione interna per il riconoscimento dei tentativi di phishing e promuovendo l’adozione di strumenti avanzati come le soluzioni EDR (Endpoint Detection and Response). Sono in corso attività di monitoraggio del traffico anomalo e valutazioni periodiche di vulnerabilità, in collaborazione con aziende private e partner internazionali.

Proofpoint sottolinea come gli attori testino accuratamente le proprie infrastrutture malevole prima del deployment operativo, limitando l’esposizione a honeypot e aumentando l’efficacia delle campagne reali. La loro strategia prevede un continuo raffinamento delle tecniche, sfruttando la conoscenza approfondita dell’ambiente culturale e lavorativo taiwanese per costruire esche sempre più convincenti. In parallelo, emergono segnali di un possibile impiego futuro di modelli AI generativi per la creazione automatizzata di messaggi phishing altamente personalizzati, con l’obiettivo di aumentare la probabilità di successo anche contro utenti ben addestrati.

Il dibattito sull’attribuzione e la diplomazia internazionale

Nonostante le evidenze raccolte, Pechino nega ogni coinvolgimento ufficiale, definendo le accuse infondate. Tuttavia, secondo Proofpoint, le sovrapposizioni infrastrutturali e le tecniche impiegate rafforzano il collegamento con attori sponsorizzati dallo Stato. Il tema dell’attribuzione riaccende il dibattito diplomatico tra Cina e Taiwan, con quest’ultima che denuncia pubblicamente l’aggressione cyber come parte di un’offensiva più ampia sulla sovranità tecnologica. Gli esperti in sicurezza informatica analizzano non solo le tracce digitali, ma anche il contesto geopolitico più ampio, che vede la Cina impegnata nel consolidamento della propria industria dei semiconduttori a fronte delle sanzioni internazionali. Proofpoint pubblica indicatori di compromissione (IOC), indirizzi IP, hash dei file malevoli e altre informazioni tecniche rilevanti per consentire alle aziende e agli enti di difendersi dalle campagne ancora attive. Taiwan, dal canto suo, invita a una cooperazione internazionale rafforzata, promuovendo standard comuni e strategie condivise contro le minacce persistenti.

La tecnica del sideloading DLL nei dettagli

Un elemento ricorrente nelle campagne analizzate è l’uso del sideloading DLL, tecnica che consente agli attaccanti di caricare librerie malevole al posto di quelle legittime. Gli attori posizionano DLL infette nella stessa directory dell’eseguibile target, inducendo il sistema operativo a caricarle in automatico durante l’esecuzione. UNK_FistBump, ad esempio, sfrutta processi come javaw.exe per eseguire il payload, approfittando delle modalità di risoluzione del percorso delle DLL su Windows. I file malevoli modificano la tabella degli export per ottenere l’esecuzione del codice arbitrario. Questa strategia, particolarmente efficace, elude molti sistemi antivirus tradizionali. Per contrastare questo tipo di minacce, Proofpoint raccomanda la verifica dell’integrità delle DLL e l’adozione di strumenti di controllo del comportamento applicativo. Taiwan ha avviato programmi specifici di addestramento per i team di risposta agli incidenti, focalizzati proprio sull’analisi di attacchi APT che sfruttano questo tipo di tecnica.

Uno scenario in evoluzione continua

L’analisi di Proofpoint restituisce l’immagine di un’operazione su larga scala, condotta con metodologie consolidate, infrastrutture distribuite e una chiara direzione strategica. Le campagne non sono sporadiche, ma si inseriscono in un disegno più ampio, volto a ridisegnare gli equilibri dell’industria globale dei semiconduttori attraverso la raccolta di intelligence economica e tecnologica. Gli attori studiano con attenzione i propri obiettivi, selezionano con cura i messaggi, testano le varianti, adottano framework modulari e seguono un ciclo operativo iterativo che permette loro di adattarsi rapidamente alle contromisure difensive. Proofpoint, attraverso la propria telemetria, continuerà a monitorare l’evoluzione delle tattiche, segnalando ogni nuovo sviluppo alla comunità internazionale, mentre Taiwan, nel frattempo, si prepara a fronteggiare una fase successiva dello scontro, in cui il cyberspazio si conferma terreno cruciale della competizione geopolitica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.