Nel mese di luglio 2025, una nuova ondata di attacchi phishing altamente sofisticati ha messo in discussione la sicurezza dei meccanismi FIDO e l’integrità dell’ecosistema npm, compromettendo migliaia di utenti e organizzazioni a livello globale. Le tecniche identificate, tra cui PoisonSeed, sfruttano feature avanzate come il cross-device sign-in e l’hijacking di pacchetti pubblicati, aprendo nuove vulnerabilità nella filiera di fiducia di strumenti quotidiani per sviluppatori e amministratori.

PoisonSeed: la tecnica che indebolisce l’autenticazione FIDO

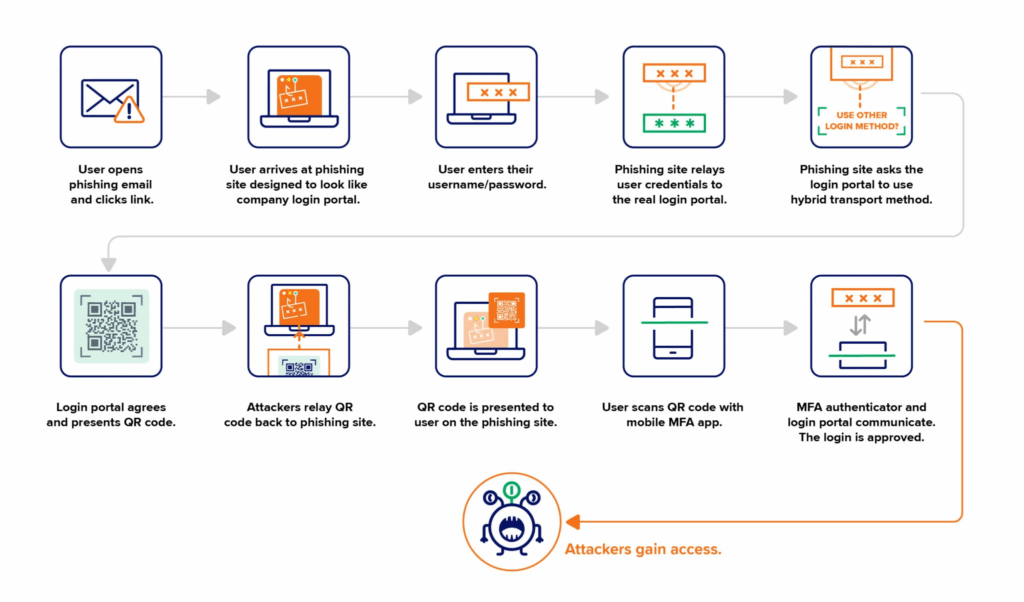

Secondo quanto rivelato da Expel, la tecnica battezzata PoisonSeed si fonda sulla manipolazione dell’autenticazione FIDO attraverso un attacco adversary-in-the-middle. Gli utenti ricevono email di phishing che li conducono a portali ingannevoli, all’apparenza identici a quelli legittimi di provider come Okta.

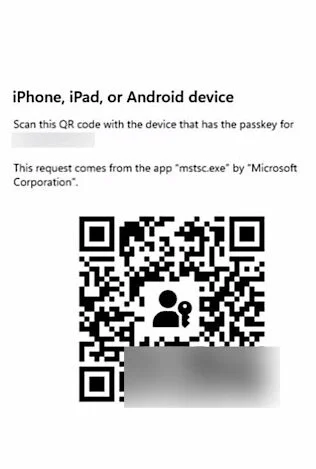

Quando l’utente tenta di autenticarsi da un dispositivo non registrato, il sistema genera un QR code per l’accesso cross-device. In questo momento critico, l’attaccante intercetta il codice, lo replica su un portale malevolo e lo presenta all’utente. Scansionandolo con il proprio dispositivo, l’utente consente inconsapevolmente l’accesso all’attaccante, che ottiene così una sessione autenticata senza bisogno di approvazione diretta.

Il flusso dell’attacco permette all’attore malevolo di registrare una propria FIDO key sugli account target, eliminando completamente l’intervento dell’utente nei successivi accessi. Questo meccanismo ha già colpito wallet di criptovalute e ambienti enterprise, sfruttando la fiducia riposta dagli utenti nella sicurezza dei QR code. Espel sottolinea come la tecnica sfrutti feature pensate per la comodità dell’utente, trasformandole in vettori d’attacco invisibili.

npm sotto attacco: pacchetti popolari compromessi tramite phishing

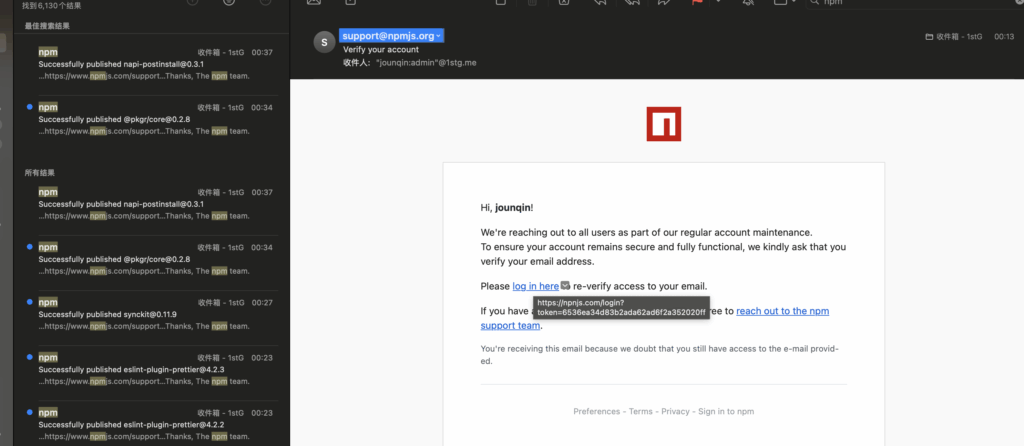

Contemporaneamente, la piattaforma npm è stata oggetto di una campagna di compromissione attraverso phishing mirato ai maintainer. I ricercatori segnalano l’avvenuto hijacking di pacchetti ampiamente utilizzati come eslint-config-prettier e eslint-plugin-prettier, modificati per includere script postinstall malevoli.

Gli attaccanti, dopo aver ottenuto i token di pubblicazione con email spoofate provenienti da domini come npnjs.com, hanno caricato versioni compromesse dei pacchetti, iniettando DLL trojan che si attivano su ambienti Windows, sfruttando rundll32. L’impatto stimato è di milioni di installazioni settimanali. Il malware ha mostrato un tasso di rilevamento iniziale basso su VirusTotal, con hash identificativo pubblico e attività persistente in ambienti CI/CD. I maintainer colpiti hanno confermato l’intrusione e deprecato le versioni infette, ma il danno si è diffuso rapidamente tra gli utenti che avevano automatizzato le build.

Impatto sistemico sulla sicurezza informatica

Le due campagne, seppur diverse nella natura tecnica, condividono un tratto comune: l’abuso della fiducia implicita nei sistemi automatizzati e nell’infrastruttura di autenticazione moderna. Le tecniche impiegate contro FIDO riducono sensibilmente l’efficacia dei dispositivi hardware key, mentre l’hijacking dei pacchetti npm mostra quanto possa essere fragile la supply chain open-source.

Molte organizzazioni hanno riportato furti di dati sensibili, accessi persistenti da parte degli attaccanti, e downtime significativi su sistemi mission-critical. In alcuni casi, gli incidenti hanno portato a violazioni di compliance, costringendo le aziende a ruotare in emergenza le credenziali e a isolare gli ambienti compromessi.

Espel ha osservato movimenti laterali da parte degli attaccanti in diversi contesti enterprise, mentre CISA monitora attivamente i log per individuare indicatori di compromissione legati a entrambe le minacce. La combinazione di ingegneria sociale e tecniche automatizzate di exploit solleva interrogativi sull’efficacia dei controlli MFA esistenti e sulla necessità di politiche di verifica continua in ambito DevOps.

Strategie di rilevamento e mitigazione in corso

Espel e BleepingComputer hanno pubblicato indicazioni tecniche dettagliate per identificare le attività sospette. Nel caso FIDO, i log di autenticazione mostrano pattern anomali come registrazioni da geolocalizzazioni inattese, nuove chiavi associate a sessioni di login recenti, e tentativi di enroll senza approvazione. Espel suggerisce anche l’obbligo di Bluetooth fisico tra i dispositivi per attivare il cross-device sign-in, mitigando l’efficacia della tecnica PoisonSeed.

Per npm, i maintainer sono invitati a verificare i propri lockfiles, evitare installazioni automatiche di pacchetti rilasciati dopo il 18 luglio e ruotare immediatamente i token npm. Hash noti dei file DLL infetti sono stati condivisi pubblicamente e analizzati in ambienti sandbox, mentre il malware viene aggiornato rapidamente per evitare rilevamento da parte degli antivirus convenzionali.

Microsoft ha rilanciato le best practices per la protezione degli ambienti SharePoint, integrando l’uso obbligatorio di AMSI e Defender AV, mentre Espel raccomanda una maggiore formazione anti-phishing per gli utenti finali e i team DevOps. Le organizzazioni più esposte hanno avviato audit completi delle attività di autenticazione e dei repository di pacchetti interni, spesso già contaminati da versioni infette.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.