Kaspersky rivela che il gruppo cinese APT41 ha avviato una nuova campagna di cyberespionaggio contro le infrastrutture IT governative in Africa, facendo uso di malware avanzati, tecniche evasive e un set di tool personalizzati per infiltrarsi in reti sensibili. Il rapporto documenta compromissioni mirate a workstation e server SharePoint, con particolare enfasi sull’uso di Impacket e Cobalt Strike per ottenere accesso remoto e mantenere il controllo sui sistemi. Gli esperti identificano l’operazione come la prima campagna significativa di APT41 nel continente africano, segnando un’espansione geografica dopo attacchi documentati in oltre 42 paesi. Il gruppo impiega nomi hardcoded di servizi interni e proxy IP regionali per mimetizzarsi nell’ambiente target. L’attribuzione ad APT41 avviene con alta confidenza, grazie al riconoscimento di pattern comportamentali e tool modificati già associati al gruppo. La campagna ha incluso escalation di privilegi, movimento laterale, esfiltrazione dati via web shell e sideloading di DLL malevole, con una particolare attenzione all’evasione dei sistemi EDR. Kaspersky osserva inoltre errori operativi da parte degli attaccanti, come l’esecuzione di messaggi di errore come comandi. Le implicazioni segnalano un rischio crescente per i governi africani e una maturazione della strategia di APT41 nei confronti di target finora secondari.

Background su APT41

APT41 è un gruppo di lingua cinese, operativo dal 2012, noto per le sue attività di spionaggio cibernetico e per l’uso di vulnerabilità zero-day in attacchi contro i settori energia, telecomunicazioni, istruzione, sanità e IT. Kaspersky classifica il gruppo come una minaccia persistente avanzata, attiva con l’obiettivo primario di acquisire intelligence sensibile e accesso prolungato alle reti. Fino a oggi, APT41 aveva mostrato bassa attività in Africa, preferendo target asiatici, europei e americani. Il gruppo si distingue per la capacità di combinare tool pubblici e strumenti customizzati, sfruttando tecniche come il DLL sideloading, il salvataggio file in C:\Windows\Temp e l’uso di traffico mimetico per eludere il rilevamento. Kaspersky conferma l’attribuzione attraverso similarità nei domini C2, linguaggio di codice, IOC e configurazioni già documentate in operazioni precedenti.

Target e metodi di attacco

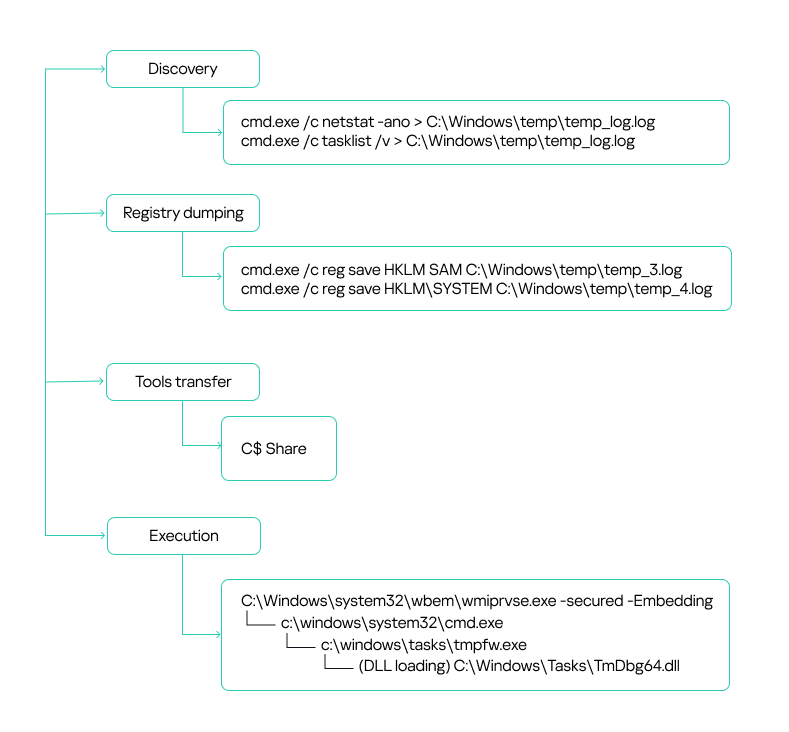

Il target principale della campagna è costituito da infrastrutture IT statali africane, con attacchi diretti a workstation e server SharePoint. Il gruppo inizia con l’uso di Impacket per eseguire comandi remoti tramite WmiExec e Atexec, seguiti da escalation dei privilegi tramite dumping dei registry hive. APT41 procede poi con movimento laterale sfruttando account domain admin e accesso SMB. Il C2 viene stabilito con Cobalt Strike e agent customizzati, spesso integrati direttamente in SharePoint. L’esfiltrazione dati avviene tramite web shell come CommandHandler.aspx, reverse shell in HTA, e l’uso di script PowerShell per automazioni. Il traffico viene instradato attraverso proxy interni e domini impersonati, molti dei quali ospitati su infrastrutture come GitHub. APT41 adotta una struttura modulare, adattando i propri strumenti al contesto specifico e aggiornandoli frequentemente per eludere il rilevamento. I dati raccolti includono credenziali, codice sorgente e informazioni di sistema, che vengono esfiltrate tramite metodi cifrati o covert channel.

Tool utilizzati nella campagna

Durante la campagna africana, APT41 utilizza una vasta gamma di strumenti già noti agli analisti. Impacket serve per l’esecuzione iniziale, mentre Cobalt Strike viene distribuito in formato TXT o INI cifrato. Il gruppo sfrutta il DLL sideloading con binari legittimi come TmPfw.exe, associati a DLL malevoli come TmDbg64.dll o msedge.dll.

Per il comando e controllo, APT41 integra agent.exe, agentx.exe e usa SharePoint come vettore di comunicazione. Pillager viene modificato in DLL per l’exfiltrazione di credenziali, mentre Checkout ruba dati da browser. Per persistenza, il gruppo utilizza java.exe per lanciare Mimikatz e upload.ashx per il trasferimento file. Tra i canali usati per il tunneling spicca Neo-reGeorg. Molti payload sono scaricati da domini fasulli su GitHub, e vengono depositati in C:\Windows\Temp, rendendo più difficile il tracciamento da parte degli antivirus. Gli script PowerShell vengono adattati per automation e evasione. Kaspersky identifica anche Logs.txt e convert-moftoprovider.exe come componenti critici nei toolchain osservati.

Timeline delle operazioni

La timeline operativa della campagna mostra un pattern tattico tipico di APT41. Il primo segnale è il rilevamento di attività remote su workstation tramite WmiExec, seguito da una breve pausa e una successiva intensificazione. L’attacco prosegue con probe dei processi, dumping del registry, movimento laterale e infine compromissione SharePoint.

Kaspersky osserva errori nella fase esecutiva, tra cui l’invio di messaggi di errore come comandi, sintomo di un attacco condotto rapidamente o da operatori non coordinati. L’intera operazione si estende per diverse settimane, con tool frequentemente aggiornati e un’evidente adattabilità del gruppo alle contromisure target. L’obiettivo finale è l’esfiltrazione invisibile e la persistence estesa.

Attribuzione a APT41

Kaspersky attribuisce la campagna con alta confidenza ad APT41, sulla base di diversi indicatori: la presenza di Impacket, l’uso di WMI, il DLL sideloading tipico, i file salvati in C:\Windows\Temp, e i C2 domain come s3-azure.com già presenti in campagne precedenti. L’analisi comportamentale mostra sovrapposizioni con operazioni condotte tra il 2019 e il 2023, mentre i nomi hardcoded, il traffico mascherato e i linguaggi di programmazione impiegati puntano chiaramente a operatori di matrice cinese. L’utilizzo di tool custom, linguaggi locali e strutture di comando simili rafforza ulteriormente l’attribuzione. Le evidenze indicano una continuità strategica e operativa rispetto a campagne storiche.

Findings notevoli della campagna

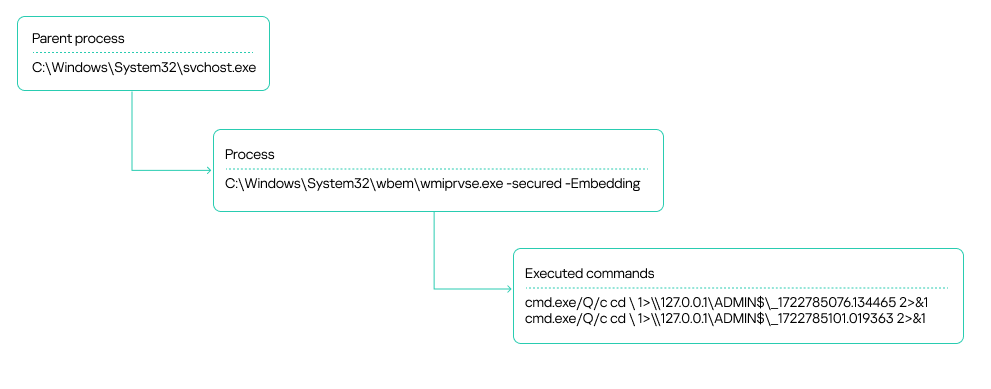

Tra gli elementi più rilevanti individuati da Kaspersky vi è l’utilizzo di servizi interni compromessi per comando e controllo, l’impiego di SharePoint come canale di esfiltrazione e l’uso di web shell persistenti come upload.ashx e newfile.aspx. Il gruppo commette errori tecnici, come l’esecuzione errata di comandi o l’uso di shell non disponibili, ma adatta rapidamente la sua strategia. Le catene processuali sono mascherate tramite svchost.exe, e gli attaccanti utilizzano domini GitHub fasulli e indirizzi IP riconducibili a C2, tra cui 47.238.184.9 e 38.175.195.13. La presenza di artefatti Cobalt Strike persistenti, la riconfigurazione di tool pubblici e le tracce di Mimikatz via java.exe confermano la sofisticazione dell’operazione.

Esempi specifici di attacchi

Le fasi operative includono l’uso di svchost.exe per lanciare eseguibili e comandi via cmd.exe, la scrittura su share amministrativi, e l’esecuzione di reg.exe per il dump dei registry SYSTEM e SAM. Il gruppo distribuisce Cobalt Strike via TmPfw.ini, integrando payload in Logs.txt e msedge.dll modificata. Il vettore SharePoint è sfruttato con CommandHandler.aspx e agent.exe, mentre l’esfiltrazione avviene via s3-azure.com. Tool come Checkout, RawCopy e convert-moftoprovider.exe sono usati per accedere a dati browser e credenziali. L’uso di Neo-reGeorg, upload.ashx e HTA reverse shell completa l’arsenale del gruppo.

Evoluzioni tattiche di APT41

APT41 mostra un’evoluzione tattica evidente: maggiore uso di SharePoint come C2, modifica frequente dei tool in DLL, proxy interni per traffico cifrato, e capacità di adattarsi rapidamente a nuove difese. Il gruppo integra tool pubblici riscritti, come Pillager e Mimikatz, e impiega metodi per evadere EDR. L’adozione di HTA script, domini impersonati, power automation, e tecniche come lo sideloading avanzato e dumping di registry confermano la volontà di agire in ambienti complessi. L’impiego di agent custom e tool Python potenziali suggerisce una pipeline in espansione.

Implicazioni per la cybersecurity

La campagna dimostra che APT41 resta una minaccia strategica attiva, capace di adattarsi rapidamente a nuove geografie e infrastrutture critiche. Le organizzazioni africane affrontano ora un rischio concreto di furto dati sensibili, disruption operativa e esposizione di credenziali. Kaspersky invita alla revisione delle misure di sicurezza, all’adozione di strategie zero-trust, audit interni regolari e all’integrazione di threat intelligence aggiornate. La minaccia si estende anche a potenziali danni alla supply chain e alla reputazione istituzionale. Le tecniche osservate, come il DLL sideloading, dimostrano un elevato livello di sofisticazione e richiedono una risposta strutturata da parte delle autorità e dei responsabili IT.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.