La società di cybersecurity Lookout ha identificato un nuovo caso di cyber spionaggio mobile legato al gruppo APT iraniano MuddyWater, durante il conflitto Israele-Iran. Il malware, denominato DCHSpy, prende di mira dispositivi Android in Medio Oriente e oltre, raccogliendo dati sensibili come contatti, messaggi WhatsApp e credenziali, tramite URL malevoli su Telegram che impersonano app VPN legittime. La scoperta, avvenuta nel luglio 2025, avviene in un contesto di intensificazione delle tensioni geopolitiche, dove la tecnologia mobile diventa strumento di guerra informativa. DCHSpy viene identificato attraverso quattro nuovi campioni attivi, rilevati una settimana dopo l’inizio del conflitto, con l’attribuzione a MuddyWater basata su infrastrutture C2 condivise, pattern di comportamento e codice sovrapposto con altri malware iraniani come SandStrike. Secondo Lookout, il malware è progettato per evadere il rilevamento, operare in modo modulare e trasmettere i dati rubati tramite connessioni SFTP cifrate, sfruttando l’outage di internet in Iran come leva psicologica per diffondere falsi software VPN tra le vittime.

Scoperta di DCHSpy

La scoperta di DCHSpy avviene nel pieno del monitoraggio continuo operato da Lookout, che individua quattro nuovi campioni attivi nella settimana successiva all’inizio del conflitto Israele-Iran. Il malware è associato con alta confidenza al gruppo MuddyWater, noto per la sua affiliazione al Ministero dell’Intelligence iraniano. La distribuzione iniziale avviene su Telegram, con app infette che si camuffano da servizi VPN legittimi, come EarthVPN o ComodoVPN.

I campioni analizzati rivelano una sofisticazione crescente, con nuove funzionalità di esfiltrazione dati da WhatsApp, registrazione ambientale, e screenshot silenziosi. La campagna impiega lures politici, come finti software per accedere a StarLink, alimentando la narrativa sull’interruzione di internet in Iran. La diffusione avviene tramite APK modificati, evitano i Play Store ufficiali, ed è associata a tecniche di social engineering estremamente mirate.

Capacità tecniche dello spyware

DCHSpy mostra un’ampia gamma di capacità offensive. Una volta installato sul dispositivo Android, il malware è in grado di raccogliere contatti, SMS, cronologia chiamate, messaggi WhatsApp, foto, coordinate GPS, file locali e credenziali di accesso. I dati vengono compressi in formato ZIP, cifrati dinamicamente usando AES con una chiave inviata dal server C2, e infine caricati su server SFTP controllati dagli attaccanti.

Il malware implementa anche funzioni di audio recording, screenshot automatici, e controllo microfono e fotocamera. Evita il rilevamento attraverso packing modulare, tecniche anti-debug, evasione sandbox, e riduzione del footprint su disco. Alcune varianti usano criptografia RC4, fallback HTTP in caso di errore SFTP e compressione LZMA per efficienza. Il malware è in grado di cancellare le proprie tracce post-exfiltrazione, rendendo difficile l’analisi forense.

Attribuzione a MuddyWater

La responsabilità dell’operazione viene attribuita a MuddyWater, noto gruppo APT iraniano attivo dal 2018, con affiliazioni al MOIS (Ministero dell’Intelligence iraniano). Lookout basa l’attribuzione su C2 condivisi, linguaggio del codice in persiano, l’utilizzo di tool già impiegati in SandStrike, e pattern simili a campagne precedenti, come BouldSpy e GuardZoo. Il gruppo ha una lunga storia di attacchi contro settori telecomunicazioni, difesa, energia e governo, ed è noto per adattare rapidamente i propri strumenti per massimizzare l’efficacia in regioni instabili. L’integrazione di tecniche già viste in malware precedenti e il riutilizzo di infrastrutture ne confermano la continuità operativa. MuddyWater evolve tattiche per bypassare sistemi EDR, automatizzare l’infezione con script PowerShell e Python, e sfrutta vulnerabilità note per persistenza.

Metodi di distribuzione

Il vettore principale per la distribuzione di DCHSpy è rappresentato da URL mascherati diffusi su Telegram, travestiti da link per scaricare app VPN affidabili. I file APK infetti presentano nomi familiari, certificati falsi e siti web associati a sedi fasulle in Canada o Romania. Le vittime vengono spinte al download attraverso messaggi che fanno leva sull’interruzione di internet e la promessa di accessi garantiti tramite VPN. Il malware utilizza anche codici invito falsi, driver audio fake e siti clone di provider VPN. Il sistema sfrutta URL abbreviati per eludere i filtri, e punta a settori regionali sensibili come attivisti, giornalisti, ONG e dissidenti politici. Alcuni campioni includono riferimenti specifici a campagne spear-phishing e configurazioni VPN modificate che si installano via sideloading, bypassando i controlli del Play Store.

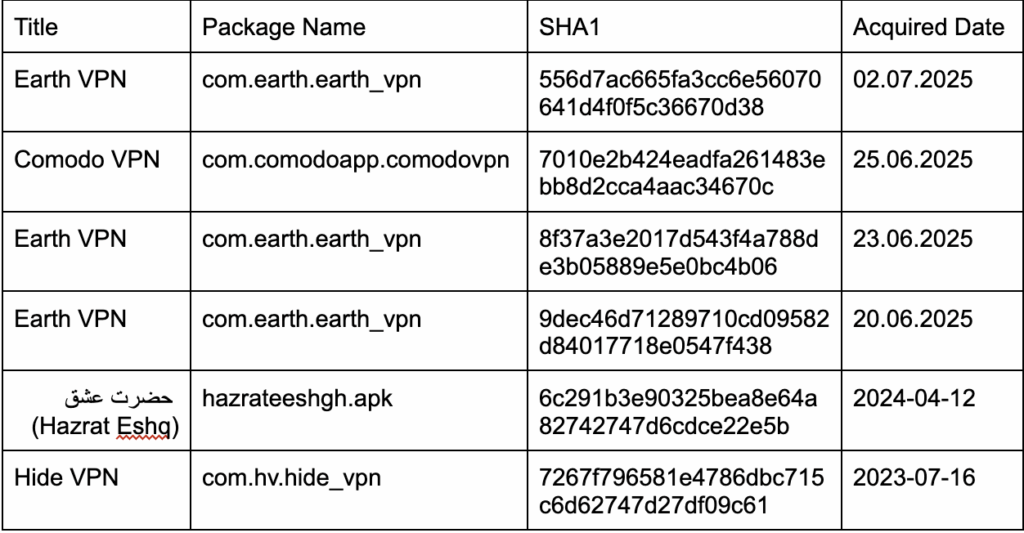

Indicatori di compromissione

Lookout ha pubblicato un set completo di Indicatori di Compromissione (IoC), includendo hash SHA1 dei campioni analizzati, come 556d7ac665fa3cc6e56070641d4f0f5c36670d38, 7010e2b424eadfa261483ebb8d2cca4aac34670c, 8f37a3e2017d543f4a788de3b05889e5e0bc4b06 e molti altri.

I server C2 identificati includono domini come https://it1.comodo-vpn.com:1953, https://r1.earthvpn.org:3413, http://192.121.113.60/dev/run.php, https://hs3.iphide.net:751 e http://185.203.119.134/DP/dl.php. Diversi di questi indirizzi coincidono con quelli già associati a SandStrike, confermando la condivisione infrastrutturale tra malware iraniani.

I dettagli sono stati condivisi con la community infosec e integrati nei prodotti Lookout, per favorire la rilevazione precoce. Organizzazioni colpite possono utilizzare questi hash e domini per bloccare traffico sospetto, effettuare scansioni mirate e rafforzare la protezione.

Regioni e target affetti

La campagna DCHSpy impatta ampiamente l’area del Medio Oriente, con estensioni in Africa settentrionale, Asia centrale, Europa orientale e Nord America. I target principali sono governi, settori della difesa, infrastrutture critiche, sanità, istruzione e settori finanziari. Gli attacchi colpiscono anche utenti Android privati, spesso coinvolti in ambiti giornalistici, attivismo politico o organizzazioni NGO. Il malware sfrutta il conflitto Israele-Iran e l’interruzione delle comunicazioni digitali per giustificare la necessità di VPN e attirare l’utente a installare APK infetti. Alcuni vettori includono l’uso di proxy regionali affiliati a Houthis e campagne dirette contro entità israeliane, confermando l’utilizzo del malware come strumento geopolitico offensivo.

Raccomandazioni e mitigazioni

Lookout raccomanda l’utilizzo di strumenti anti-spyware, scansioni regolari dei dispositivi Android, il blocco dei domini indicati negli IoC e la verifica delle fonti di download. Gli utenti devono evitare sideload di APK, disabilitare permessi sensibili a microfono e fotocamera, e adottare autenticazione a due fattori su tutte le app sensibili, inclusa WhatsApp. Le organizzazioni dovrebbero implementare strategie zero-trust, rafforzare i firewall, monitorare traffico SFTP, integrare EDR aggiornati e condurre audit periodici dei dispositivi mobili. La formazione del personale e la cyber awareness restano fondamentali per contrastare campagne di social engineering sofisticate come quella veicolata da DCHSpy.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.