Le tensioni tra attacchi informatici e difesa digitale aumentano a seguito di nuove vulnerabilità critiche in software largamente utilizzati. La Cybersecurity and Infrastructure Security Agency (CISA) statunitense segnala attacchi attivi contro SysAid, una piattaforma di ITSM diffusa tra enti pubblici e aziende private, sfruttando falle XML per ottenere accessi non autorizzati. Contestualmente, Microsoft rilascia l’aggiornamento KB5062660 per Windows 11, introducendo una nuova interfaccia chiamata Black Screen of Death con recupero automatico e risolvendo bug nel Windows Firewall. A completare il quadro, un errore nella piattaforma npm ha temporaneamente eliminato il pacchetto Stylus, interrompendo numerose pipeline di sviluppo. Questi episodi evidenziano la crescente fragilità delle infrastrutture digitali e l’urgenza di aggiornamenti, monitoraggio e strategie di mitigazione condivise.

Vulnerabilità SysAid e nuove minacce segnalate da CISA

Vulnerabilità SysAid: attacchi attivi

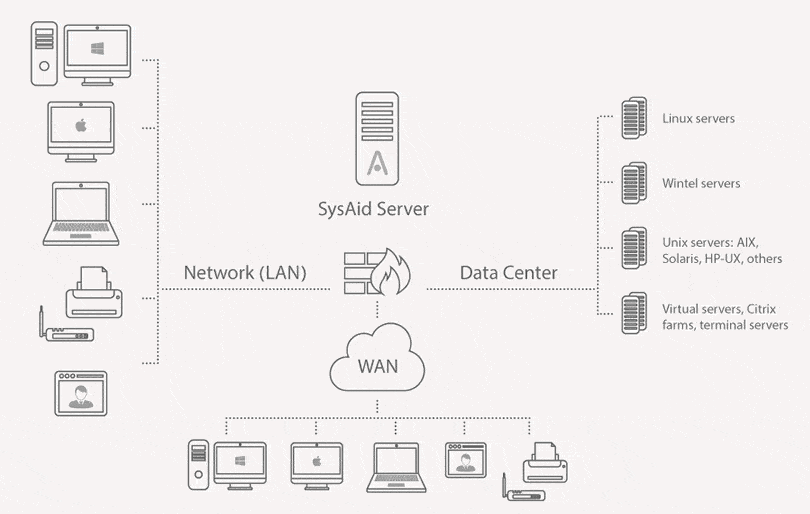

CISA avverte che hacker sfruttano due vulnerabilità critiche in SysAid on-premise, CVE-2025-2775 e CVE-2025-2776, con punteggio CVSS di 9,3. Le falle, scoperte da watchTowr Labs a maggio 2025, permettono takeover di account amministrativi e lettura di file tramite XML External Entity (XXE). Gli attacchi iniziano a luglio 2025, mirando a server esposti su internet. Gli hacker eseguono richieste Server-Side Request Forgery (SSRF) per accedere a risorse interne. CISA aggiunge le vulnerabilità al catalogo KEV il 22 luglio 2025. Le organizzazioni devono applicare patch entro il 12 agosto. Gli amministratori monitorano log per attività sospette. Le connessioni in uscita verso destinazioni insolite segnalano compromissioni. Le aziende adottano firewall applicativi (WAF) per bloccare richieste malevole. Sistemi di rilevamento intrusioni (IDS/IPS) aggiornano firme per identificare exploit. La segmentazione di rete limita movimenti laterali. SysAid rilascia aggiornamenti per versioni vulnerabili. Le organizzazioni eseguono scansioni regolari con tool come Nessus. L’incidente response si attiva per contenere brecce. Le aziende integrano log in sistemi SIEM per analisi centralizzata. Gli attacchi colpiscono settori come sanità e finanza. CISA raccomanda backup offsite per recovery. CVE-2025-2775 sfrutta un’XXE nel processamento Checkin di SysAid. Gli hacker inviano richieste XML malevole. Accedono a file di sistema e credenziali amministrative. L’exploit usa entità esterne per SSRF. Gli amministratori patchano il software. I WAF bloccano payload XML. I log registrano richieste anomale. La mitigazione richiede configurazioni sicure. SysAid disabilita endpoint vulnerabili. Gli amministratori monitorano connessioni in uscita.

Quattro nuove vulnerabilità nel catalogo CISA

CISA aggiunge quattro falle al catalogo KEV il 22 luglio 2025: due in SysAid (CVE-2025-2775, CVE-2025-2776), una in Microsoft SharePoint (CVE-2025-53770), e una in PHPMailer (CVE-2016-10033). Le vulnerabilità di SysAid permettono takeover amministrativo. La falla di SharePoint consente spoofing e accesso non autorizzato. Gli hacker sfruttano CVE-2025-53770 per eseguire codice remoto. PHPMailer presenta un’iniezione di comandi nella funzione mail(), con CVSS 9,8. Gli attacchi falliti causano denial-of-service. CISA ordina patch entro il 12 agosto per le agenzie federali. Le organizzazioni private seguono la stessa urgenza. Le aziende applicano mitigazioni dei vendor. La falla di PHPMailer colpisce librerie open-source. Gli sviluppatori aggiornano a versioni sicure. Le vulnerabilità sono sfruttate attivamente da attori non identificati. CISA pubblica indicatori di compromissione (IOC). Le organizzazioni bloccano IP sospetti. I firewall filtrano traffico malevolo. Le aziende adottano zero-trust per verificare accessi. La formazione del personale riduce errori.

Windows 11 KB5062660: miglioramenti alla resilienza

KB5062660: aggiornamento critico

Microsoft rilascia l’aggiornamento KB5062660 per Windows 11 24H2 il 22 luglio 2025, introducendo 29 miglioramenti. La Windows Resiliency Initiative potenzia stabilità e recupero. Il Black Screen of Death sostituisce il BSOD con un’interfaccia semplificata, mostrando codici di errore e driver difettosi. Quick Machine Recovery rileva problemi di avvio e li risolve tramite Windows Recovery Environment (WinRE). Gli utenti accedono alle impostazioni in System > Recovery. Microsoft connette dispositivi a internet per fix mirati. Gli amministratori IT usano Intune per personalizzazioni. L’aggiornamento risolve un bug del Windows Firewall che mostrava errori Event 2042 errati. Altri fix riguardano il file system ReFS, che evitava esaurimenti di memoria, e il supporto per schede grafiche Thunderbolt. Le tastiere fonetiche indiane funzionano correttamente dopo il fix di KB5062553. Gli utenti installano l’aggiornamento manualmente dal Microsoft Update Catalog. La build raggiunge 26100.4770. Le feature si attivano gradualmente. Nessun problema noto emerge.

Black Screen of Death e Quick Machine Recovery

Il Black Screen of Death di Windows 11 introduce un’interfaccia moderna. Mostra codici di errore senza emoticon o QR code. Quick Machine Recovery rileva crash diffusi e avvia WinRE. Microsoft consegna fix tramite Windows Update. Gli utenti attivano la funzione di default su dispositivi domestici. Gli amministratori IT configurano tramite RemoteRemediationCSP in Intune. La funzione riduce downtime del 50%. Gli utenti riprendono attività in minuti. La Windows Resiliency Initiative risponde a incidenti come l’outage CrowdStrike del 2024. I dispositivi si connettono automaticamente per aggiornamenti. La funzione usa protocolli sicuri per autenticazione. Le organizzazioni monitorano recovery tramite dashboard Intune. La stabilità aumenta su sistemi critici. Gli utenti apprezzano la semplicità. Microsoft testa su milioni di dispositivi.

Bug del Windows Firewall risolto

Microsoft risolve un bug del Windows Firewall che generava errori Event 2042 falsi in Event Viewer. L’aggiornamento KB5062660 elimina segnalazioni errate. Gli amministratori monitorano il firewall senza falsi positivi. Il fix si applica a Windows 11 24H2. Gli utenti verificano log per attività sospette. La correzione migliora la gestione della sicurezza. Microsoft integra il fix in aggiornamenti cumulativi. Le organizzazioni adottano patch per evitare vulnerabilità. Il bug non causava compromissioni, ma confondeva gli amministratori. La soluzione rafforza la fiducia nel firewall.

Errore npm: impatto sullo sviluppo

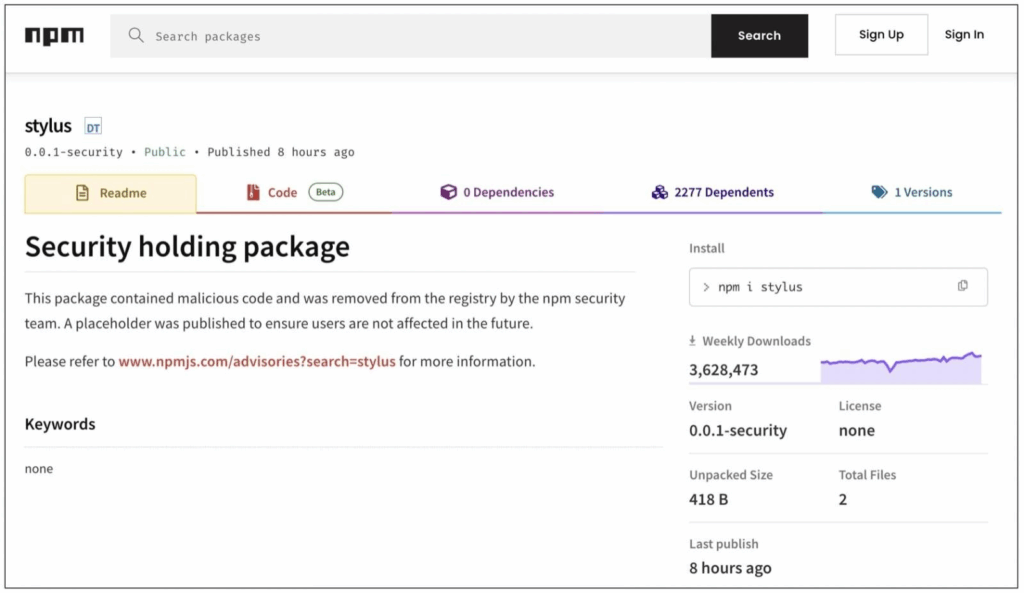

Rimozione accidentale di Stylus

npm rimuove accidentalmente il pacchetto Stylus il 22 luglio 2025, causando interruzioni in pipeline di sviluppo. Gli sviluppatori segnalano build fallite su GitHub. Il pacchetto, usato per CSS preprocessing, viene rimosso per un errore amministrativo. npm ripristina la versione 0.63.0 dopo ore. Gli utenti aggiornano manualmente a versioni alternative. Le pipeline tornano operative con fix temporanei. npm si scusa pubblicamente. Gli sviluppatori adottano precauzioni, come pinning delle versioni. L’incidente evidenzia dipendenze fragili. Le aziende rivedono flussi CI/CD. La community contribuisce a soluzioni rapide. Stylus torna disponibile, ma il downtime costa ore di lavoro. Gli sviluppatori monitorano repository per evitare recidive.

Impatto e contromisure nel contesto cyber

Gli attacchi a SysAid colpiscono sanità e finanza. Le brecce causano downtime e perdita dati. Le organizzazioni perdono milioni di euro. CISA raccomanda patch immediate e monitoraggio. Le aziende usano WAF e IDS/IPS per protezione. La vulnerabilità di SharePoint espone enti governativi. PHPMailer colpisce applicazioni open-source. Gli sviluppatori aggiornano librerie. Windows 11 migliora resilienza contro crash. Il Black Screen of Death riduce tempi di recupero. L’errore di npm interrompe sviluppatori globali. Le aziende adottano backup locali per dipendenze. La formazione riduce errori umani. CISA condivide IOC per mitigare attacchi. Le organizzazioni rafforzano firewall. La collaborazione pubblico-privata cresce.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.