Un gruppo APT cinese legato allo stato ha avviato una serie di campagne sofisticate mirate alla comunità tibetana, sfruttando eventi culturali rilevanti come il 90° compleanno del Dalai Lama, celebrato il 6 luglio 2025, per aumentare l’efficacia delle proprie operazioni. Tra queste spiccano Operation GhostChat e Operation PhantomPrayers, due campagne che impiegano rispettivamente i malware Ghost RAT e PhantomNet, strumenti di sorveglianza e esfiltrazione di dati progettati per sfuggire ai controlli di sicurezza più moderni. L’analisi tecnica di queste operazioni è stata condotta da Zscaler ThreatLabz in collaborazione con TibCERT, che ha identificato l’uso di siti legittimi compromessi e la creazione di sottodomini fraudolenti su niccenter.net come veicolo di distribuzione delle backdoor. I file malevoli, camuffati da applicazioni utili come Element chat o DalaiLamaCheckin.exe, sono stati diffusi a partire da giugno 2025, coinvolgendo tattiche di ingegneria sociale finalizzate ad aumentare l’interazione degli utenti con contenuti appositamente costruiti. Questi attacchi, oltre a utilizzare iniezioni di codice e crittografia personalizzata, mirano a mantenere persistenza tramite tecniche come DLL sideloading, rendendo complessa la loro identificazione. Gli esperti attribuiscono le attività a un gruppo APT cinese affiliato a TA428, già noto per operazioni analoghe contro popolazioni vulnerabili e ONG. Gli attaccanti impiegano anche plugin DLL, rotazione di server C2 e attacchi cronologicamente allineati con date culturalmente simboliche per la comunità tibetana.

Operazione GhostChat: catena di infezione sofisticata

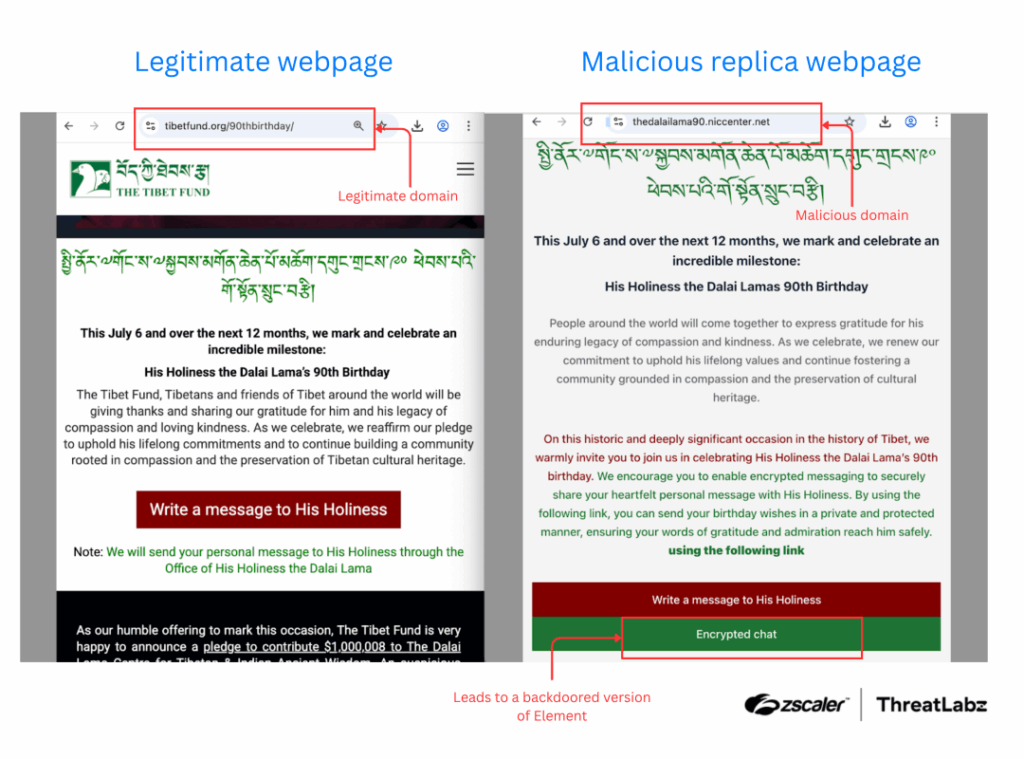

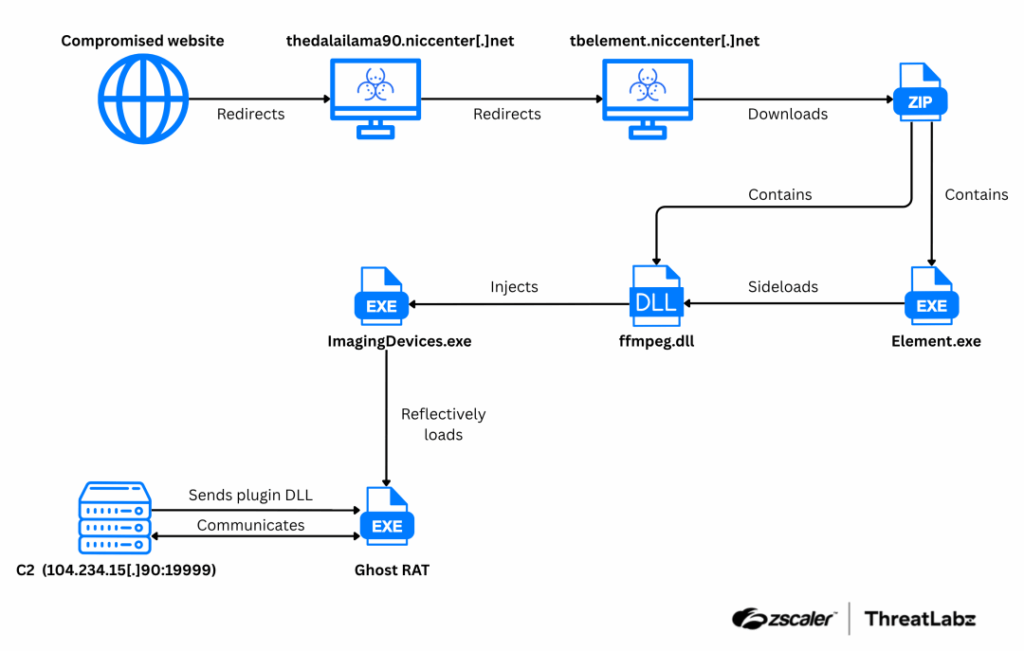

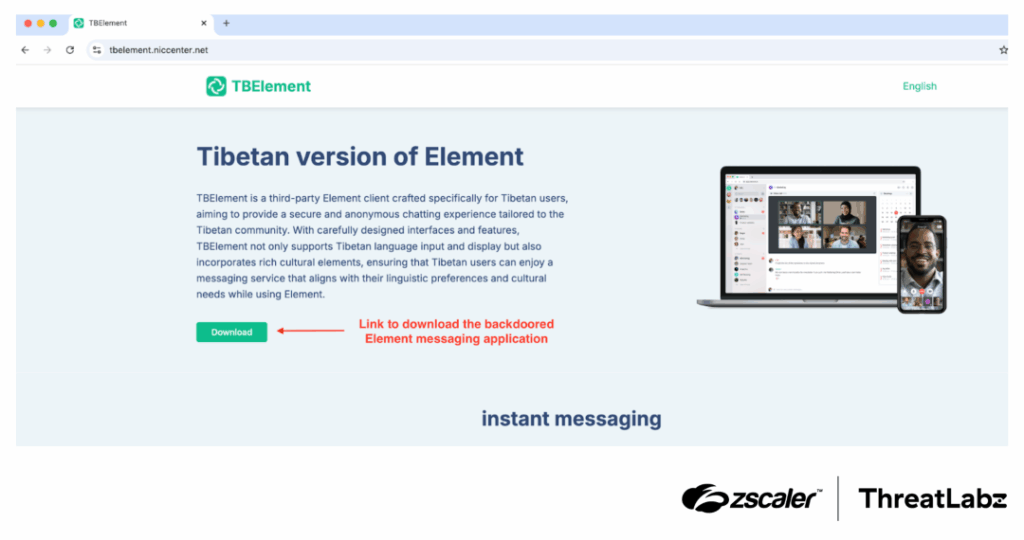

L’attacco inizia con la compromissione del sito tibetfund.org, che reindirizza le vittime al dominio fraudolento thedalailama90.niccenter.net. Questo sito, costruito per imitare una fonte legittima, distribuisce l’archivio TBElement.zip da un secondo sottodominio, tbelement.niccenter.net. All’interno dell’archivio si trova un file ffmpeg.dll malevolo, che viene caricato tramite sideloading da un eseguibile legittimo di Element.exe, innescando così la catena d’infezione.

Nel primo stadio dell’attacco, un shellcode viene iniettato nel processo ImagingDevices.exe utilizzando memoria condivisa, e viene creata una chiave nel registry HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run per garantire la persistenza, indirizzando l’esecuzione a Element.exe. Il secondo stadio prevede il caricamento di un loader riflessivo che decomprime un eseguibile codificato NRV2D, modificando i byte magic MZ/PE in 0xd/0xa per eludere la detection.

Il terzo stadio distribuisce il malware principale, Ghost RAT, che comunica con il server C2 104.234.15.90:19999 usando un protocollo TCP binario con intestazione “KuGou”. Il traffico è cifrato con una variante modificata dell’algoritmo RC4, che impiega operazioni bitwise e una KSA alterata. Ghost RAT supporta l’utilizzo di plugin DLL come config.dll, archiviati in C:\Users\Public\Documents\ e cifrati con XOR 0x15. Gli attaccanti riescono così ad aggirare le difese di sicurezza sugli endpoint, sovrascrivendo gli hook API in user-mode, una tecnica efficace per eludere i controlli comportamentali.

Il contenuto tematico incentrato sulla cultura tibetana è usato per aumentare l’engagement degli utenti, inducendoli al download. I campioni raccolti rivelano che l’infezione garantisce controllo totale sui sistemi compromessi, permettendo il furto di informazioni sensibili. L’evoluzione di Ghost RAT, insieme ai test su ambienti virtuali, conferma la capacità del gruppo di adattare le tecniche di attacco. Le vittime si estendono a Nord America, Europa e Asia.

Operazione PhantomPrayers: tecniche mirate e codice cifrato

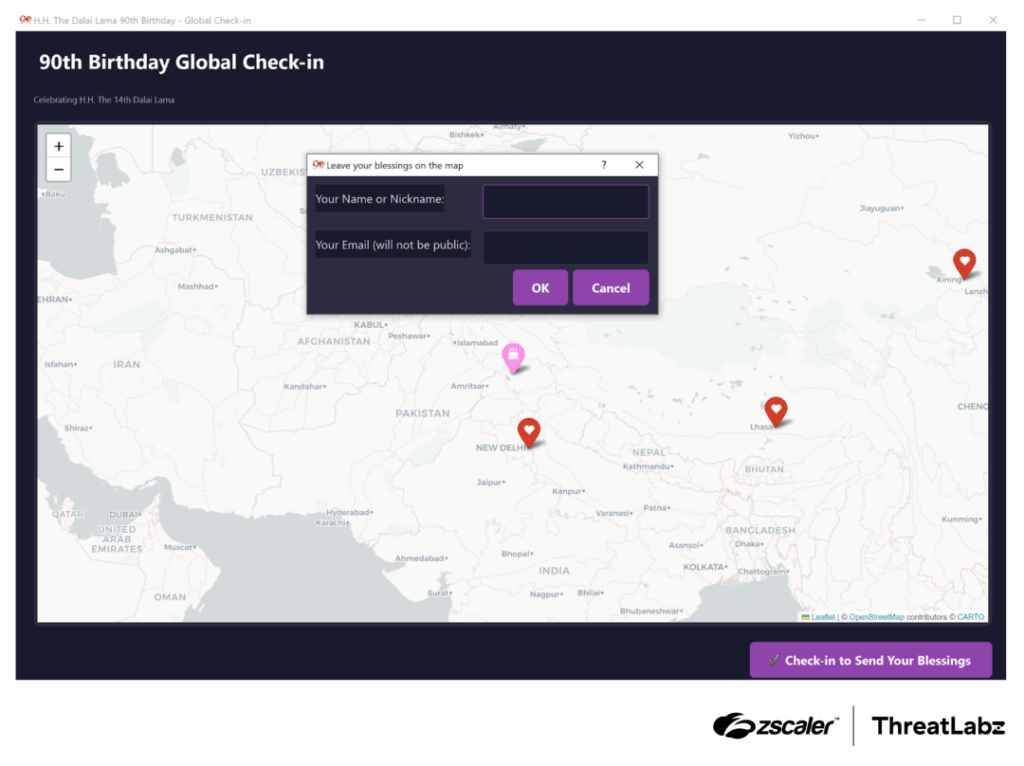

Nel secondo fronte d’attacco, gli attaccanti creano il dominio hhthedalailama90.niccenter.net, tramite il quale distribuiscono l’eseguibile DalaiLamaCheckin.exe, sviluppato in PyQT5/Folium. Questo programma raccoglie username e indirizzi email delle vittime e invia i dati al server 104.234.15.90:59999/api/checkins, utilizzando un header HTTP identificato come X-API-KEY: m1baby007. Il malware crea una directory %appdata%\Birthday, dove copia un VLC.exe vulnerabile e lo affianca con un file libvlc.dll malevolo, insieme a un file temporaneo .tmp cifrato. La persistenza è ottenuta creando un collegamento Birthday Reminder.lnk all’interno della cartella STARTUP, che punta a VLC.exe. Da qui, si attiva il primo stadio: il file .tmp viene decifrato con algoritmi RC4 e AES-128 in modalità CBC, utilizzando chiavi hardcoded. Il secondo stadio carica un altro loader riflessivo, che a sua volta decomprime un eseguibile embedded. Questo processo culmina nel rilascio di PhantomNet, un malware che si connette al server C2 45.154.12.93:2233 via TCP e HTTPS, utilizzando cifratura AES e configurazioni codificate in XOR con una chiave esadecimale di dieci byte. PhantomNet opera in fasce orarie specifiche, dettaglio disabilitato nel sample ma rilevante per la mimetizzazione. Il malware scarica ulteriori plugin DLL dai server C2 e si avvale di chiamate low-level API per eludere le analisi comportamentali. I payload sono scritti in Go, segno di una tendenza evolutiva nei toolkit dell’APT. Anche in questo caso, il contenuto è calibrato su temi religiosi e culturali tibetani, incrementando la probabilità di interazione. La rotazione dinamica dei C2, la presenza di payload precedentemente collegati a SManager, e le analogie con le campagne TA428 evidenziano la continuità operativa del gruppo.

Attribuzione al gruppo APT cinese legato a TA428

Gli elementi raccolti portano gli analisti a un’attribuzione con alta confidenza a un APT cinese, già precedentemente associato al gruppo TA428. Entrambi i malware — Ghost RAT e PhantomNet — condividono tattiche, tecniche e procedure (TTP) comuni al gruppo sponsorizzato da Pechino. La coincidenza temporale con il compleanno del Dalai Lama rafforza l’ipotesi di un’operazione calcolata.

L’infrastruttura C2 è in parte localizzata in Cina, e la complessità delle configurazioni crittografate testimonia un alto livello di capacità operativa. Zscaler, con il supporto di TibCERT, ha individuato la victimologia: la comunità tibetana è al centro, con impatti su settori governativi, ONG e attivisti. La finalità è sorveglianza estesa e furto di dati sensibili. Gli attaccanti mostrano anche la capacità di adattare le proprie tecniche dopo l’emersione pubblica delle campagne: passano da email phishing a siti web compromessi, testano i propri exploit in ambienti virtuali e mantengono l’accesso mediante tool come NodeSnake per l’accesso remoto. Le attribuzioni si basano su IOC, TTP e vittime colpite, in un contesto geopolitico in cui la Cina nega ogni coinvolgimento ma i pattern operativi restano coerenti.

Tecniche avanzate di evasione e persistenza

I due malware impiegano meccanismi avanzati di iniezione del codice, sfruttando memoria condivisa, hook API sovrascritti, e tecniche di esecuzione riflessiva. In particolare, Ghost RAT carica DLL cifrate con XOR 0x15, salvate in directory accessibili, mentre PhantomNet ottiene la persistenza tramite shortcut LNK nella cartella STARTUP. Entrambi i malware evitano il disco, eseguendo i payload direttamente in memoria, utilizzando compressione NRV2D e manipolazioni dei byte magic MZ/PE. I loader riflessivi garantiscono compatibilità con ambienti moderni, mentre la creazione di utenti amministratori, la disabilitazione della telemetria e l’uso di API a basso livello rendono complessa la rilevazione. Il traffico verso i server C2 è cifrato con RC4 modificato e AES, e anticipato da header personalizzati come “KuGou”. Gli attaccanti ruotano costantemente i server di comando per mantenere il controllo e minimizzare l’esposizione. Le infezioni operano in orari specifici per ridurre la visibilità e assicurare reinfettabilità tramite più meccanismi: registry, LNK, DLL. Gli esperti consigliano di monitorare chiamate API sospette e analizzare la memoria attiva per identificare le infezioni.

Indicatori di compromissione e raccomandazioni operative

Zscaler ha condiviso un elenco di IOC per aiutare le organizzazioni nella detection: indirizzi IP come 104.234.15.90:19999 e 45.154.12.93:2233, i domini niccenter.net, file come TBElement.zip, DalaiLamaCheckin.exe, le DLL ffmpeg.dll, libvlc.dll, config.dll, directory %appdata%\Birthday e shortcut come Birthday Reminder.lnk. Le contromisure suggerite includono scansioni regolari con tool come Nessus, il blocco degli IP sospetti, l’analisi del traffico con strumenti SIEM e la segmentazione della rete per ridurre la propagazione. È consigliabile disattivare endpoint esposti, implementare autenticazione multifattore, addestrare il personale al riconoscimento del phishing e bloccare l’uso di tunnel ngrok. Il mantenimento di backup offsite e il test di procedure di recovery sono fondamentali. La collaborazione tra attori come Zscaler, TibCERT e altre organizzazioni permette la condivisione di IOC e l’aggiornamento tempestivo delle signature antivirus, essenziale per contenere l’evoluzione delle varianti malware. L’attenzione ai temi culturali tibetani può fornire indicazioni predittive sull’emergere di nuove campagne.

Dettaglio tecnico: algoritmo RC4 modificato usato da Ghost RAT

Il Ghost RAT impiega una versione modificata dell’algoritmo RC4 per cifrare le proprie configurazioni. Il codice inizializza un array S da 256 byte, ma include modifiche al KSA e operazioni bitwise aggiuntive, come shift a sinistra e a destra, che complicano la decifratura. Ogni byte dell’input viene combinato in XOR con l’output generato. Gli esperti di reverse engineering hanno decodificato le routine interne, rivelando i server C2 e i plugin utilizzati. Lo stesso algoritmo viene impiegato per criptare il traffico in uscita, preceduto sempre dall’header “KuGou”. Questa tecnica aumenta notevolmente la resistenza all’analisi statica e conferma la necessità di strumenti avanzati per l’analisi del malware.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.