Il malware Koske, sospettato di essere stato generato con intelligenza artificiale, si cela all’interno di immagini JPEG raffiguranti panda per compromettere sistemi Linux, mentre la campagna Soco404 sfrutta pagine 404 false per distribuire software di cryptomining su ambienti Linux e Windows. La scoperta di queste due campagne, attribuita rispettivamente ad Aqua Nautilus e Wiz Research, evidenzia una convergenza tra automazione AI, tecniche avanzate di evasione e sfruttamento di vulnerabilità cloud. Gli attacchi prendono di mira infrastrutture critiche come sanità, istruzione e trasporti, con un impatto economico medio stimato in oltre 4 milioni di euro per breccia. Gli analisti segnalano che la natura AI-driven di Koske, unita alla scalabilità del codice Go offuscato di Soco404, rappresenta un salto di qualità nelle minacce cyber moderne.

Koske: malware AI nascosto in immagini di panda

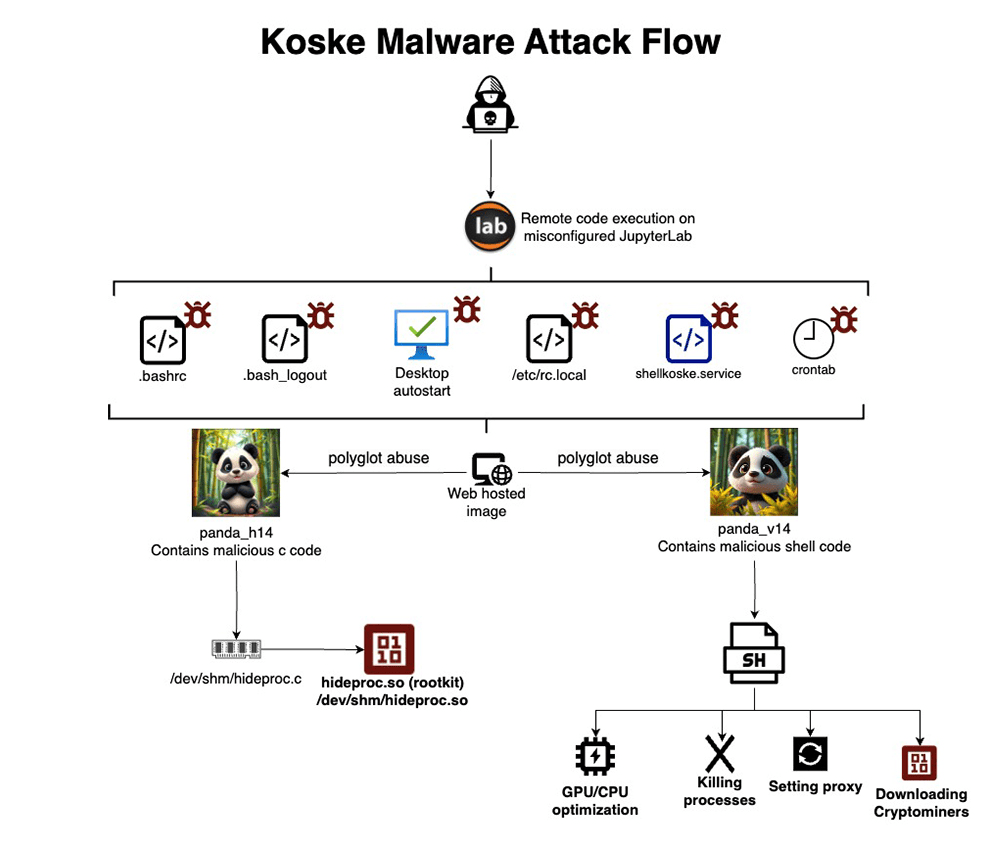

La campagna Koske è stata documentata da Aqua Nautilus il 24 luglio 2025. Il codice malevolo, ipotizzato come prodotto di modelli generativi LLM, prende di mira server JupyterLab malconfigurati. Gli attaccanti diffondono due immagini JPEG valide, caricate da piattaforme legittime come OVH e FreeImage, ma al loro interno è annidato shellcode.

Il primo payload è un modulo C che viene compilato in memoria come rootkit hideproc.so, capace di intercettare la funzione readdir() tramite LD_PRELOAD, nascondendo processi contenenti stringhe come “koske” o “hideproc”. Il secondo componente è uno script shell che garantisce persistenza tramite cron job e systemd, scaricando il miner ccminer da un account GitHub denominato “vozstanica”, attivo da un anno.

Koske valuta CPU e GPU disponibili, scegliendo automaticamente fra 18 criptovalute, tra cui Monero. In caso di fallimento del mining pool, cambia nodo in tempo reale. Gli indirizzi IP utilizzati risiedono in Serbia, e sono stati trovati residui linguistici in slovacco e serbo. Gli attacchi, avviati a giugno 2025, hanno colpito prevalentemente server cloud di istituzioni sanitarie e universitarie, causando sovraccarichi di risorse, rallentamenti evidenti e esfiltrazione di dati sensibili.

Soco404: attacchi di cryptomining con pagine 404 false

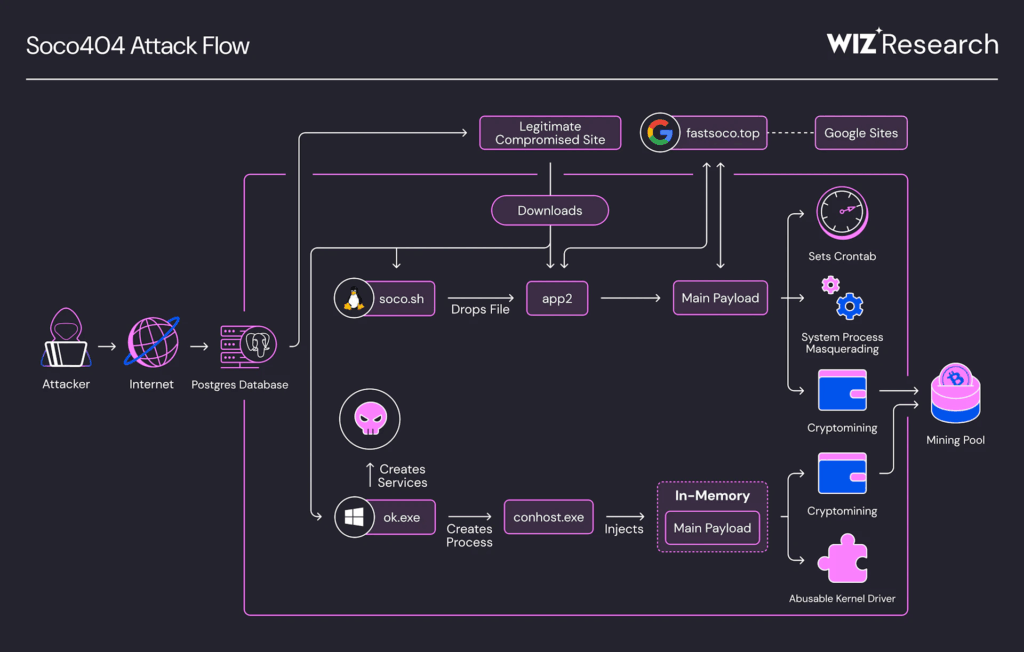

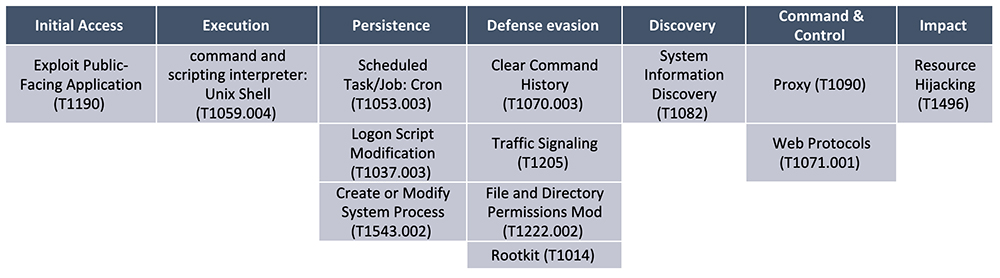

La campagna Soco404, osservata da Wiz Research a partire dal 23 luglio 2025, sfrutta vulnerabilità note in PostgreSQL e Apache Tomcat per penetrare ambienti cloud. Gli attaccanti mascherano i loro payload all’interno di pagine 404 false ospitate su Google Sites, dove codici in base64 vengono recuperati ed eseguiti in memoria.

Il malware, scritto in linguaggio Go e offuscato con Garble, presenta una struttura modulare. In ambienti Linux, uno script denominato soco.sh scarica binari UPX-packed usando wget o curl. Su Windows, un binary loader inietta codice malevolo nel processo conhost.exe, sfruttando il driver WinRing0.sys.

La persistenza viene garantita tramite modifiche a .bashrc, creazione di cron job, e installazione di servizi casuali. I processi vengono camuffati con nomi come “sd-pam” o “kworker/R-rcu_p”. Gli attacchi sono stati rilevati in organizzazioni sanitarie, universitarie e nel settore dei trasporti, con almeno un sito coreano compromesso utilizzato come nodo di distribuzione. La tecnica più innovativa è lo sfruttamento della funzione COPY FROM PROGRAM di PostgreSQL, che permette l’esecuzione remota di comandi. Le scansioni di Wiz indicano che oltre il 90% delle istanze PostgreSQL in cloud risultano esposte.

Confronto tra Koske e Soco404

Nonostante obiettivi simili orientati al cryptomining, le due campagne si differenziano radicalmente per le tattiche operative. Koske fa uso di file poliglotti JPEG per sfuggire ai controlli statici, mentre Soco404 impiega error pages modificate per veicolare codice offuscato dinamico.

Koske è limitato a sistemi Linux, dove opera con rootkit avanzati e strategie stealth basate su LD_PRELOAD, mentre Soco404 si estende a Windows con tecniche di injection e sfruttamento driver. Il primo predilige la persistenza nascosta, il secondo maschera le attività come servizi di sistema legittimi. Koske colpisce JupyterLab, Soco404 punta invece su PostgreSQL e Tomcat, sfruttando un’infrastruttura cloud più vasta.

Entrambe le campagne si rivolgono agli stessi settori strategici: sanità, istruzione e trasporti. Koske mostra elementi di intelligenza artificiale generativa e autonomia nel decision-making, mentre Soco404 si distingue per scalabilità del codice e impiego di wallet crypto dinamici.

Impatto economico e operativo delle campagne

L’impatto generato da Koske e Soco404 è profondo e trasversale. Koske, colpendo server cloud sanitari, ha provocato interruzioni critiche nei servizi. Le università hanno subito perdite nei dati di ricerca. Soco404, compromettendo infrastrutture di trasporto, ha causato disservizi pubblici. Le infezioni hanno comportato rallentamenti sistemici e consumi energetici fuori scala. Il danno economico medio per breccia, secondo le prime stime, si aggira intorno ai 4 milioni di euro, includendo downtime, ripristino operativo, sanzioni GDPR e perdita reputazionale. Le supply chain sono state coinvolte per propagazione laterale. In entrambi i casi, il profitto degli attaccanti si concretizza nel mining di criptovalute: Koske si focalizza su Monero, criptovaluta notoriamente difficile da tracciare; Soco404 diversifica tramite indirizzi wallet temporanei e mutevoli.

Raccomandazioni e strategie di mitigazione

Le contromisure suggerite dai ricercatori coinvolgono un mix di hardening, segmentazione e rilevamento proattivo. Nel caso di Koske, Aqua consiglia la disabilitazione di accessi non autenticati a JupyterLab, l’uso del tool Tracee per identificare codice malevolo in memoria, il monitoraggio di /dev/shm e l’osservazione di processi anomali su /proc. Per Soco404, Wiz Research raccomanda l’aggiornamento urgente di PostgreSQL e Tomcat, il blocco preventivo di domini malevoli come www.fastsoco.top, e l’adozione del proprio Dynamic Scanner. In entrambi i casi si suggerisce l’utilizzo di SIEM per correlare eventi sospetti, l’implementazione di MFA anti-phishing, l’uso di firewall intelligenti e backup remoti testati. L’adozione di framework zero-trust e scansioni automatiche con Nessus completano il panorama difensivo.

Analisi tecnica: il rootkit di Koske con LD_PRELOAD

L’elemento tecnico distintivo di Koske è un rootkit sviluppato in C, compilato in memoria come hideproc.so. Attraverso la variabile LD_PRELOAD, intercetta chiamate di sistema come readdir(), impedendo a strumenti come ps o top di elencare processi contenenti determinati identificatori. I processi nascosti vengono archiviati in /dev/shm/.hiddenpid, sfruttando la struttura di /proc per manipolare la visibilità. L’esecuzione avviene in memoria, senza lasciare tracce su disco, rendendo il rootkit invisibile ai controlli statici. Gli amministratori sono invitati a monitorare LD_PRELOAD tramite auditd, impiegando strumenti eBPF per identificare syscall sospette.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.