I cybercriminali hanno intensificato la pressione su aziende della difesa, utenti mobili in Asia e infrastrutture statunitensi, scatenando una nuova ondata di violazioni dati, campagne malware e operazioni ransomware. Le attività hanno colpito il gruppo francese Naval Group, esposto con 1TB di documenti sensibili sottratti e pubblicati, e si sono estese ad app mobili fraudolente nella campagna SarangTrap, mirata a utenti sudcoreani. Parallelamente, l’FBI ha sequestrato fondi in Bitcoin riconducibili all’operazione Chaos ransomware, evidenziando una strategia di contrasto più aggressiva da parte delle autorità statunitensi. Le implicazioni abbracciano sicurezza militare, protezione dei dati finanziari, e nuove forme di estorsione digitale. I dati sottratti, le tecniche impiegate e le risposte delle autorità delineano una tensione crescente a livello globale, dove la cybersecurity diventa fulcro della difesa nazionale e aziendale.

Cosa leggere

Violazione dati su Naval Group

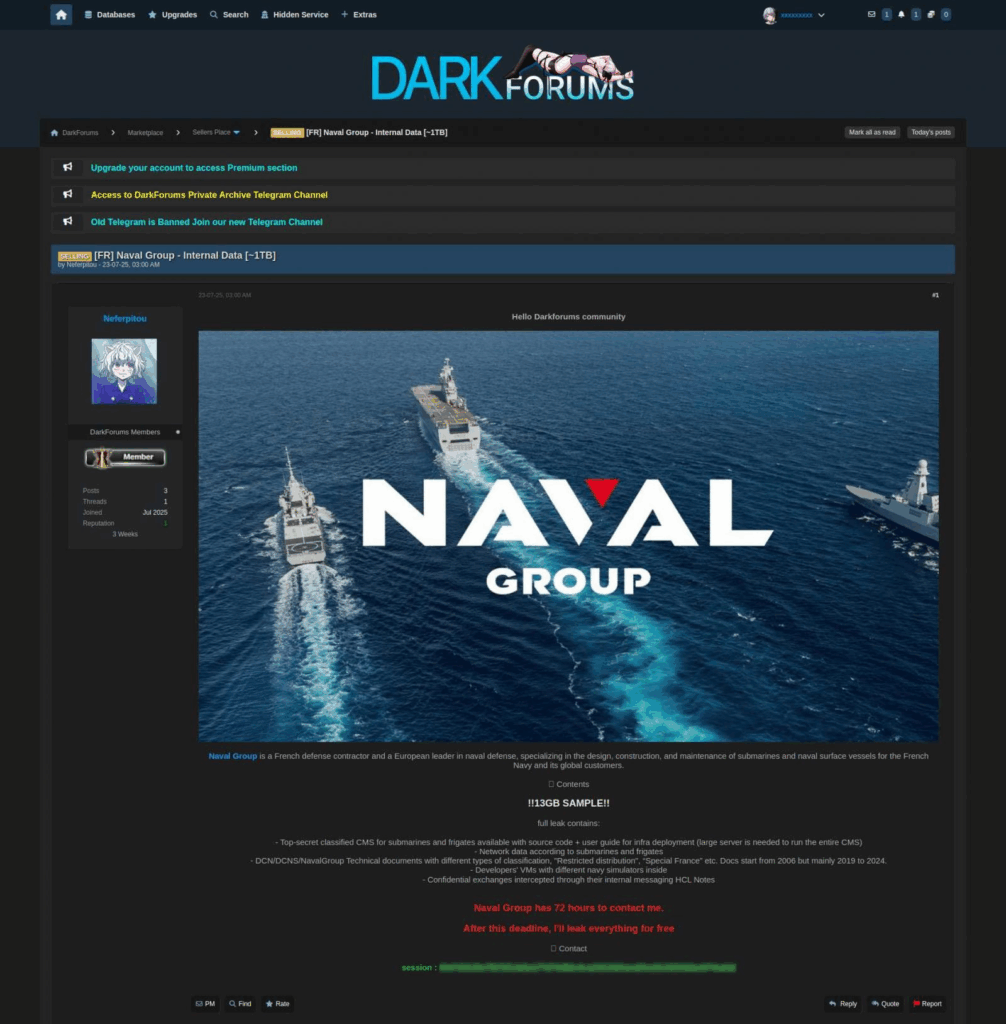

L’attacco contro Naval Group, contractor della difesa francese con partecipazione statale, ha portato alla pubblicazione di 13 GB iniziali di dati su DarkForums, seguiti da un rilascio completo di circa 1 TB. Il materiale include documentazione tecnica classificata, file CMS legati a vascelli militari e simulazioni interne su macchine virtuali compromesse. La violazione mette in discussione la tenuta del comparto europeo della difesa cibernetica. Il threat actor Neferpitou ha dato 72 ore per una negoziazione estorsiva. Naval Group ha confermato l’apertura di indagini interne in collaborazione con autorità francesi e specialisti cybersecurity esterni. Nonostante l’assenza apparente di compromissioni nei sistemi IT centrali, l’azienda ha avviato procedure di contenimento, coinvolgendo il proprio CERT.

Le prime analisi ipotizzano una connessione con il data breach di Thales del 2022, già colpita da LockBit 3.0. Il contesto si complica con la recente chiusura di BreachForums, che ha spinto gli attori malevoli verso nuovi hub come DarkForums, dove l’attività è cresciuta del 600% da aprile 2025.

I dati potrebbero essere riutilizzati da intelligence ostili per lo sviluppo di contromisure, profilazione di flotte navali o sabotaggi industriali. L’episodio rappresenta un grave precedente per tutti i fornitori strategici della difesa europea, in particolare in un contesto geopolitico segnato da tensioni globali crescenti.

Campagna malware SarangTrap con app false in Asia

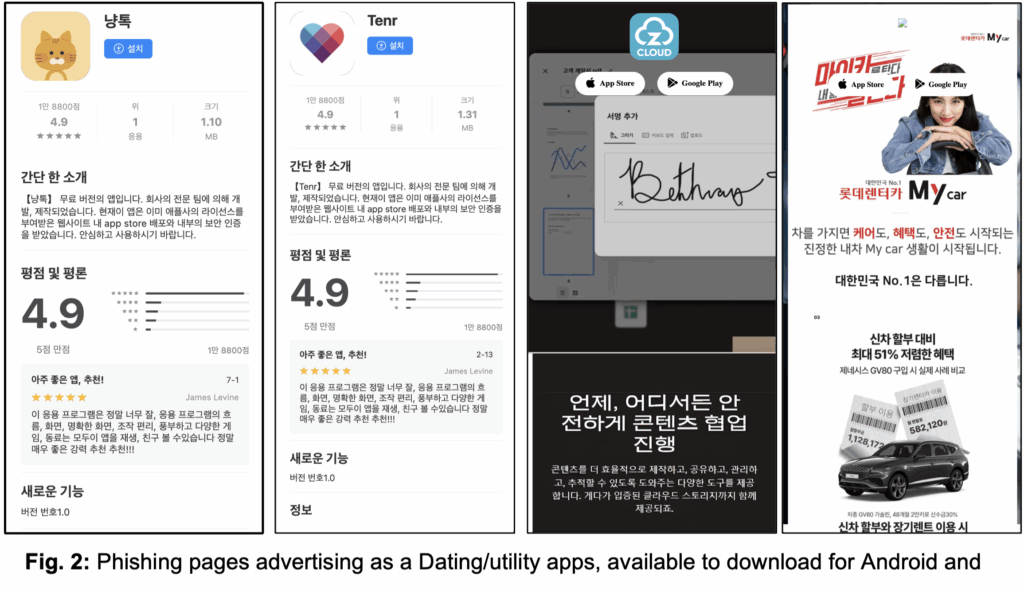

Ricercatori di Zimperium zLabs hanno rilevato la distribuzione di oltre 250 app Android contraffatte nella campagna SarangTrap, progettata per colpire utenti in Corea del Sud. Le app, mascherate da servizi di dating, archiviazione cloud, social network o utility per l’auto, hanno l’obiettivo di rubare immagini, contatti, SMS e informazioni di sistema.

La campagna impiega codici invito per attivare comportamenti malevoli nascosti che sfuggono alle analisi sandbox. L’uso di API Android legittime come MediaProjection, MediaPlayer e i servizi di accessibilità consente il controllo remoto e la cattura dello schermo. In alcuni casi, i video e le immagini vengono usati per ricattare le vittime, minacciando la condivisione con familiari o colleghi.

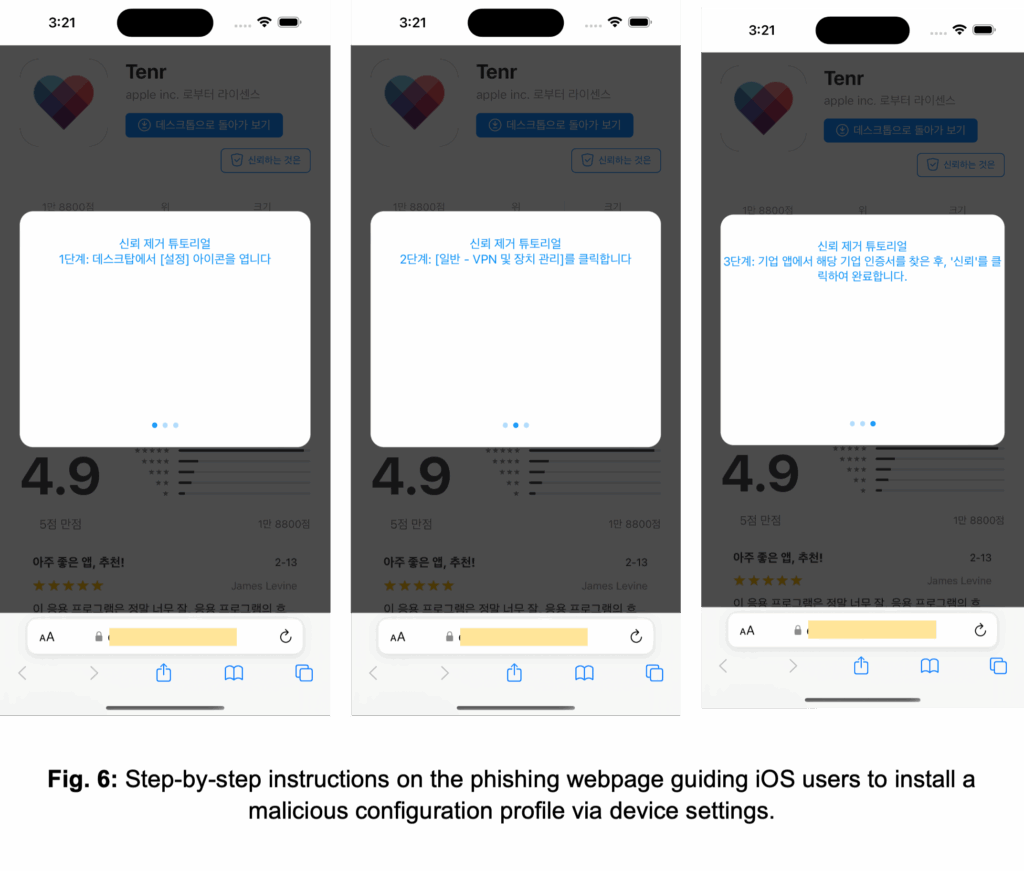

Le tecniche di infezione comprendono falsi profili di configurazione su iOS, link via QR code, phishing su Facebook e l’impiego di APK malevoli firmati con ApkSignatureKillerEx. Il malware è modulare, con payload aggiornabili da remoto tramite C2 server, e può includere funzioni come intercettazione 2FA e keylogging.

Nel contesto asiatico sono emerse infezioni in Vietnam (con il trojan RedHook), India, Malaysia ed Emirati Arabi Uniti, con evidenze che suggeriscono sviluppatori cinesi dietro l’operazione. Le credenziali bancarie, i dati delle carte SIM, e le schermate catturate sono venduti su marketplace come Valhalla o usati direttamente per frodi finanziarie.

Il fenomeno evidenzia la crescente commoditizzazione dei dispositivi infetti, venduti in blocco per campagne successive. Le vulnerabilità sfruttate non risiedono solo nei dispositivi, ma anche nel fattore umano, spesso attratto da promesse sociali o funzionalità avanzate. La minaccia si conferma ibrida, mirata e culturalmente adattiva.

Sequestro FBI sull’operazione Chaos ransomware

Il Federal Bureau of Investigation ha sequestrato il 15 aprile 2025 circa 20 Bitcoin (oltre 2,2 milioni di euro) da un wallet collegato al ransomware Chaos, attivo contro aziende nel Texas settentrionale. Il Dipartimento di Giustizia statunitense ha formalizzato il sequestro con un’azione di forfeiture civile depositata il 24 luglio 2025, una misura che consente la confisca dei beni anche senza condanna penale. Chaos è considerato un rebrand di BlackSuit, a sua volta evoluzione della famigerata gang Conti, scioltasi dopo il leak del 2022. I ricercatori di Cisco Talos e altri team forensi hanno riscontrato similitudini nei file di crittografia, nelle note di riscatto e nei toolset. Gli indizi portano all’operatore noto come Hors, già coinvolto in attività precedenti. L’azione si inserisce in un più ampio sforzo delle autorità per disarticolare le economie criminali basate su pagamenti in criptovalute. La cooperazione internazionale, gli strumenti di analisi blockchain, e i wallet tracker permettono ora di associare fondi a specifici attacchi, anche con delay temporali. Il sequestro riduce la capacità operativa del gruppo, scoraggia affiliati e invia un chiaro segnale a chi partecipa a campagne ransomware. La tattica della rebrandizzazione, pur consolidata, espone anche i gruppi a pattern ricorrenti che diventano tracciabili. Gli sforzi di law enforcement diventano più sofisticati, con uso di metodi finanziari oltre a quelli investigativi.

Implicazioni per la cybersecurity globale

Questi tre episodi disegnano un quadro articolato di minacce convergenti: le violazioni statali mettono a rischio la sicurezza nazionale, le campagne malware mobile colpiscono la sfera privata ed economica, mentre i ransomware rebrandizzati evolvono come impresa criminale organizzata. Gli analisti confermano una crescente adozione di AI, automazione, e tattiche ibride nei nuovi attacchi. Le aziende implementano difese come EDR, zero-trust architectures e sistemi di monitoring avanzato. Le autorità europee e statunitensi lavorano a regolamenti condivisi per ridurre la superficie di attacco, mentre la comunità InfoSec rafforza il coordinamento e la condivisione di IOC. Gli attacchi dimostrano che nessuna piattaforma è sicura per default. Anche gli store ufficiali, i social network, o le blockchain possono diventare vettori di infezione o monetizzazione. La sfida attuale si gioca sulla velocità di risposta, sulla resilienza organizzativa e sulla formazione continua degli utenti. La campagna SarangTrap sfrutta le API Android MediaProjection e Accessibility Services per ottenere accesso persistente allo schermo e al controllo dei dispositivi. Il malware impiega codici invito per attivare il payload solo dopo installazione, aggirando sandbox e antivirus. Strumenti come ApkSignatureKillerEx permettono di firmare APK con certificati artefatti, mentre C2 server modulari aggiornano dinamicamente le funzioni. Il carico sulla CPU e sulla batteria dei dispositivi infetti suggerisce una sorveglianza continua. L’evoluzione del ransomware Chaos, rebrand di BlackSuit/Conti, mostra la persistenza di infrastrutture e operatori noti. Il monitoraggio dei wallet, le tecniche di attribution e le sequestrazioni mirate diventano strumenti centrali nel contrasto.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.