Le vulnerabilità informatiche dominano il panorama della cybersecurity, colpendo applicazioni consumer, piattaforme enterprise e strumenti di sviluppo API. Dalle app più intime come Lovense e Tea, fino ai sistemi critici come Cisco ISE e PaperCut NG, l’estate registra un’ondata di exploit attivi e dati sensibili esposti che mettono a rischio milioni di utenti. Le indagini di ricercatori indipendenti e le segnalazioni di agenzie come CISA rivelano falle non risolte, leak massivi, backdoor malware e falle nei protocolli di autorizzazione. In questo contesto complesso, emergono anche strumenti open source come AutoSwagger, che aiutano a rilevare vulnerabilità in ambienti di sviluppo troppo spesso trascurati.

Leak dati nelle app Lovense e Tea

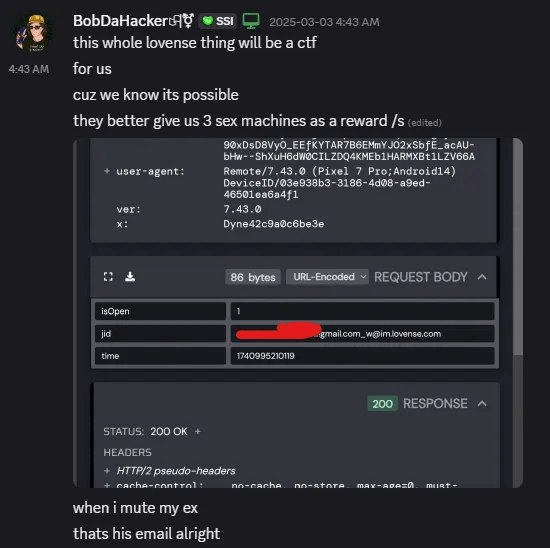

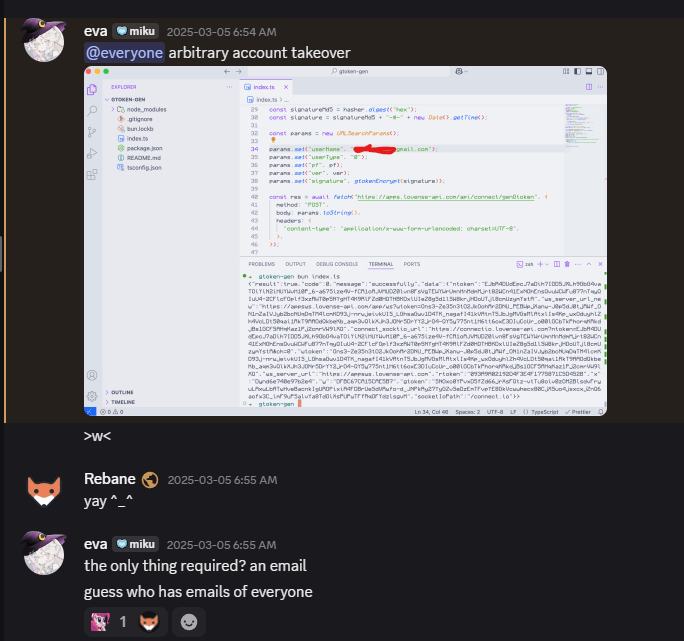

L’app Lovense, nota per l’integrazione tra dispositivi smart e interazioni personali, è stata protagonista di un grave data breach. Il ricercatore Bobdahacker ha dimostrato che è possibile enumerare indirizzi email validi tramite API non protette, con query che non richiedono autenticazione.

Il sistema di chat XMPP utilizzato da Lovense permette manipolazioni che rivelano JID reali e dettagli di profilo. Nonostante un proxy introdotto il 3 luglio, la vulnerabilità permane e consente a terzi di ottenere dati sensibili senza autorizzazione. La generazione di token JWT e gtoken resta affetta da debolezze, dato che le credenziali possono essere create senza password. La società ha notificato le autorità per adempiere al GDPR, ma i tempi di risoluzione stimati superano i 14 mesi a causa della struttura legacy dell’app. Gli utenti hanno segnalato episodi di phishing, doxxing e utilizzo fraudolento di immagini, con rischio crescente per comunità vulnerabili.

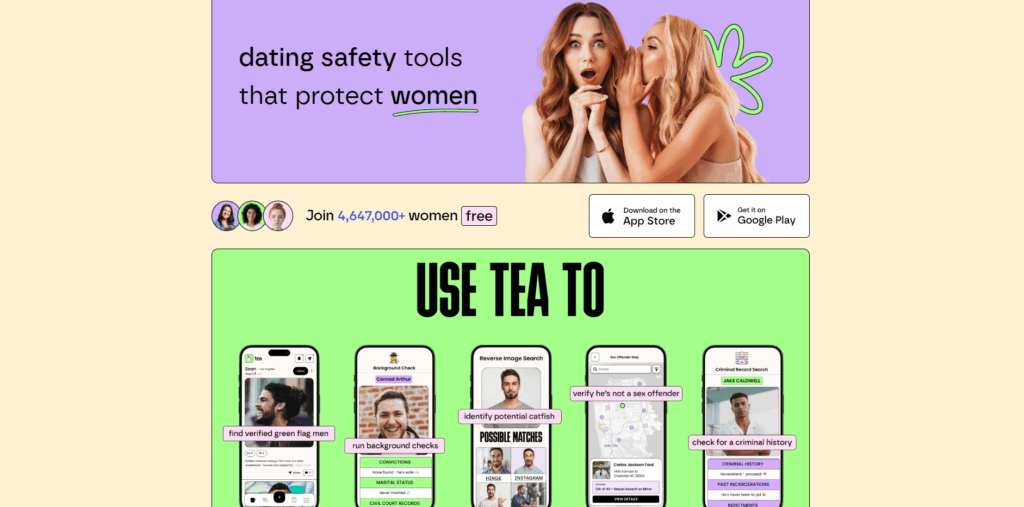

Simile la situazione per l’app Tea, piattaforma di dating che ha subito un accesso non autorizzato a bucket Firebase mal configurati. Il risultato è l’esposizione di oltre 72.000 immagini e 1,1 milioni di messaggi. La piattaforma ha adottato cifratura e access control list, migrando lo storage verso ambienti più sicuri. Tuttavia, utenti continuano a ricevere comunicazioni phishing legate a dati esposti. L’integrazione di AI per il rilevamento delle anomalie rappresenta un passo verso la mitigazione, ma non è sufficiente a cancellare gli impatti emotivi e reputazionali che permangono.

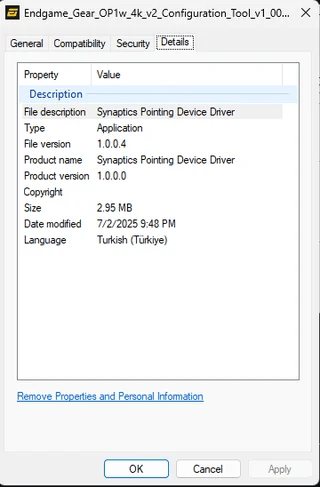

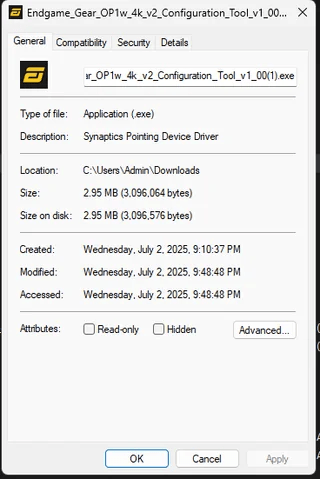

Malware nel tool Endgame Gear e flaw su macOS

Un’altra campagna significativa riguarda il software di configurazione Endgame Gear, che ha distribuito versioni infette tra il 26 giugno e il 9 luglio 2025. Il tool, utilizzato per dispositivi mouse OP1w, conteneva una backdoor XRed capace di sottrarre credenziali e installare codice persistente. L’hash del file infetto è stato reso pubblico e strumenti come VirusTotal confermano l’analisi. L’azienda ha introdotto signature check, integrato monitoring e avviato un’indagine che ha rivelato un attacco alla supply chain.

Parallelamente, Microsoft ha rilasciato una patch per una vulnerabilità su macOS identificata come CVE-2025-31199, che consentiva bypass del TCC tramite logging improprio. Il rischio era quello di accedere a query effettuate da Apple Intelligence, potenzialmente contenenti dati privati. Il fix è stato integrato in Sequoia 15.4, con protezioni sandbox e prompt crittografici. L’update è stato verificato in collaborazione con Apple, che ha implementato anche sistemi di logging avanzato.

Tool gratuito AutoSwagger per analisi API

Nel contesto della difesa proattiva, si distingue AutoSwagger, uno strumento open source progettato per scansionare API e rilevare vulnerabilità OWASP, inclusi injection SQL, XSS e authorization broken. Compatibile con Swagger 3.0 e OpenAPI, il tool permette agli sviluppatori di generare report dettagliati e integrare direttamente i risultati nei flussi CI/CD. Le scansioni rivelano spesso configurazioni errate che espongono database Redis, endpoint Microsoft Partner e API Salesforce mal protette. AutoSwagger include anche un’opzione --brute per testare la robustezza delle validazioni. L’analisi di schema e path consente di identificare endpoint esposti e suggerire remediation strutturate. Con un focus su detection, il tool rappresenta un baluardo contro attacchi che sfruttano superfici d’attacco silenti.

Alert CISA su exploit Cisco ISE e PaperCut NG

CISA ha recentemente aggiornato il catalogo Known Exploited Vulnerabilities, includendo la CVE-2025-20281 su Cisco ISE, una falla critica legata a unsafe deserialization e command injection. L’exploit consente arbitrary file upload e esecuzione root all’interno di container Docker, con possibile fuga verso l’host attraverso meccanismi cgroups. Anche la CVE-2025-20337 viene flaggata per exploit attivo. Cisco ha rilasciato patch specifiche per le versioni 3.3 e 3.4 (Patch 7 e 2) e consiglia segmentazione della rete OT, logging avanzato e uso di autenticazione multifattore. Le prove di concetto confermano la fattibilità della catena di attacco, che sfrutta l’interfaccia enableStrongSwanTunnel() per eseguire comandi tramite payload Java serializzati.

- CVE-2025-20281 Cisco Identity Services Engine Injection Vulnerability

- CVE-2025-20337 Cisco Identity Services Engine Injection Vulnerability

- CVE-2023-2533 PaperCut NG/MF Cross-Site Request Forgery (CSRF) Vulnerability

Parallelamente, il print server PaperCut NG resta sotto osservazione per la CVE-2023-2533, che permette remote code execution tramite CSRF. Il fix è stato rilasciato nel giugno 2023 ma molti server restano esposti. Il progetto Shadowserver ha rilevato oltre 1.100 istanze pubblicamente accessibili, alcune ancora vulnerabili. PaperCut ha potenziato i sistemi di logging, introdotto cifratura e prevede una migrazione verso architetture cloud più sicure. Una vulnerabilità come CVE-2025-20281 su Cisco ISE sfrutta unsafe deserialization per iniettare comandi nella funzione enableStrongSwanTunnel(). Il payload contiene oggetti Java serializzati che attivano Runtime.exec() e utilizzano ${IFS} per eludere il parsing. L’exploit permette l’upload di file arbitrari, l’esecuzione come utente root nel container Docker e la fuga verso l’host sfruttando release_agent. Questo tipo di catena di exploit richiede patch immediate, policy di hardening e auditing costante.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.