Le indagini condotte da Microsoft confermano l’attribuzione di operazioni di spionaggio informatico al gruppo russo Secret Blizzard, affiliato all’FSB e già noto come uno dei cluster storicamente associati a Turla e VENOMOUS BEAR. Il gruppo ha dimostrato una capacità adattiva nell’utilizzare e compromettere infrastrutture di attori terzi, con campagne che vanno dalla compromissione di server del gruppo Storm-0156 all’uso di tecniche AiTM contro entità diplomatiche presenti a Mosca. Il quadro che ne emerge è quello di un attore sofisticato, capace di coniugare tool open-source, malware personalizzati e infrastrutture compromesse, per ottenere accessi persistenti e informazioni sensibili di rilevanza geopolitica. A partire da novembre 2022, Microsoft ha registrato l’installazione di backdoor su server controllati da Storm-0156, attraverso l’impiego di malware come TinyTurla e TwoDash, e tecniche di esfiltrazione dati che hanno coinvolto IP specifici confermati da Black Lotus Labs. In parallelo, è stata rilevata una campagna AiTM attiva a livello ISP in Russia, che ha colpito diverse ambasciate con attacchi mirati a installare certificati root sui dispositivi target tramite il malware ApolloShadow, manipolando le connessioni in rete e rilassando le regole di sicurezza dei sistemi.

Compromissione delle infrastrutture Storm-0156

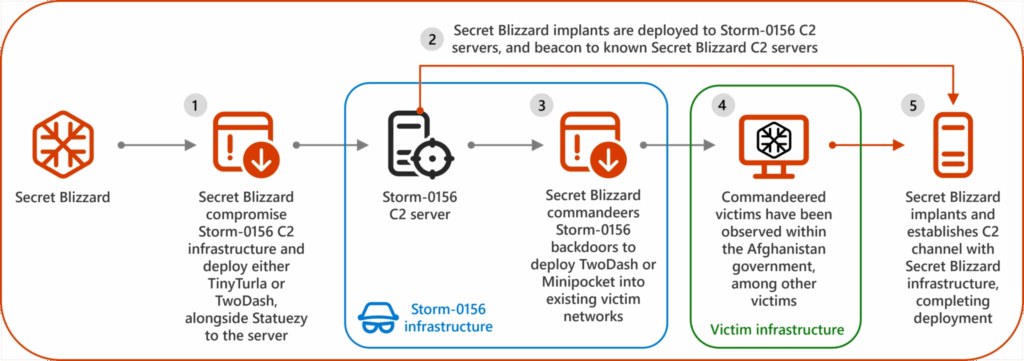

Il modus operandi di Secret Blizzard è caratterizzato dalla compromissione sistematica delle infrastrutture C2 di attori avversari. Nel caso di Storm-0156, un gruppo pakistano noto per la raccolta di intelligence attraverso VPS, il gruppo russo ha effettuato l’accesso a server esistenti, installando strumenti come TinyTurla via script batch, modificando chiavi di registro per garantire persistenza, mascherando il malware come servizio Windows e caricando payload tramite DLL sideloading. Malware come MiniPocket e TwoDash sono stati utilizzati per attività di riconoscimento e raccolta dati, con comunicazioni dirette a IP hardcoded via protocollo TCP. Tool come Statuezy hanno registrato attività clipboard, mentre l’impiego del sideloading con file rinominati e path falsificati ha facilitato l’esecuzione stealth. Parallelamente, Secret Blizzard ha riutilizzato tool di Storm-0156, come la backdoor Golang Wainscot e il RAT in .NET CrimsonRAT, sfruttando l’infrastruttura già esistente per amplificare l’efficacia delle operazioni. Questa strategia ha consentito a Secret Blizzard di colpire entità governative in Afghanistan e India, raccogliere documenti politici, email, PDF riservati e informazioni relative a ricerche tecnologiche. L’approccio ha ridotto i costi operativi, ma ha comportato anche il rischio di esposizione dovuto alla possibile debolezza operativa del gruppo originario.

Strumenti e malware nel portafoglio Secret Blizzard

L’arsenale di Secret Blizzard si compone di tool custom e moduli riconfigurati. TinyTurla imposta parametri di persistenza attraverso il registro e agisce come falso servizio di sistema. TwoDash opera come downloader in attesa di assembly .NET, mentre MiniPocket rappresenta una variante minimalista per connessioni TCP dirette. Statuezy monitora la clipboard per la cattura di informazioni confidenziali, preparando la fase di esfiltrazione. Particolarmente degna di nota è l’integrazione dei tool server-side di Storm-0156, come Arsenal, sviluppato su QtFramework, che gestisce database locali come ConnectionInfo.db e DownloadPriority.db. Questi elementi evidenziano una convergenza tra l’arsenale russo e infrastrutture di provenienza terza. Nel tempo, Secret Blizzard ha mostrato una capacità di adattamento evolutiva, compromettendo anche gruppi come Hazel Sandstorm e Storm-0473, usando malware come Andromeda. Le tecniche AiTM si inseriscono in un pattern operativo che include watering holes, furto di credenziali e utilizzo del sistema SORM per la manipolazione del traffico domestico. Questi strumenti rafforzano l’obiettivo strategico del gruppo: ottenere accesso duraturo e invisibile alle infrastrutture target.

Campagna AiTM contro entità diplomatiche

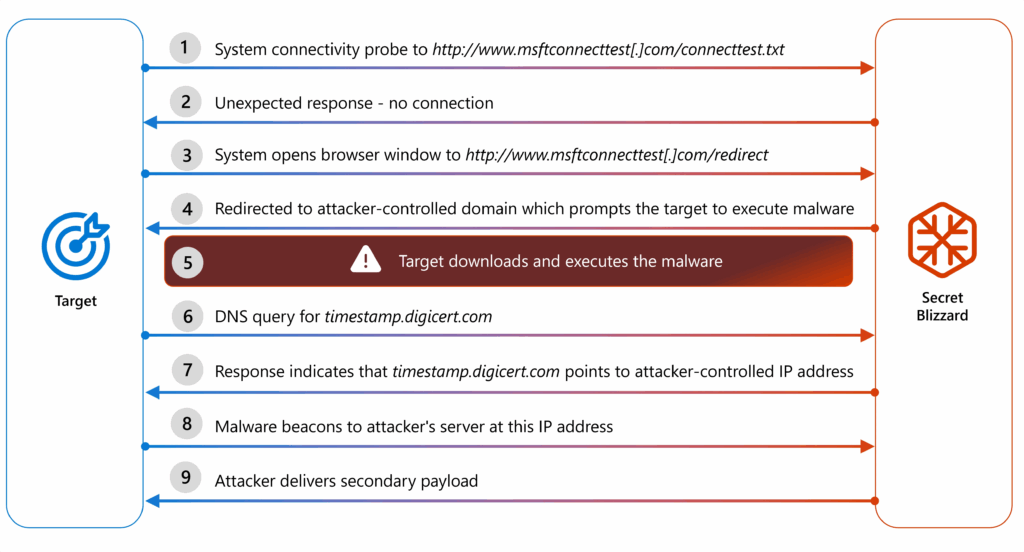

Nel 2024, Secret Blizzard ha attivato una campagna AiTM (Adversary-in-the-Middle) rivolta a ambasciate straniere a Mosca, sfruttando l’infrastruttura ISP per intercettare le comunicazioni. L’attacco comincia con la redirezione dei dispositivi al captive portal controllato, simulando un errore nella connessione al dominio www.msftconnecttest.com/redirect. Una volta intercettata la richiesta, viene forzato il download del malware ApolloShadow.

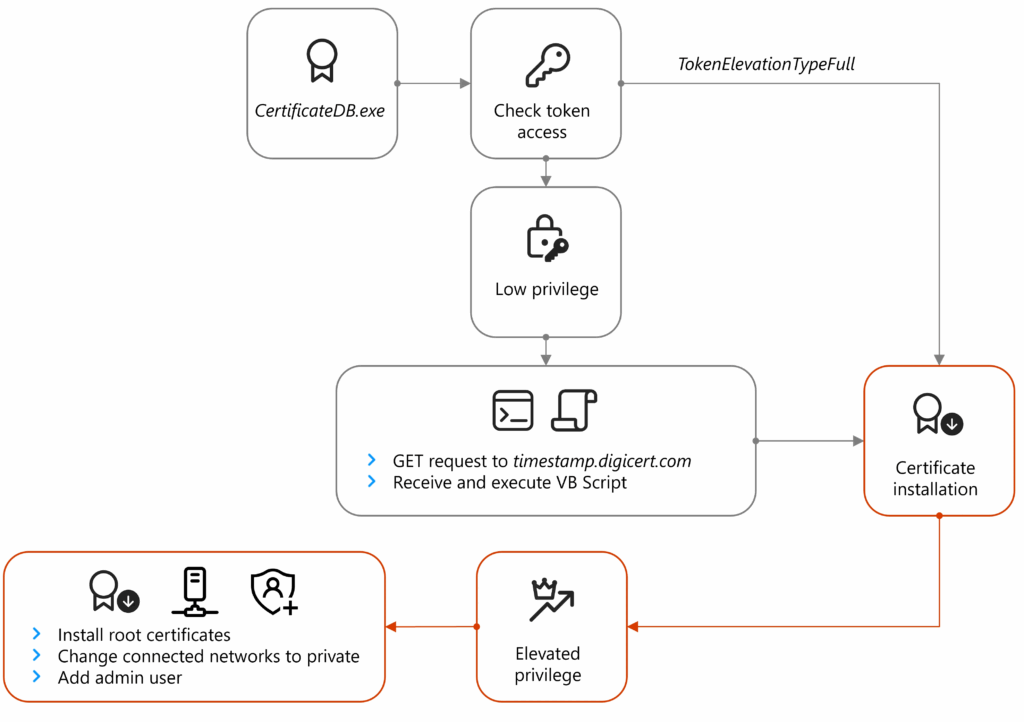

ApolloShadow si distingue per la capacità di controllare i privilegi utente, raccogliere informazioni di rete come gli IP locali, codificare i dati in base64 e installare certificati root tramite certutil.exe. Agisce anche sulle preferenze di browser come Firefox, crea utenti con privilegi amministrativi, imposta reti come Private tramite modifiche del registro e consente lo sharing di file e stampa.

Utilizzando COM objects e manipolazioni DNS, il malware abilita il movimento laterale e la persistenza. Le sue funzionalità includono UAC bypass con ShellExecuteA, esfiltrazione di credenziali, token e manipolazione del traffico in chiaro. Questa campagna è stata attiva almeno fino a febbraio 2025, e rappresenta una delle più gravi operazioni di manipolazione a livello ISP mai documentate.

Tecniche AiTM e manipolazioni di rete

La campagna AiTM operata da Secret Blizzard si basa sul sistema di sorveglianza SORM, utilizzato per intercettare traffico a livello nazionale. Il gruppo redireziona connessioni TLS/SSL, esponendo comunicazioni sensibili e sottraendo sessioni attive. ApolloShadow installa certificati root mascherati per guadagnare fiducia nei siti malevoli.

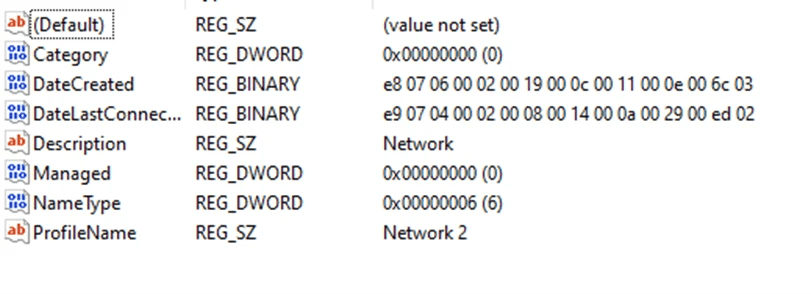

Attraverso API Windows, esegue reconnaissance della rete, modifica il file prefs.js di Firefox per aggiornare le regole di trust, aggiunge utenti con NetUserAdd e gestisce password hardcoded. Le stringhe di comando e C2 sono obfuscate tramite codifica XOR, bypassando i controlli statici. Il malware è distribuito come CertificateDB.exe, con hash SHA256 13fafb1ae2d5de024e68f2e2fc820bc79ef0690c40dbfd70246bcc394c52ea20, scaricato da kav-certificates.info (IP 45.61.149.109). Queste informazioni sono essenziali per le operazioni di threat hunting e mitigation.

Sovrapposizioni e correlazioni tra le campagne

Microsoft osserva una strategia coerente tra le compromissioni dei server Storm-0156 e la campagna AiTM. In entrambi i casi, Secret Blizzard sfrutta infrastrutture di terzi per distribuire malware, garantendo un’ampia persistenza. L’approccio mostra una logica di riuso adattivo che riduce la tracciabilità e amplifica il raggio d’azione. Dal 2017, Secret Blizzard ha compromesso gruppi iraniani, pakistani e russi, creando una rete di attori utilizzabili per camouflage. L’uso combinato di C2 esistenti e tecniche AiTM rende particolarmente difficile il rilevamento da parte delle difese convenzionali. La collaborazione tra Black Lotus Labs e Microsoft ha permesso il tracciamento preciso degli IOC e la ricostruzione del traffico malevolo.

Implicazioni strategiche per la cybersecurity

Secret Blizzard emerge come minaccia persistente e altamente adattiva, capace di colpire settori governativi, diplomatici e della difesa. Il gruppo impiega tattiche ibride, combinando compromissioni strutturali e manipolazioni di traffico per mantenere l’accesso e collezionare intelligence sensibile. Gli esperti raccomandano segmentazione delle reti, utilizzo di EDR avanzati, aggiornamento tempestivo dei sistemi e verifica periodica dei certificati installati. Microsoft ha fornito un set dettagliato di Indicatori di Compromissione (IOC) per supportare le difese. Le organizzazioni sono invitate a rafforzare le proprie policy OPSEC, rimuovere certificati anomali e aggiornare strumenti di rilevamento. Il gruppo rappresenta anche una sfida diplomatica, poiché mira alla raccolta di informazioni su questioni geopolitiche rilevanti. La risposta richiede cooperazione internazionale, standard crittografici aggiornati e sorveglianza attiva sulle infrastrutture di rete.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.