Le analisi pubblicate da Check Point Research mettono in luce le operazioni precedenti del cluster Storm-2603, una minaccia legata all’utilizzo di exploit come ToolShell su server Microsoft SharePoint, nonché al deployment di ransomware quali LockBit Black e Warlock. Questo gruppo, ritenuto di matrice cinese, mostra caratteristiche distinte rispetto ad altri APT affiliati alla Cina, tra cui Linen Typhoon e Violet Typhoon, con un focus più marcato sulle operazioni di estorsione tramite cifratura. Nel dettaglio, Storm-2603 sfrutta le vulnerabilità CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 e CVE-2025-53771 per ottenere accesso iniziale ai sistemi. Una volta penetrati, gli attaccanti impiegano un framework proprietario denominato ak47c2, progettato per la persistenza e la comunicazione C2, attraverso protocolli HTTP e DNS. Il traffico malevolo associato a queste attività è stato osservato sin da marzo 2025, con evidenze in America Latina e nell’area Asia-Pacifico. Le tecniche di ricognizione impiegano strumenti open-source come PsExec e masscan, integrati con tool customizzati in grado di sfruttare la tecnica del Bring Your Own Vulnerable Driver (BYOVD) per eludere le difese dei sistemi target. La catena di attacco culmina spesso con DLL hijacking per attivare differenti payload ransomware, che vengono distribuiti attraverso archivi compressi o file MSI appositamente creati. Tra i canali di comando e controllo principali è emerso il dominio update.updatemicfosoft[.]com, utilizzato per attività di tunneling DNS e distribuzione backdoor. Storm-2603 appare come un’entità ibrida, capace di muoversi con agilità tra spionaggio iniziale e cifratura ransomware, con obiettivi chiaramente finanziari. Questo shift operativo, accompagnato da una forte modularità degli strumenti impiegati, consente una rapida monetizzazione post-intrusione e una resilienza significativa alle attività difensive messe in campo dalle organizzazioni prese di mira.

Background operativo e primi indicatori

L’attività di Storm-2603 è stata identificata inizialmente da Microsoft nel contesto della campagna ToolShell, che ha colpito in particolare server SharePoint. In quel frangente, il gruppo si è distinto per l’uso di vulnerabilità critiche che garantiscono l’accesso remoto ai sistemi. La correlazione con ransomware LockBit Black e Warlock emerge in modo evidente dall’analisi dei campioni presenti su VirusTotal e dai rapporti redatti da Check Point Research.

Sin da aprile 2025, sono emersi file compressi contenenti utility open-source e strumenti personalizzati. L’attività si è progressivamente spostata verso modalità più stealth, includendo backdoor HTTP e DNS sviluppate ad hoc e incapsulate nel framework ak47c2. I domini legati a questa infrastruttura malevola presentano ricorrenze in più incidenti, suggerendo una regia centralizzata e una capacità di orchestrazione evoluta. Il gruppo tende a colpire organizzazioni con un elevato volume di dati sensibili, portando avanti una transizione netta dallo spionaggio tecnico alle attività di cifratura e ricatto. Questa dinamica indica un’evoluzione tattica e strategica coerente con gli obiettivi economici alla base delle campagne. La disponibilità di Indicatori di Compromissione (IOC) ha permesso l’integrazione di alert specifici nei sistemi SIEM, facilitando l’identificazione precoce delle infezioni.

Campagne e incidenti documentati

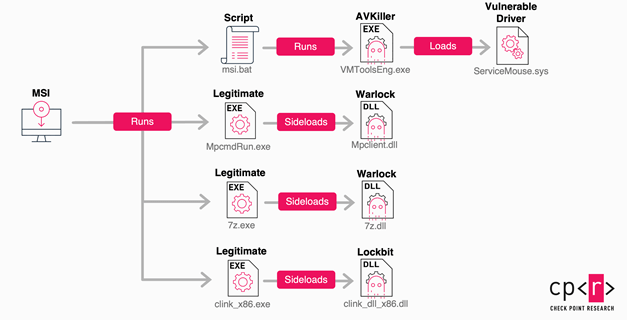

Nei casi analizzati da Check Point Research, emerge una sequenza operativa piuttosto stabile. In un primo scenario, un archivio proveniente dall’area LATAM conteneva strumenti come masscan per la scansione di range IP vulnerabili, WinPcap per l’intercettazione del traffico e PsExec per l’esecuzione remota dei comandi. Ulteriori strumenti come SharpHostInfo e nxc raccolgono informazioni dettagliate sull’ambiente target. Una backdoor denominata dnsclient.exe, connessa al dominio update.updatemicfosoft[.]com, è incaricata della comunicazione C2 tramite DNS. Nel secondo scenario, un file MSI include componenti ransomware multipli. Vengono utilizzati file binari come MpCmdRun.exe, clink_x86.exe, z.exe e driver malevoli come ServiceMouse.sys per eludere le protezioni antivirus. Batch script orchestrano l’intera sequenza di esecuzione, con l’obiettivo di neutralizzare le difese prima dell’avvio della cifratura dei dati. La coerenza delle tecniche osservate, come l’uso sistematico del DLL hijacking, la presenza di file MSI craftati, e l’utilizzo di tool BYOVD, costituisce un solido pattern attribuibile a Storm-2603, e consente la messa a punto di contromisure efficaci.

Caratteristiche tecniche del framework ak47c2

Il cuore operativo di Storm-2603 è rappresentato dal framework ak47c2, una piattaforma di comando e controllo modulare, che prevede la comunicazione sia via DNS che via HTTP. Il backdoor dnsclinet.exe, contenente un errore ortografico intenzionale nel nome, è progettato per comunicare attraverso query DNS codificate, utilizzando algoritmi simmetrici come l’AES per la protezione dei dati in transito. Questo componente permette l’esecuzione remota di comandi, la raccolta di informazioni e l’esfiltrazione furtiva di file. La variante HTTP del framework, denominata ak47http, si connette a server C2 mascherando il traffico come comunicazione legittima. Utilizza header come user-agent comuni e supporta proxy HTTP per evitare controlli di sicurezza. Le sue funzionalità includono download, esecuzione di payload, acquisizione di screenshot e keylogging. La firma dei file, i percorsi PDB e le stringhe caratteristiche consentono la creazione di regole YARA per la rilevazione in ambienti aziendali.

Strategie per la disattivazione degli antivirus

Per garantire il successo delle operazioni ransomware, Storm-2603 ha sviluppato strumenti dedicati alla neutralizzazione degli antivirus. In particolare, l’eseguibile VMToolsEng.exe utilizza il driver vulnerabile ServiceMouse.sys per ottenere privilegi kernel e terminare i processi legati agli agent AV. I nomi di questi processi sono elencati in log.exe, mentre script batch sequenziali come msi.bat assicurano l’esecuzione in ordine delle azioni malevole. Le tecniche BYOVD impiegate sono testate in ambienti di laboratorio prima del rilascio, aumentando l’efficacia nel contesto reale. Queste soluzioni malevole si integrano poi nella pipeline di cifratura dei dati, elevando notevolmente l’impatto dell’attacco e riducendo le possibilità di una risposta tempestiva da parte dei team difensivi.

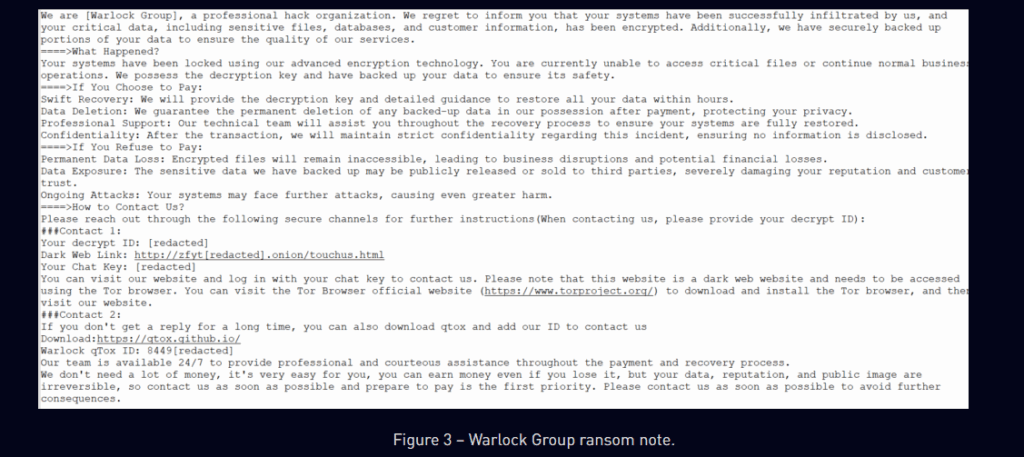

Tipologie di ransomware impiegate

Le infezioni provocate da Storm-2603 culminano nell’installazione di diversi ransomware. Tra questi figurano LockBit Black, distribuito tramite eseguibili come clink_x86.exe, Warlock attivato attraverso MpCmdRun.exe, e x2anylock, che sfrutta file come z.exe. Ogni ransomware impiegato esegue la cifratura dei file e lascia una nota di riscatto, spesso con riferimenti a siti di leak pubblici. Il gruppo adatta i propri payload in funzione del sistema operativo rilevato, dimostrando un’elevata capacità di personalizzazione.

Implicazioni strategiche per la difesa

Gli esperti di sicurezza raccomandano l’aggiornamento tempestivo dei server SharePoint per bloccare gli exploit legati a ToolShell, oltre all’implementazione di EDR capaci di rilevare l’utilizzo di strumenti custom come quelli associati a Storm-2603. I domini C2, una volta identificati, devono essere inseriti in blacklist attive. L’attività di threat hunting, supportata da IOC forniti da Check Point Research, è essenziale per anticipare nuove varianti e mitigare i danni. Il framework ak47c2 rappresenta un’evoluzione sofisticata nel panorama delle minacce persistenti. La capacità di utilizzare query DNS codificate in base64, unite alla crittografia dei payload e alla struttura modulare per aggiornamenti dinamici, rendono queste operazioni particolarmente complesse da bloccare. L’efficacia osservata nei test su ambienti reali conferma che Storm-2603 opera con una precisione progettuale orientata a massimizzare la persistenza e la monetizzazione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.