Il cybercrime rappresenta una minaccia crescente che coinvolge scam finanziari, attacchi ransomware e operazioni transnazionali, con perdite economiche miliardarie e ripercussioni geopolitiche. Organizzazioni criminali sfruttano infrastrutture digitali per ingannare vittime in tutto il mondo, dai furti individuali agli attacchi contro servizi sanitari essenziali. Come dimostrato da casi recenti, il crimine informatico si intreccia con conflitti reali, schiavitù moderna e collassi infrastrutturali, imponendo una risposta coordinata tra governi, aziende tech e forze dell’ordine.

Cosa leggere

Ken Bagnall: l’intelligence digitale contro Funnull

Ken Bagnall, CEO di Silent Push, descrive il cybercrime come “un gioco del gatto col topo”. La sua azienda collabora con enti governativi per il takedown di reti criminali, mappando relazioni tecniche tra IP, server e domini. Una delle campagne più estese colpite da Silent Push riguarda Funnull, organizzazione criminale basata nelle Filippine e guidata dal cittadino cinese Liu Lizhi. Funnull fornisce infrastrutture per centinaia di scam legati a criptovalute. Secondo il Tesoro USA, Funnull è responsabile di una rete di oltre 332.000 domini connessi a 548 nomi canonici unici. Le vittime negli Stati Uniti hanno perso oltre 183 milioni di euro, con una media di 137.500 euro per persona. Bagnall sottolinea come questi danni, sommati, erodano il PIL nazionale, trasformando il cybercrime in minaccia sistemica. Silent Push ha rilevato 1,4 milioni di siti attivi associati alla rete, un dato che mostra la scala del fenomeno. Nonostante i successi nei takedown, i criminali adattano rapidamente le proprie infrastrutture, rendendo il contrasto un’operazione continua.

La guerra al confine tra Thailandia e Cambogia

Il legame tra cybercrime e geopolitica è evidente nei conflitti tra Thailandia e Cambogia, dove truppe si sono scontrate a maggio nei pressi di un tempio, causando oltre 30 morti. Il motivo scatenante è collegato ai campi di lavoro forzato in Cambogia, dove scam center sfruttano schiavi digitali per condurre frodi online. Le vittime, spesso attirate con promesse di lavoro, vengono costrette a gestire scam romantici e finanziari. Amnesty International e le Nazioni Unite stimano che oltre 100.000 persone siano coinvolte in questi centri, che generano oltre 11,46 miliardi di euro all’anno, circa la metà del PIL cambogiano. Secondo l’analista Angela Suriyasenee dell’ASPI, questi capitali illeciti destabilizzano la regione. Il leader d’opposizione Sam Rainsy accusa il premier Hun Sen di trarre vantaggio economico dai campi. Gli Stati Uniti hanno sanzionato un senatore cambogiano per complicità. La Cina, nel frattempo, collabora con la Thailandia per reprimere le attività, spesso gestite da gang criminali cinesi. Gli scam diventano così motore di tensioni armate, con la Thailandia che ha persino minacciato di tagliare elettricità e connessione internet alla Cambogia per interrompere i centri illeciti. Il conflitto mostra come il cybercrime non sia solo virtuale, ma possa innescare crisi umanitarie e instabilità diplomatica.

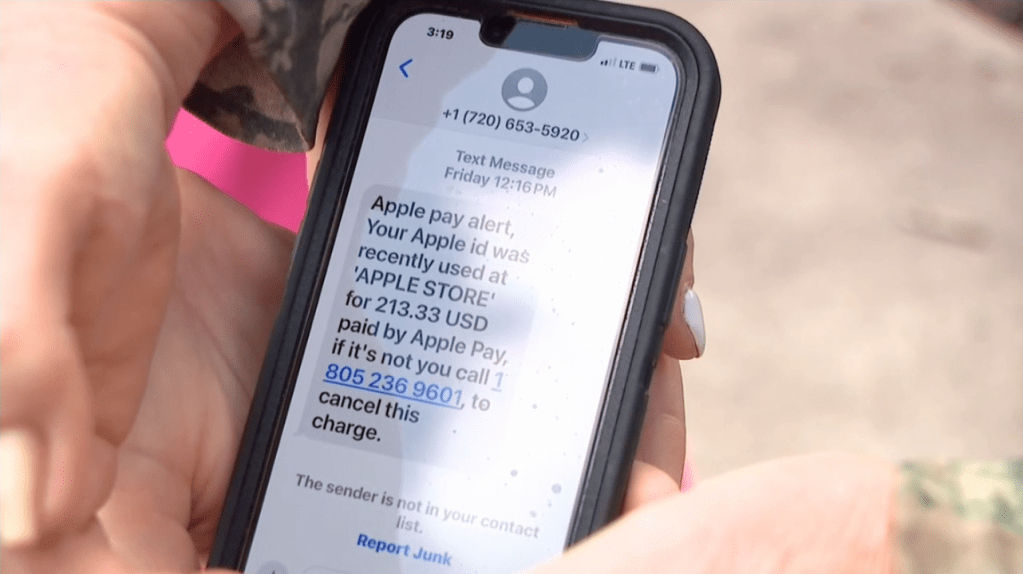

Scam Apple ID: dalla truffa al furto fisico

Il caso di Robert Wise, 67enne dell’Ohio, evidenzia la trasformazione del cybercrime da digitale a fisico. Tutto è iniziato con un SMS truffaldino che segnalava un acquisto non autorizzato con il suo Apple ID. Dopo aver contattato il numero fornito, Wise è stato convinto a prelevare 24.759 euro in contanti. L’uomo è stato poi raggiunto da Liwei Zhang, 42 anni, che ha ritirato la somma direttamente a domicilio.

Zhang è stato arrestato grazie all’intervento dello sceriffo, ma ha ammesso di far parte di una rete criminale organizzata. Il caso dimostra come l’ingegneria sociale, unita a falsi messaggi di emergenza, possa indurre le vittime a compiere azioni drastiche. Quando il pagamento digitale fallisce, gli scammer passano alla raccolta fisica, una tattica che aumenta i rischi per le vittime, soprattutto se anziane o poco esperte di tecnologia. Wise è stato salvato dal proprio sospetto e dalla rapidità delle autorità, ma l’episodio mostra l’adattabilità dei truffatori, che non si fermano davanti a nulla. Strumenti come Scam Guard di Malwarebytes aiutano a identificare messaggi sospetti. Tuttavia, è essenziale promuovere la vigilanza e l’educazione digitale, in particolare per le fasce più vulnerabili della popolazione.

NRS Healthcare: un attacco ransomware minaccia il servizio sanitario

Il cybercrime colpisce anche infrastrutture essenziali come la sanità. NRS Healthcare, fornitore chiave dell’NHS britannico, rischia il collasso a 16 mesi da un attacco ransomware lanciato da RansomHub il 28 marzo 2024. L’attacco ha anticipato la fine dell’anno fiscale, causando disagi inizialmente contenuti, ma con conseguenze finanziarie gravi. Dopo l’attacco, NRS ha sostituito oltre 1.000 laptop, ottenuto la certificazione Cyber Essentials Plus e avviato un’accelerazione della trasformazione digitale. Tuttavia, i costi di recupero e la mancanza di un acquirente, secondo PricewaterhouseCoopers, hanno spinto l’azienda verso la liquidazione obbligatoria. NRS serve oltre 40 consigli locali, e il suo collasso potrebbe impedire la fornitura di attrezzature urgenti per disabili, come sedie a rotelle. Il Department of Health and Social Care monitora la situazione, mentre i consigli locali chiedono un intervento finanziario. Il caso dimostra come i ransomware possano compromettere la continuità operativa di servizi vitali, mettendo a rischio pazienti e operatori sanitari. NRS, sostenuta da fondi di private equity, affronta oggi una crisi esistenziale, causata da una singola intrusione informatica.

Meccanismi tecnici del ransomware

Il ransomware opera tramite phishing o exploit di vulnerabilità. I criminali utilizzano algoritmi di cifratura avanzati, come AES-256, per bloccare i file e richiedere riscatti in criptovalute. La tecnica di double extortion, adottata da RansomHub, prevede il furto dei dati prima della cifratura, minacciando la pubblicazione se il riscatto non viene pagato. Nel caso di NRS, il pagamento è stato evitato grazie a backup efficaci e procedure di disaster recovery. L’azienda ha reimmaginato i sistemi, implementato autenticazione multi-fattore e monitoraggio continuo degli endpoint per rilevare anomalie. Tuttavia, il costo post-attacco include consulenze, sostituzione hardware e danni reputazionali, elementi che mettono in crisi anche le aziende resilienti. Il ransomware evolve rapidamente, con l’adozione di tecniche AI-driven per il targeting. La difesa richiede investimenti continui in sicurezza, formazione del personale e infrastrutture isolate. La lezione di NRS è che l’efficienza operativa non basta senza resilienza cibernetica strutturata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.