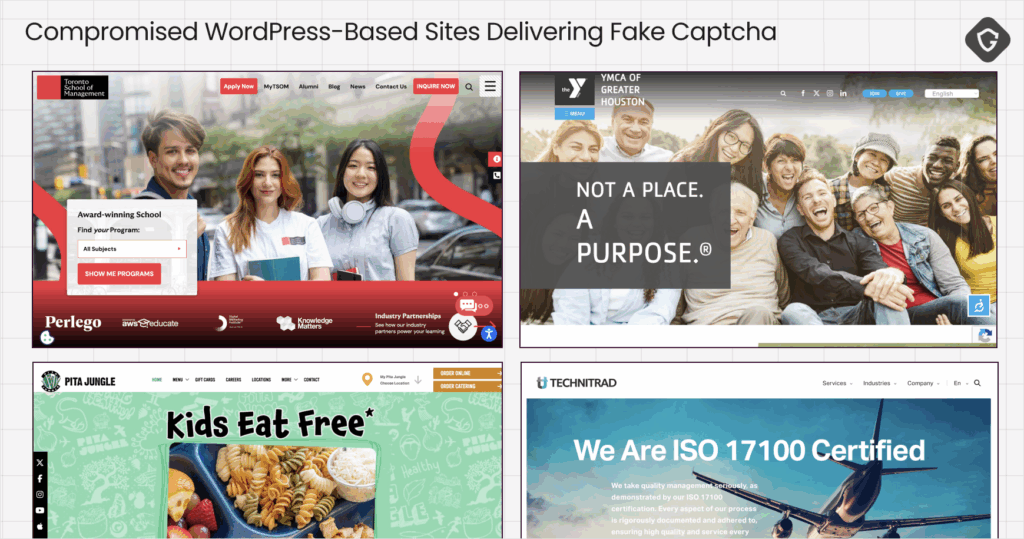

La minaccia browser-based nota come ClickFix, ribattezzata Captchageddon dagli analisti, rappresenta una delle evoluzioni più insidiose nel panorama dei malware stealer. Questa campagna globale sfrutta pagine captcha false che mimano sfide legittime per trarre in inganno gli utenti, inducendoli a eseguire comandi malevoli incollati nella clipboard, attivando così infezioni senza necessità di scaricare file. L’approccio consente un’esfiltrazione silenziosa di credenziali, cookie, dati sensibili e altri asset digitali direttamente dal browser, riducendo la visibilità delle difese tradizionali. La campagna, inizialmente legata a uno strumento red-team open-source creato dal ricercatore John Hammond nel settembre 2024, è stata rapidamente weaponizzata da attori malevoli, diventando operativa già da novembre dello stesso anno. ProofPoint ha coniato il termine ClickFix per descrivere l’impatto dell’attacco, mentre Guard.io Labs ne ha seguito la diffusione e l’adattamento su più piattaforme, osservando un’evoluzione che ha sostituito completamente campagne precedenti come ClearFake. Le nuove tecniche cross-platform consentono agli attaccanti di colpire anche sistemi macOS e Linux con script bash dedicati. Gli script utilizzati risultano spesso offuscati mediante codifiche ASCII, base64 o caratteri invisibili, con l’obiettivo di aggirare i meccanismi di rilevamento automatico. La diffusione avviene principalmente tramite siti WordPress compromessi, repository Git alterati, social media e malvertising, con un impatto significativo in termini di furti di identità, perdite economiche e danni reputazionali per le aziende colpite.

Origine e trasformazione della minaccia da ClearFake a ClickFix

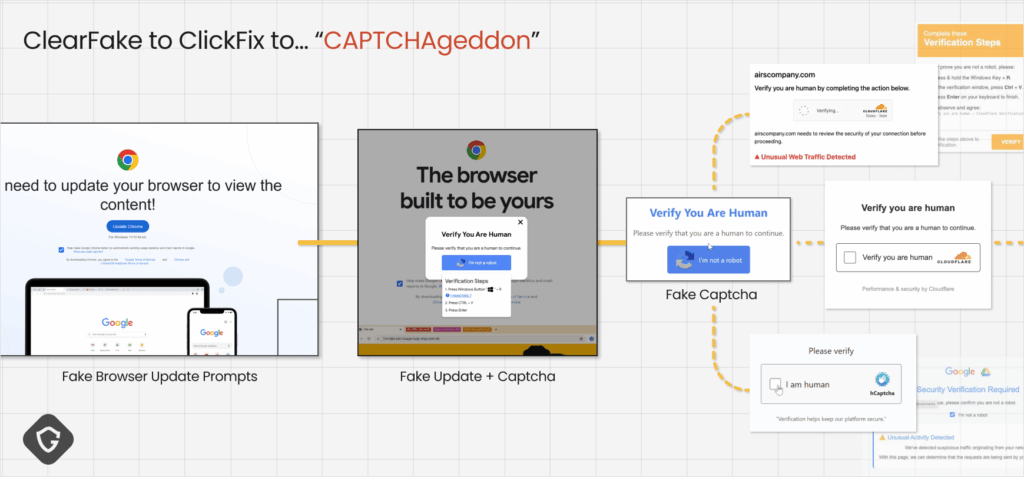

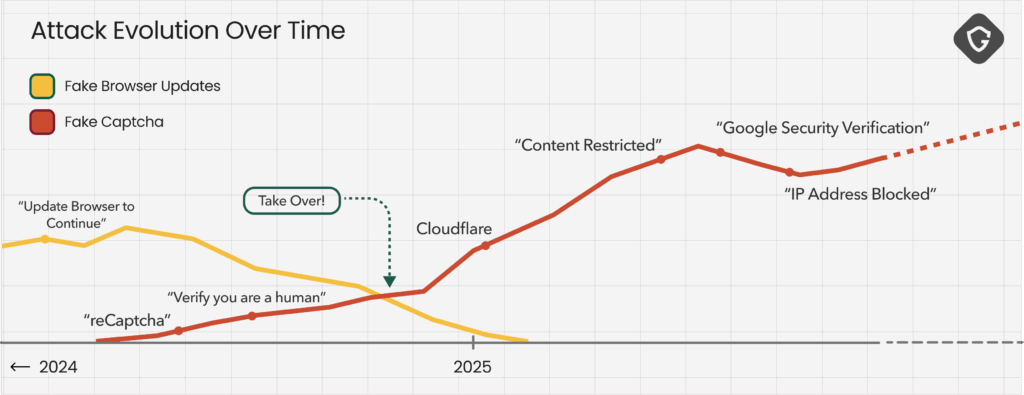

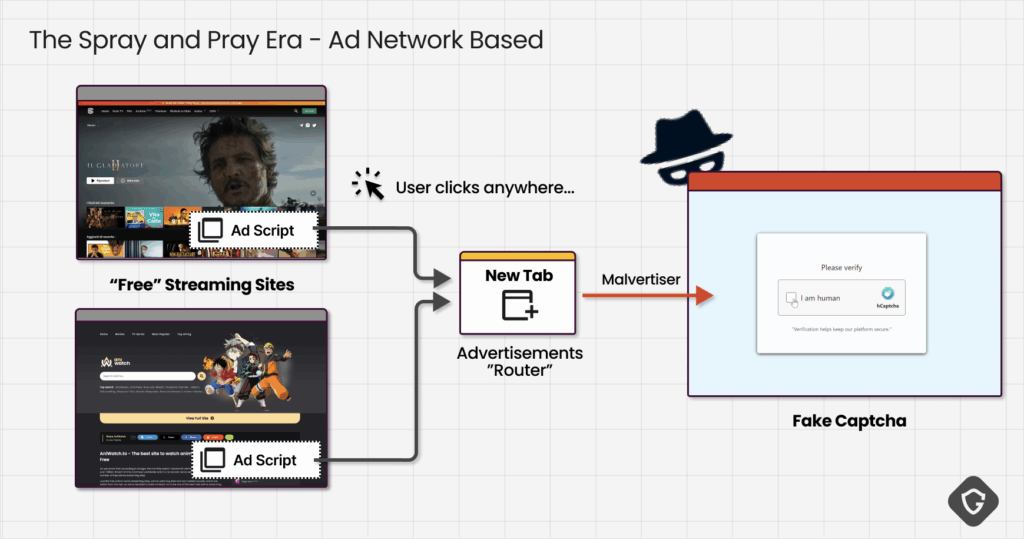

L’origine di ClickFix va ricercata nel declino della campagna ClearFake, attiva nei primi mesi del 2024, che sfruttava pop-up falsi di aggiornamento browser per distribuire il malware Lumma stealer. Quella prima fase, per quanto efficace, richiedeva un’interazione più diretta con l’utente, come il download e l’esecuzione manuale di file. L’evoluzione di ClickFix ha eliminato questo passaggio, automatizzando il processo tramite clipboard injection e comandi PowerShell offuscati.

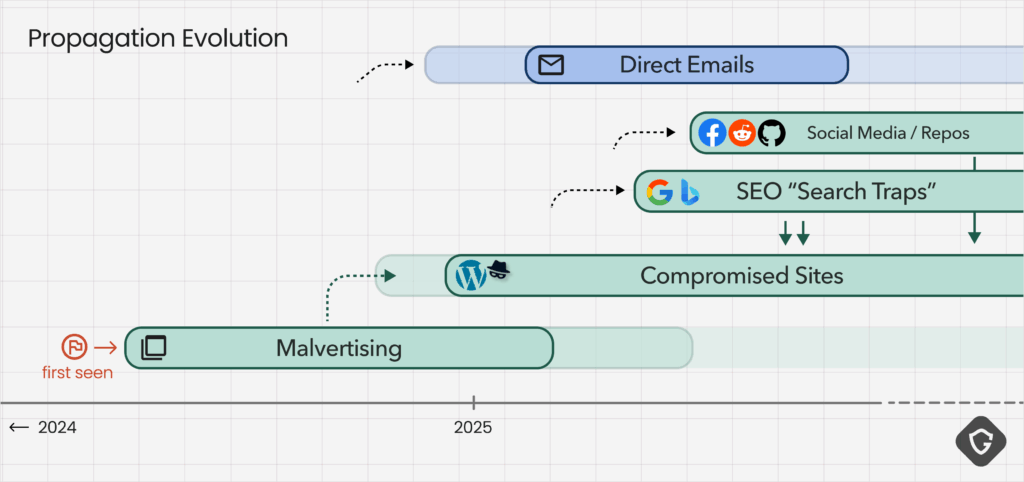

Il salto di qualità avviene quando il codice open-source creato per scopi educativi da John Hammond viene adattato in modo offensivo. I threat actor cominciano a impiegarlo su larga scala, ospitando i payload malevoli su domini che imitano CDN legittime. La transizione tra le due campagne è rapida: già entro la fine del 2024, ClearFake è completamente soppiantata da ClickFix. I ricercatori notano anche l’impiego crescente di Google Scripts come vettore di distribuzione, sfruttando la fiducia riposta dagli utenti nei sottodomini della piattaforma per veicolare i captcha contraffatti.

Meccanismo di infezione attraverso pagine captcha

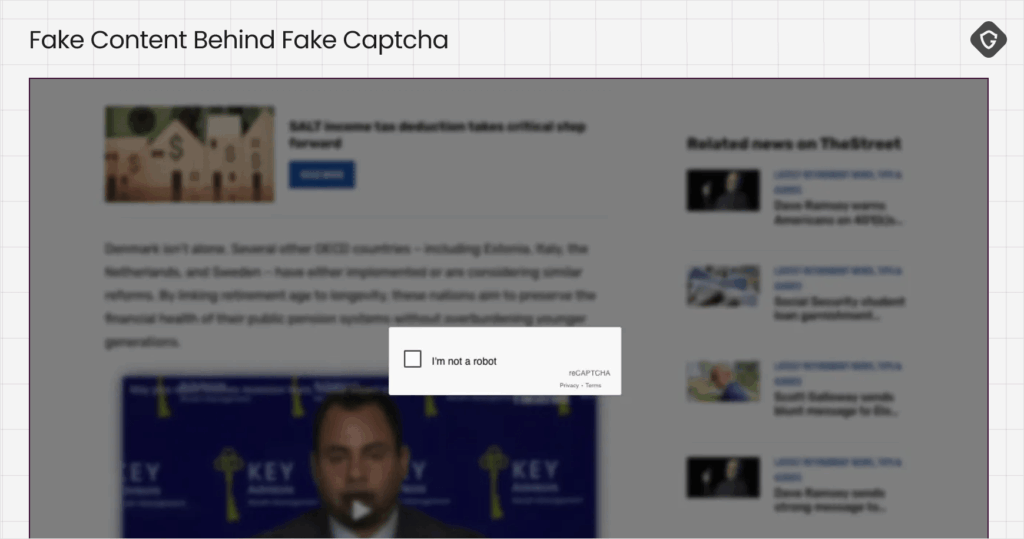

Il funzionamento tecnico delle pagine captcha false è particolarmente subdolo. Gli utenti vengono attratti tramite link ingannevoli, spesso inseriti in pubblicità fuorvianti o siti compromessi, e finiscono su una pagina che simula una verifica anti-bot. Apparentemente simile a un sistema reCAPTCHA o Cloudflare legittimo, la pagina contiene un bottone “verifica” che, se cliccato, copia silenziosamente nella clipboard un comando PowerShell offuscato. Gli utenti, ignari del pericolo, vengono istruiti a incollarlo nel terminale per completare l’accesso al contenuto desiderato. A quel punto si attiva un download silenzioso di un malware stealer, che esegue la raccolta e l’esfiltrazione dei dati in pochi secondi.

Per aumentare la portata dell’attacco, gli sviluppatori della campagna hanno introdotto anche script bash per utenti macOS e Linux, garantendo così compatibilità cross-platform. I comandi sono mascherati tramite codifica base64 e integrati all’interno di script legittimi come socket.io.min.js, consentendo agli attaccanti di bypassare le signature dei motori antivirus.

Canali di distribuzione e target colpiti

La diffusione di ClickFix avviene tramite una molteplicità di vettori, che spaziano dai siti di streaming compromessi, spesso utilizzati come esca per attirare utenti a caccia di contenuti gratuiti, ai repository GitHub che includono file README apparentemente legittimi. In questi casi, gli sviluppatori scaricano strumenti che ritengono utili, ma che in realtà contengono collegamenti a pagine di phishing basate su captcha fake.

Sui social media, gli attaccanti utilizzano profili falsi per inserire link malevoli in thread su Reddit o forum tecnici, mentre nel caso del phishing mirato vengono simulate comunicazioni da aziende note come Booking.com, con inviti a verificare il proprio account attraverso link che reindirizzano alle pagine infette. L’utilizzo di infrastrutture legittime per l’hosting, come gli script di Google, consente agli attori di evitare il blocco da parte dei filtri URL e di mantenere alta la reputazione dei domini coinvolti.

Analisi del volume di infezioni e impatto globale

Guard.io Labs e ProofPoint hanno osservato un incremento costante e significativo nelle infezioni riconducibili a ClickFix, che ha progressivamente occupato lo spazio lasciato da ClearFake. Sebbene manchino statistiche ufficiali sull’impatto numerico, l’analisi dei payload rilevati negli ultimi mesi evidenzia l’adozione di queste tecniche da parte di numerosi attori. Le infezioni rilevate spaziano da attacchi su larga scala, capaci di colpire migliaia di utenti, a operazioni di spear-phishing estremamente mirate verso personale aziendale.

I danni per le vittime includono perdita di accesso a conti bancari e portafogli crypto, furti di identità digitali, esfiltrazione di dati personali e compromissioni aziendali. Le varianti di malware associate a ClickFix si concentrano principalmente su utenti Windows, ma i porting su macOS e Linux ampliano ulteriormente il bacino di potenziali bersagli. Le tecniche di offuscamento sempre più raffinate complicano le attività di detection, con conseguenti costi elevati in termini di remediation e tempi di risposta per le aziende colpite.

Tecniche di evasione e offuscamento avanzate

Uno degli aspetti più preoccupanti di ClickFix è l’utilizzo di tecniche di evasione sempre più sofisticate. Gli attaccanti modificano la capitalizzazione dei comandi per evadere i pattern di riconoscimento tradizionali, impiegano caratteri invisibili per eludere i filtri, e ricorrono a codifiche come base64 o ASCII per rendere il contenuto irriconoscibile alle analisi statiche. I comandi sono spesso iniettati dinamicamente in script caricati da CDN falsificate, e le URL sono mascherate con accorciatori di link per evitare blacklist.

L’impiego di sandbox evasion rende l’analisi comportamentale complessa, poiché i malware controllano l’ambiente di esecuzione prima di attivare i payload, evitando così di essere rilevati nei contesti virtualizzati dei laboratori di sicurezza. I tool di deoffuscazione come CyberChef sono necessari per comprendere il comportamento reale dei comandi, ma la complessità crescente rende questo lavoro sempre più arduo. La vendita di nuove varianti tramite canali Telegram contribuisce alla diffusione costante della minaccia, aggiornando continuamente le tecniche per aggirare i controlli più recenti.

Strategie di mitigazione e prevenzione

In risposta all’escalation di ClickFix, i ricercatori di Guard.io suggeriscono una serie di misure preventive tecniche e comportamentali. In primo luogo, viene sottolineata l’importanza di non incollare mai comandi copiati automaticamente nella clipboard da fonti sospette, soprattutto se presentati come parte di una verifica captcha. Le aziende sono incoraggiate a implementare soluzioni EDR con capacità di rilevamento comportamentale, in grado di bloccare esecuzioni anomale di PowerShell o script bash. A livello organizzativo, la formazione continua degli utenti rispetto alle tecniche di social engineering è fondamentale, così come l’adozione di password manager e l’attivazione del multi-factor authentication (MFA) su tutte le piattaforme aziendali. L’utilizzo di ad-blocker per ridurre il rischio di malvertising, l’auditing regolare dei CMS aziendali e la scansione periodica per malware stealer sono altre misure consigliate. In caso di infezione, è essenziale la sostituzione immediata delle credenziali e la segnalazione alle autorità competenti.

Analisi tecnica dei payload offuscati

I comandi decodificati dai payload di ClickFix rivelano l’uso sistematico di strumenti come curl e bash per scaricare script da server remoti, spesso con IP nascosti dietro domini offuscati. L’uso di segnaposto nei comandi batch consente agli attaccanti di simulare variabili ambientali e caricare i payload solo in contesti specifici. Le tecniche di allocazione di thread in background e esecuzione post-sync da repository Git infetti garantiscono una persistenza prolungata e silenziosa. L’analisi dei file coinvolti mostra anche meccanismi per accedere e decriptare le password master archiviate nei browser, utilizzando algoritmi AES per estrarre i dati da AppData o altre directory sensibili, con invio finale verso server C2 remoti via HTTP POST.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.