Le ghost calls rappresentano una tecnica emergente che sfrutta le piattaforme di web conferencing per realizzare canali di comando e controllo (C2) covert, rendendo possibile una comunicazione malevola nascosta all’interno di traffico apparentemente legittimo. Secondo Praetorian Labs, attori ostili hanno dimostrato come abusare di servizi come Zoom e WebRTC per creare meeting silenziosi, senza audio né video, utilizzando i data channel per trasmettere comandi. Questa evoluzione consente attacchi persistenti, difficili da rilevare anche dai sistemi di difesa avanzati, poiché il traffico risulta simile a quello generato da sessioni aziendali reali.

Praetorian ha realizzato un proof-of-concept su Windows, basato su un framework C2 che sfrutta le API Zoom per la creazione di meeting automatici. I comandi vengono veicolati tramite canali peer-to-peer WebRTC, in modo invisibile. Questo metodo si rivela particolarmente efficace in contesti aziendali dove i servizi di videoconferenza sono già presenti e approvati, amplificando il rischio di esfiltrazione dati e persistence. Il fenomeno è coerente con quanto osservato da CERT-UA, che ha tracciato campagne simili basate su malware HTA distribuiti via phishing.

Evoluzione delle ghost calls da Parte 1

Il concetto di ghost calls è stato inizialmente introdotto nella Parte 1 della ricerca di Praetorian, come ipotesi teorica sull’abuso delle piattaforme di conferencing. Gli attaccanti creano meeting silenziosi tramite WebRTC, utilizzando l’interfaccia di scheduling delle API Zoom. Nella Parte 2, il framework viene implementato concretamente: vengono impiegate librerie come zoom-sdk-dotnet-wrapper per interagire con le API, generare token OAuth, schedulare meeting e connettere i client in modo invisibile.

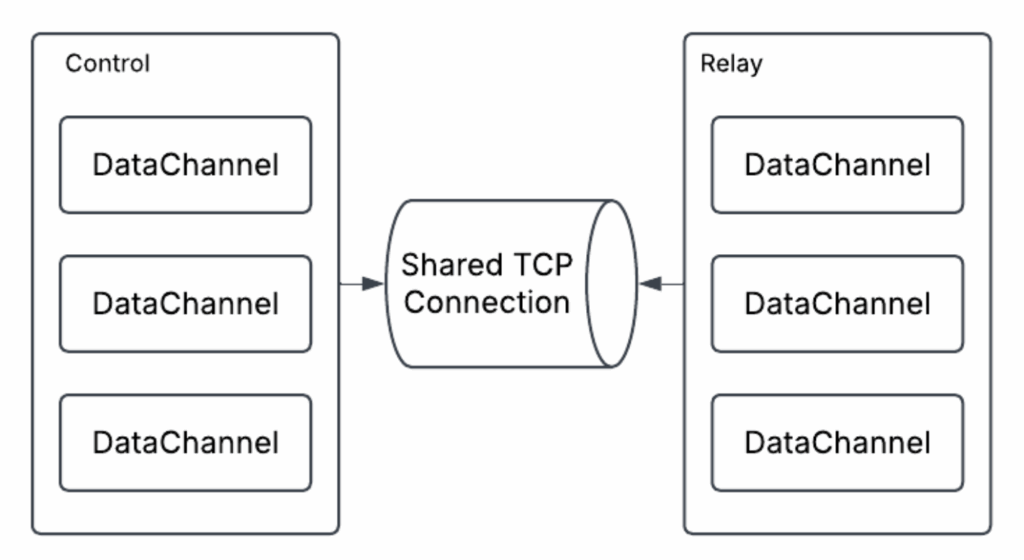

Il traffico veicolato non contiene audio o video, ma comandi obfuscati e trasmessi tramite data channel, aggirando i sistemi di detection basati su file o pattern classici. WebRTC consente connessioni peer-to-peer senza server centrali, riducendo l’impronta e migliorando la stealthiness. Il framework è progettato per la multi-sessione, con supporto a riconnessioni automatiche in caso di meeting scaduti, e con moduli per l’esecuzione remota dei comandi. Tutto il traffico sfrutta i certificati trusted delle piattaforme conferencing, rendendo inefficaci i filtri TLS standard.

Implementazione tecnica del framework C2

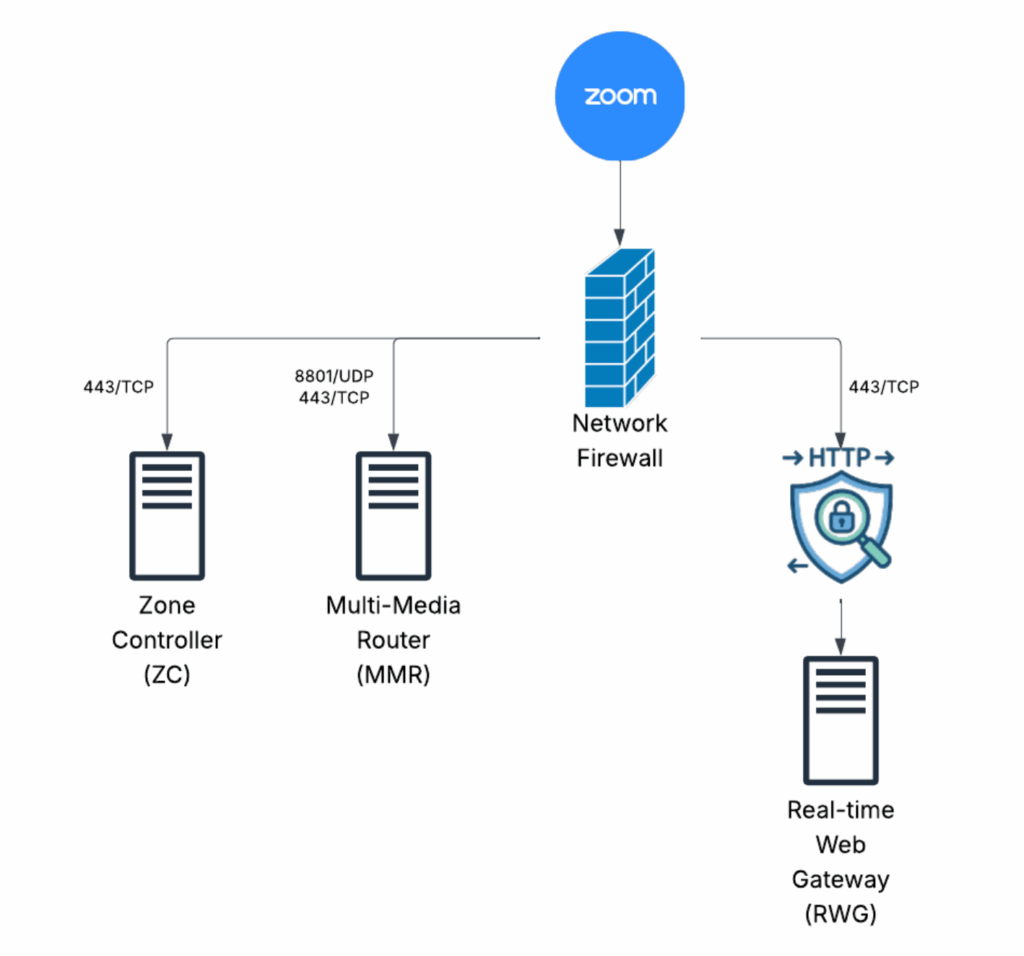

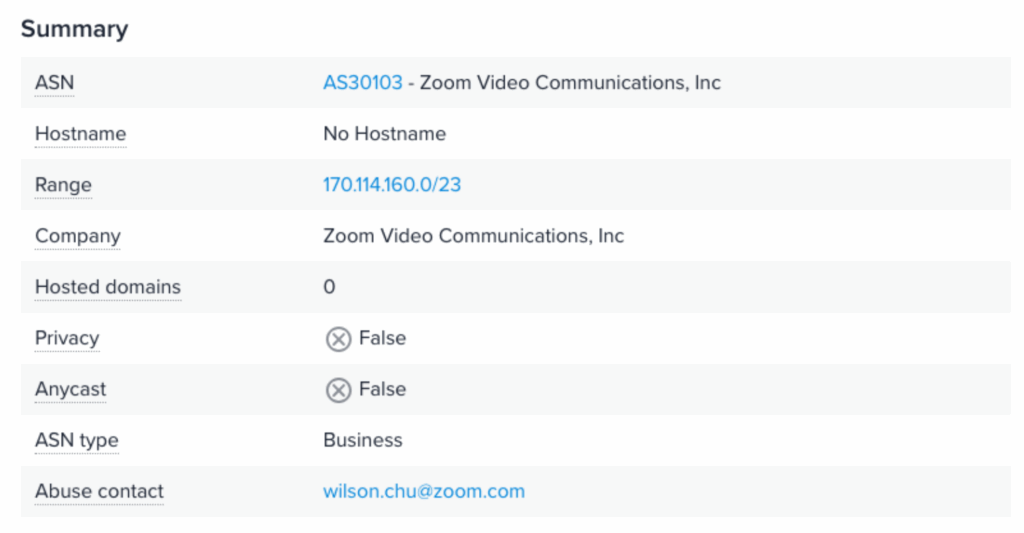

L’implementazione del framework avviene attraverso una struttura modulare in linguaggio C#. Gli attaccanti sfruttano le Zoom API per creare meeting con endpoint come /users/{userId}/meetings, utilizzando token OAuth ottenuti tramite app legittimamente registrate. I meeting sono impostati su modalità “silent”, con audio e video disattivati. Il client della vittima si collega automaticamente al meeting, ricevendo comandi serializzati in formato JSON tramite i data channel di WebRTC. I comandi attivano funzioni come execute_shell in PowerShell, e i risultati vengono esfiltrati nello stesso canale. Il traffico è protetto con crittografia AES e camuffato con noise randomico. La persistenza viene mantenuta tramite scheduled tasks che riattivano il client periodicamente. Praetorian ha testato il tutto in ambienti virtuali, dimostrando alta resilienza e possibilità di scalabilità per attacchi multi-target. Il framework impiega server TURN privati per garantire la negoziazione NAT traversal, e un dashboard centralizzato per la gestione delle sessioni. È compatibile anche con piattaforme mobili, grazie all’uso di SDK WebRTC specifici per Android e iOS. Praetorian fornisce diagrammi di flusso e codice di esempio per favorire la ricerca difensiva e lo sviluppo di contromisure.

Vantaggi delle ghost calls sui canali C2 tradizionali

Le ghost calls presentano vantaggi strategici rispetto a tecniche C2 classiche come il tunneling DNS o HTTP. Il traffico generato è indistinguibile da quello di una normale videoconferenza, poiché avviene all’interno di piattaforme largamente utilizzate e considerate affidabili. Le connessioni peer-to-peer WebRTC eliminano la necessità di server dedicati, riducendo costi e rischi di tracciamento. L’automazione tramite API consente agli attaccanti di operare senza intervento umano, e le sessioni possono essere schedulate con una frequenza personalizzata.

Il modello data channel consente trasmissione bidirezionale in tempo reale, aumentando l’efficacia operativa degli attaccanti in scenari di cyber espionage. La possibilità di usare password dinamiche nei meeting rafforza l’offuscamento, mentre l’utilizzo di server relay TURN consente il superamento di restrizioni NAT e firewall. Gli attaccanti possono integrare le ghost calls in framework C2 esistenti come Cobalt Strike, aumentando ulteriormente la portata e la persistenza. Il passaggio attraverso i server di piattaforme come Zoom, con certificati TLS validi e trusted, rende estremamente difficile l’attribuzione e l’intercettazione. Questo trasforma le ghost calls in una minaccia APT particolarmente insidiosa per ambienti enterprise e infrastrutture critiche.

Detection e mitigazione delle ghost calls

Praetorian suggerisce strategie di detection multilivello per affrontare le ghost calls. La prima consiste nel monitorare le API Zoom per frequenze di scheduling anomale. La chiamata /users/{userId}/meetings può rivelare abusi quando usata ripetutamente da applicazioni sospette. Il traffico WebRTC, se analizzato con strumenti come Wireshark, può mostrare pacchetti STUN atipici o data channel attivi senza stream audio/video, chiaro indicatore di C2. I sistemi EDR devono essere configurati per rilevare comportamenti anomali, come l’esecuzione di script PowerShell offuscati, tipici dei payload trasportati nel framework. Le policy di sicurezza dovrebbero prevedere l’uso minimo dei token OAuth e la restrizione degli accessi API solo a indirizzi IP affidabili. Disabilitare WebRTC nei browser enterprise riduce il rischio di abuso diretto da front-end. Le organizzazioni dovrebbero adottare segmentation di rete per contenere le eventuali compromissioni, e implementare sistemi SIEM per correlare eventi sospetti. L’uso di honeypot e meeting trappola può attirare e catturare i payload in fase iniziale. Praetorian fornisce anche IOC e hash correlati a campagne già osservate, in collaborazione con CERT-UA. La detection, in ogni caso, deve evolvere insieme alle minacce, adottando modelli comportamentali piuttosto che pattern statici.

Meccanismo WebRTC in ghost calls

Il protocollo WebRTC consente agli attaccanti di stabilire un canale C2 stealth e cifrato. Il core dell’architettura si basa sull’oggetto RTCPeerConnection, che negozia parametri tramite l’exchange SDP (Session Description Protocol). La connessione si completa tramite meccanismi ICE, usando server STUN e TURN per superare NAT e firewall. La componente RTCDataChannel viene utilizzata per trasportare i comandi, serializzati in formato JSON o binario. Una volta aperta la connessione, i comandi vengono processati localmente dal client vittima, e i risultati trasmessi nello stesso canale. L’intero traffico è end-to-end encrypted, rendendo inefficace qualsiasi forma di intercettazione passiva. Questo meccanismo consente persistenza elevata, evasione dai filtri e totale opacità verso strumenti di ispezione TLS.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.