Gli attacchi cibernetici colpiscono simultaneamente colossi tech e istituti finanziari, con breach dati su Google tramite Salesforce, operazioni estorsive attribuite a ShinyHunters, e nuove iniziative di difesa da parte di Microsoft, tra cui il lancio di Project IRE, un agente AI autonomo per la classificazione di malware, e il pagamento di bug bounty record per oltre 15 milioni di euro. In parallelo, la National Bank of Canada subisce un outage tecnico che solleva timori ma viene confermato non legato a cyberattack. I trend evidenziano una crescente pressione su infrastrutture cloud e servizi finanziari, con un aumento di attacchi vishing, campagne basate su social engineering, e sfruttamento di OAuth malconfigurato. Autorità come l’FBI intensificano indagini e classificano attori come ShinyHunters tra le top threat globali, mentre aziende rafforzano misure difensive come MFA e monitoraggio delle app OAuth.

Breach Google tramite istanza Salesforce

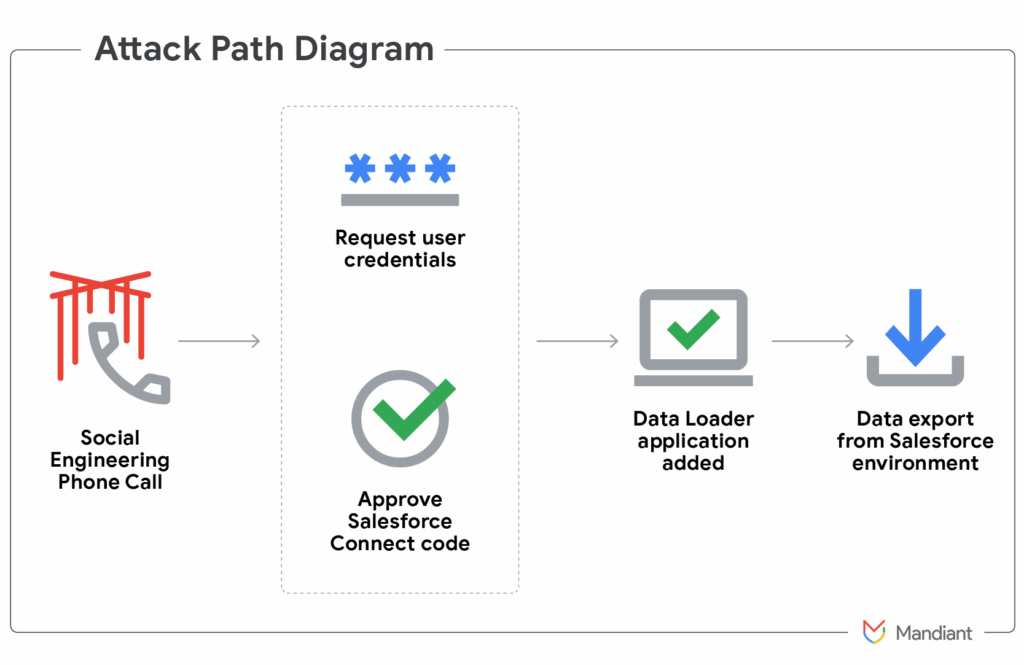

Google ha confermato un breach di dati aziendali derivante dall’accesso non autorizzato a una istanza Salesforce corporate, avvenuto nel giugno 2025. Gli attaccanti hanno sottratto contatti business e note associate, includendo dati non sensibili ma potenzialmente utilizzabili per campagne di spearphishing o vishing. Secondo fonti interne, l’accesso è avvenuto in una finestra temporale limitata, con intervento immediato di Google per revocare le autorizzazioni e contenere l’impatto. L’attacco è attribuito al gruppo UNC6040, alias ShinyHunters, già noto per operazioni di estorsione digitale e minacce di pubblicazione su forum hacking. Tra le aziende colpite figurano anche Allianz, Qantas e Adidas, in una campagna più ampia che sfrutta Salesforce come vettore di attacco. Sebbene Salesforce abbia negato una compromissione diretta della propria piattaforma, ha ribadito l’importanza di pratiche di sicurezza da parte dei clienti, come la Multi-Factor Authentication e il monitoraggio delle app collegate tramite OAuth. Google ha confermato che il breach non ha coinvolto password o dati finanziari, ma ha attivato un processo interno di revisione delle configurazioni e raccomandato ai clienti di auditare tutte le integrazioni con applicazioni di terze parti. L’episodio si inserisce in una tendenza preoccupante di attacchi alle piattaforme CRM cloud, sfruttate come punto di ingresso per raccogliere dati aziendali e lanciare estorsioni mirate.

Campagna vishing e threat escalation ShinyHunters

La campagna di ShinyHunters si è estesa a diversi marchi di lusso e aziende internazionali come Dior, Chanel e Pandora, con un’escalation nelle tecniche di social engineering che includono vishing telefonico per il furto di credenziali, seguita da accessi a istanze CRM e richieste di riscatti privati. In un caso documentato, un’azienda ha pagato 4 Bitcoin (circa 366.570 euro) per evitare la pubblicazione dei dati sottratti. ShinyHunters ha anche cercato di distogliere l’attenzione dalle proprie responsabilità, attribuendo i leak a presunti vendor terzi o fonti pubbliche. In un caso emblematico, ha negato di aver rubato contenuti da media come New York Times o BBC, sostenendo che si trattasse di crawling non vietato e accusando le piattaforme AI come OpenAI e Anthropic di pratiche simili per il training dei modelli. Tali dichiarazioni riflettono una strategia comunicativa mirata a legittimare attività illecite mascherandole da atti di attivismo digitale o scraping legale. Sul piano operativo, il gruppo utilizza app OAuth malevole per ottenere accessi persistenti, consigliando alle vittime di revocare qualsiasi app sospetta e monitorare i log API per rilevare attività anomale. La pressione esercitata dalle minacce di leak pubblici e vendite nei forum underground aumenta la probabilità di pagamento del riscatto, anche se aziende come Google hanno dichiarato pubblicamente di non aver pagato alcun ransom. La campagna viene descritta da Salesforce come un esempio critico di vulnerabilità nei cloud ibridi, che unisce fattori umani, configurazioni errate e manipolazione psicologica.

Microsoft Project IRE: classificazione malware autonoma

Nel contesto di un’evoluzione continua delle minacce, Microsoft annuncia il Project IRE, un agente AI autonomo per l’analisi e la classificazione dei malware senza intervento umano. Basato su Large Language Models (LLM) e strumenti di reverse engineering come Ghidra, angr e sandbox memory analysis tramite Project Freta, IRE è progettato per accelerare il threat response, riducendo il tempo di analisi da ore a minuti.

Il sistema processa binari attraverso più livelli di astrazione: analisi low-level binary, costruzione di control flow graphs, e sintesi comportamentale ad alto livello. La fase di validazione confronta i risultati con evidenze raccolte, producendo una chain of evidence log dettagliata che documenta ogni step. I test su driver Windows e file hard-target hanno mostrato una precisione del 90%, con solo il 2–4% di falsi positivi. Il modello è pensato per scalare tramite API, integrandosi nel Microsoft Defender come componente denominato Binary Analyzer, in grado di analizzare campioni in memoria o provenienti da qualsiasi fonte. La tecnica di prompt chaining migliora il ragionamento step-by-step del modello, permettendo decisioni contestuali più accurate. Con Project IRE, Microsoft apre la strada a un nuovo paradigma di detection AI-driven, in grado di contrastare anche minacce emergenti non firmate.

Project IRE e classificazione AI-driven

Microsoft Project IRE rappresenta un’evoluzione nei sistemi di rilevamento malware automatizzato. Il sistema utilizza LLM addestrati a classificare binari come maligni o benigni sulla base di funzioni estratte tramite reverse engineering. L’agente decompila i file con Ghidra, costruisce graph di flusso di controllo con angr, e sintetizza il comportamento con tool di analisi. Il tutto è integrato in una chain of evidence che documenta ogni passaggio, utile per auditing e incident response. Il componente integra Project Freta, che estrae snapshot della memoria live per Linux, permettendo l’identificazione di malware in-memory non rilevati da antivirus tradizionali. Le performance raggiungono 90% di accuratezza su sample reali, rendendolo un candidato ideale per integrazione nei SOC di nuova generazione. Microsoft sta già incorporando IRE nel suo ecosistema Defender, permettendo analisi su scala massiva e rafforzando la resilienza AI-driven dell’intera infrastruttura cloud.

Bounties record e iniziative globali di sicurezza

A rafforzare ulteriormente l’impegno nella cybersecurity, Microsoft ha annunciato il pagamento di 15,59 milioni di euro in bug bounty nel 2024, distribuiti a 344 ricercatori in 59 Paesi. Sono stati validati 1.469 report, che hanno contribuito alla risoluzione di 1.000 vulnerabilità in prodotti chiave come Azure, Microsoft 365, Dynamics 365, Windows, Edge, Xbox e i moduli AI di Copilot. I payout massimi hanno raggiunto 183.285 euro per singola vulnerabilità, mentre le nuove categorie introdotte includono flaw AI in Dynamics, remote DoS, e sandbox escape. In particolare, per le vulnerabilità moderate in Copilot, il bounty è salito fino a 36.657 euro. Contestualmente, Microsoft ha annunciato la Zero Day Quest 2025, con un pool di premi da 4,58 milioni di euro, rafforzando l’engagement globale con la community di ricerca. Questi programmi non solo premiano la scoperta proattiva, ma dimostrano un cambiamento strategico nel modo in cui le big tech gestiscono la sicurezza, incoraggiando una cultura collaborativa in grado di affrontare le sfide dell’era AI. I programmi riflettono una visione a lungo termine per mitigare i rischi legati all’uso intensivo di intelligenza artificiale nei prodotti software.

Outage tecnico della National Bank of Canada

In parallelo agli attacchi cyber, la National Bank of Canada ha sperimentato un grave outage tecnico che ha colpito le piattaforme di online banking e app mobile nella mattinata del 6 agosto 2025. Per oltre tre ore, i clienti non hanno potuto accedere ai propri conti, ricevendo un messaggio generico di manutenzione. La banca ha confermato che si è trattato di un malfunzionamento tecnico non legato a cyberattack, escludendo ogni ipotesi di breach o ransomware. Il servizio è stato ripristinato parzialmente alle 10:15 AM ET, con piena funzionalità raggiunta entro le 11:00 AM, ma l’incidente ha causato interruzioni significative nelle transazioni, aumentando le speculazioni sullo stato di sicurezza delle infrastrutture finanziarie canadesi. La banca serve 2,4 milioni di clienti personali ed è tra i principali operatori finanziari del Paese. L’evento ha generato frustrazione tra gli utenti e spinto la banca a rafforzare le misure preventive per evitare recidive.

Estradizione e accuse contro hacker nigeriano

Nel quadro della cooperazione internazionale contro il cybercrime, il 4 agosto 2025 è stato estradato dalla Francia agli Stati Uniti il cittadino nigeriano Chukwuemeka Victor Amachukwu, accusato di numerosi reati tra cui hacking, frode, e furto d’identità aggravato. Tra il 2019 e il 2021, Amachukwu, insieme a Kingsley Uchelue Utulu e altri complici, ha condotto campagne spearphishing mirate a società di preparazione fiscale USA, rubando PII e dati fiscali utilizzati per frode nei rimborsi IRS e prestiti SBA, con un bottino di 3,03 milioni di euro. Le autorità hanno confermato che solo dalle frodi IRS il gruppo ha ottenuto 2,29 milioni di euro, mentre 750.000 euro sono derivati da prestiti fraudolenti. In parallelo, Amachukwu era coinvolto in una scam di investment fake basata su lettere di credito fittizie, che ha causato perdite da milioni di euro. Affronta sei capi d’accusa, tra cui wire fraud e conspiracy to commit computer intrusions, con una pena potenziale fino a 82 anni di reclusione, più 2 anni obbligatori per furto d’identità. Il caso è seguito congiuntamente da FBI e IRS, e include richieste di confisca dei proventi illeciti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.