La minaccia cibernetica VexTrio ha compiuto una trasformazione profonda, evolvendosi da semplice operatore di spam e scam nei primi anni 2000 fino a dominare l’ecosistema del malvertising e dell’adtech fraudolento globale. Secondo Infoblox Threat Intelligence, VexTrio sfrutta una rete di quasi 100 micro-aziende con sede a Lugano e ramificazioni in Europa orientale, gestendo operazioni su scala industriale che includono smartlink dinamici, TDS avanzati e traffico black monetizzato. Il gruppo impiega tecniche sofisticate per sfruttare domini compromessi, manipolare utenti tramite push notification fraudolente, e reindirizzare il traffico verso scam crypto, scareware, e VPN false, ottenendo profitti miliardari. La collaborazione tra attori italiani ed est-europei, in particolare i legami con affiliati come Los Pollos, hacker black hat e campagne di disinformazione russa come Doppleganger, evidenzia la pervasività e la pericolosità di un’infrastruttura progettata per evadere ogni forma di rilevamento.

Origini e consolidamento di VexTrio

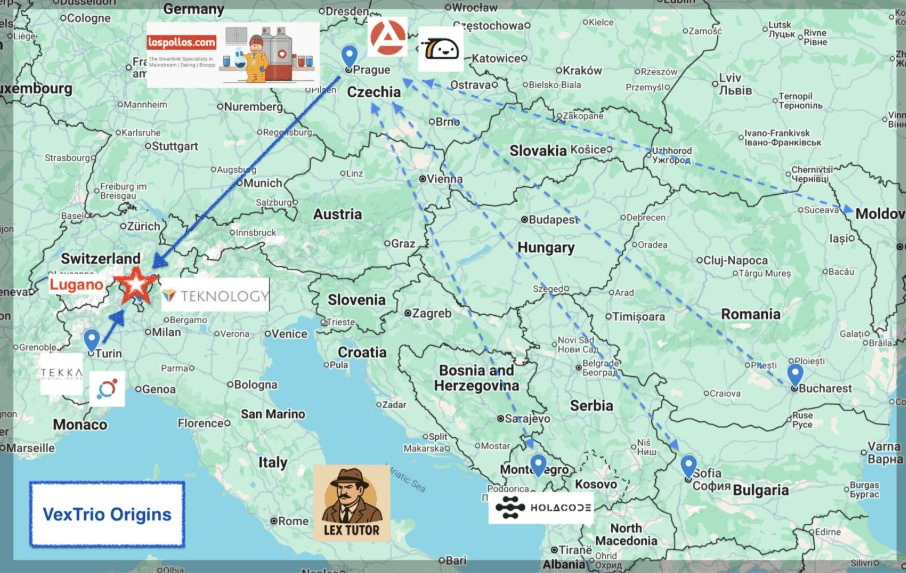

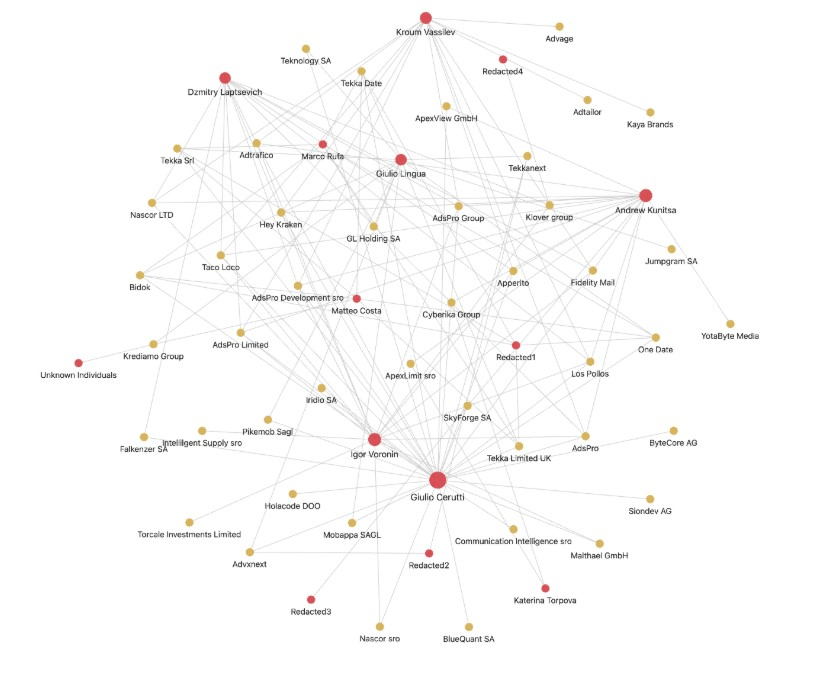

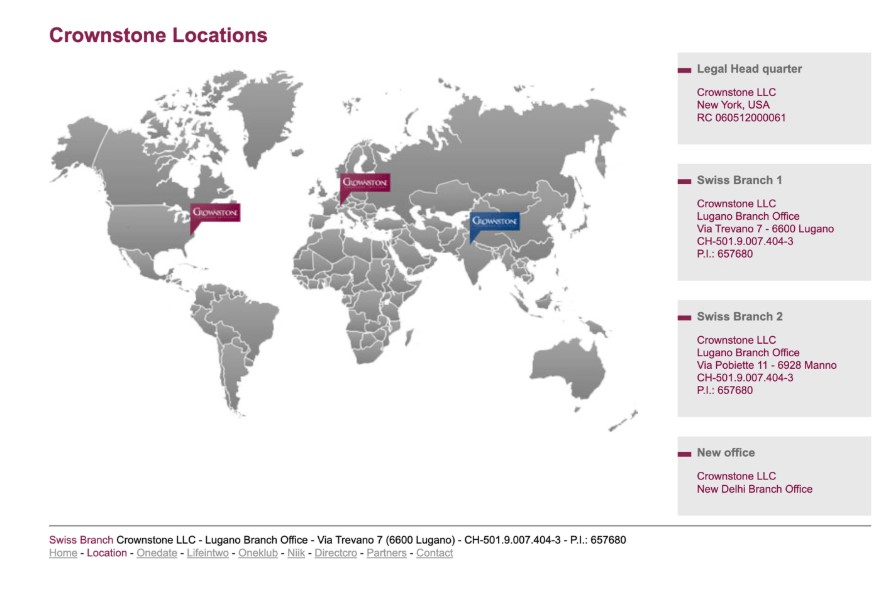

Le radici di VexTrio risalgono al 2004 a Torino, dove un gruppo italiano inizia a inviare email spam massive per promuovere siti dating fasulli, aggirando le normative tramite società offshore come Crownstone LLC. Parallelamente, un secondo gruppo con base in Bulgaria, Moldova e Repubblica Ceca sviluppa Traffic Distribution Systems (TDS) utilizzati per distribuire traffico a contenuti fraudolenti. Intorno al 2020, i due gruppi si uniscono sotto un’unica struttura con base a Lugano, creando un network aziendale opaco che include entità come AdsPro, Teknology e TacoLoco, funzionali alla monetizzazione illegale del traffico.

L’infrastruttura è progettata per garantire plausible deniability e resilienza legale, con una struttura aziendale che si estende anche a settori legittimi come energia e costruzioni, rendendo più complessa l’attribuzione delle responsabilità. Infoblox ha tracciato centinaia di domini compromessi, rivelando come VexTrio utilizzi un modello ibrido che unisce l’esperienza italiana nello spam con le competenze est-europee nei TDS, generando un paradigma di cybercrime scalabile e modulare.

Dal dating scam allo scam globale

Il primo ciclo operativo di VexTrio ruota attorno a email spam e scam nel settore dating, con piattaforme come Onedate che nel 2012 rientrano tra le top 20 app su Facebook. Dopo aver affrontato accuse legali, il gruppo si reinventa nel 2015 come Tekka Group, espandendosi nel cyber scam digitale, utilizzando TDS per reindirizzare traffico a campagne scareware, crypto fraudolente e VPN fake. Le frodi sfruttano elementi psicologici come urgenza e inganno visivo, integrandosi con attori malware per distribuire stealer e loader.

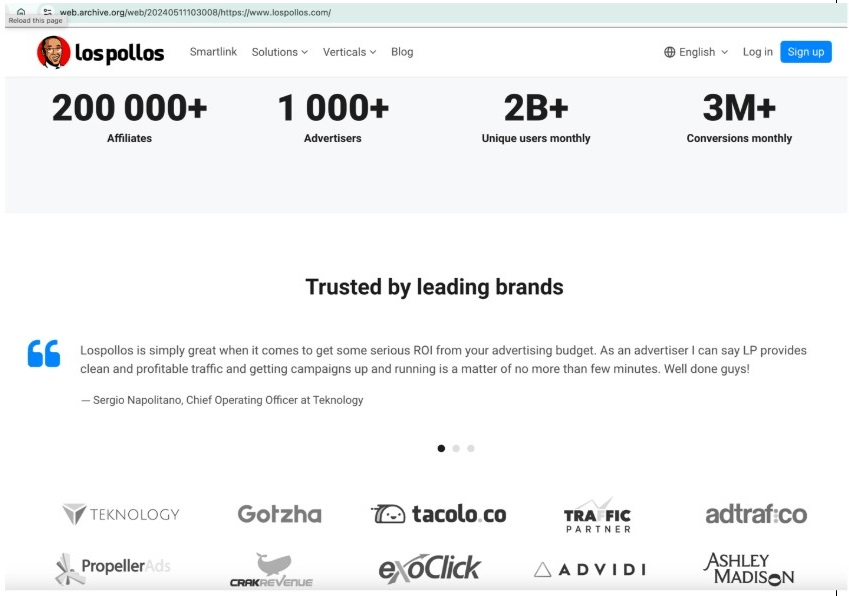

Con il rebranding e l’espansione internazionale, il gruppo si specializza in monetizzazione push, sfruttando fake CAPTCHA per iscrivere utenti a notifiche persistenti, o trappole come blank credit card submit, che attivano abbonamenti auto-rinnovanti a servizi fraudolenti. L’ecosistema include Los Pollos, rete affiliata che nel 2024 dichiara 200.000 partner e 2 miliardi di utenti unici mensili, accettando anche inserzionisti black hat. L’approccio industriale consente a VexTrio di trasformare ogni click in una fonte di reddito automatizzata, eludendo al contempo i sistemi di controllo delle piattaforme legittime.

Espansione nell’adtech e dominio del malvertising

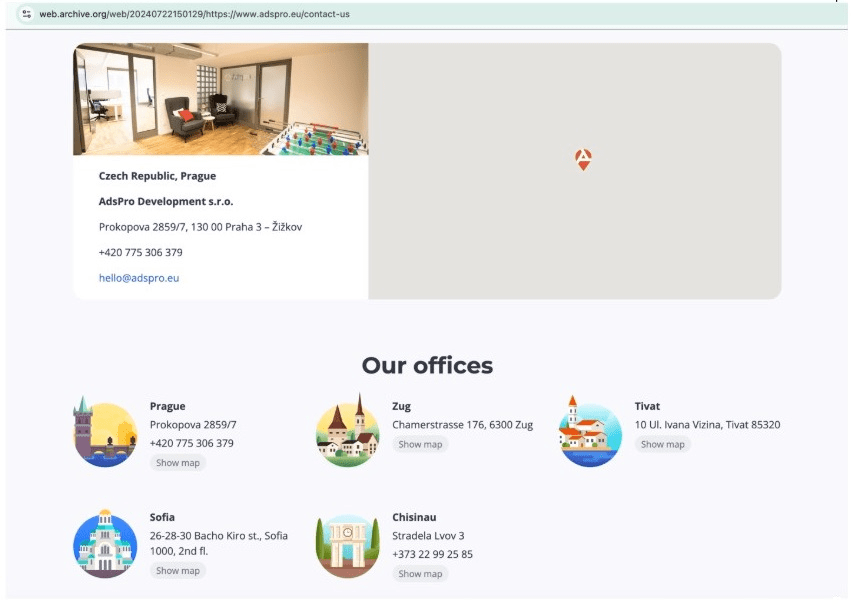

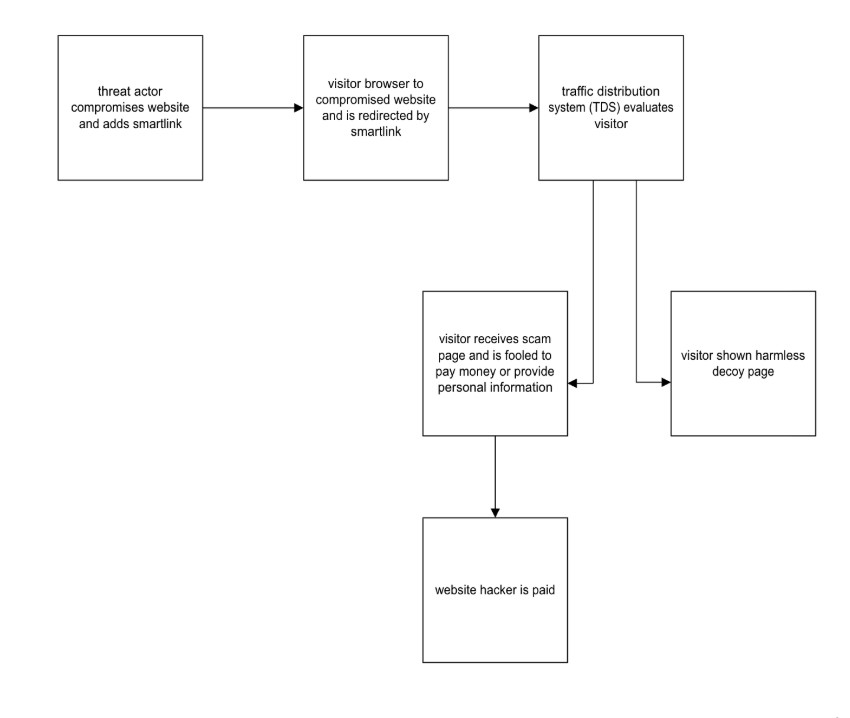

Dal 2020, VexTrio si struttura come conglomerato di adtech malizioso, creando aziende di facciata che gestiscono piattaforme pubblicitarie a scopo fraudolento. Le campagne truffaldine sono alimentate da un motore TDS che analizza in tempo reale device, geolocalizzazione e profilo utente, servendo contenuti ottimizzati per massimizzare le conversioni truffaldine. Infoblox segnala che molti domini associati a VexTrio entrano nella top 10.000 globale in pochi mesi, mentre GoDaddy conferma che nel 2024 oltre il 40% dei siti compromessi reindirizza a TDS VexTrio.

Domini come mail.sendgrid.rest e mailgun.fun mimano legittimi, ospitando landing page, app fake e processor di pagamento fraudolenti, spesso su hosting bulletproof est-europei o ISP legacy a Lugano (come AS203639). Il gruppo riesce a integrare le sue campagne con disinformazione politica, grazie ai legami con Doppleganger. Questa transizione da scam diretto a monetizzazione indiretta del traffico tramite adtech rappresenta un punto di svolta nella storia del cybercrime: VexTrio monetizza anche quando non truffa direttamente, sfruttando la sola esposizione degli utenti a contenuti fraudolenti.

Tattiche e tecniche operative di VexTrio

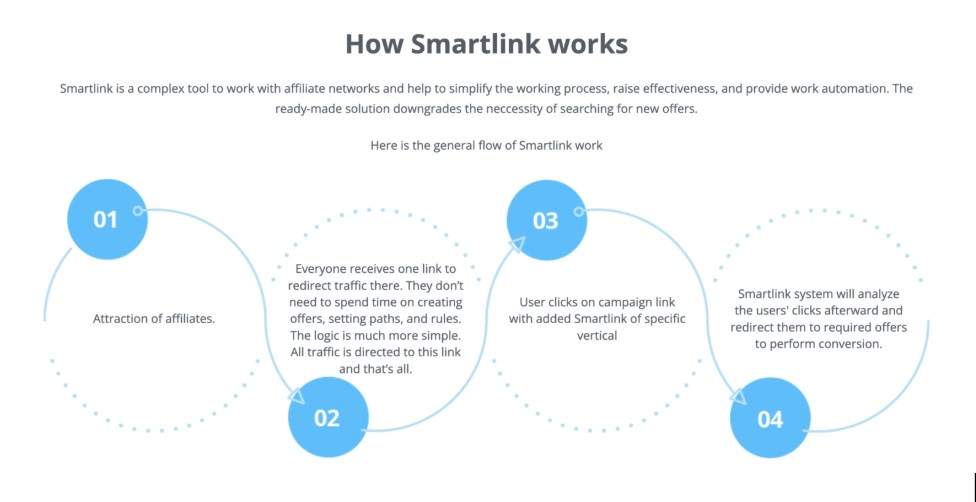

Il successo operativo di VexTrio si basa su una raffinata orchestrazione di tattiche. I smartlink agiscono come router intelligenti che dirigono il traffico in base a profilazione dinamica. Le campagne di push monetization sfruttano il click iniziale per instaurare sessioni persistenti, mentre gli script lato server determinano in tempo reale quale payload visualizzare. Il gruppo testa inizialmente le campagne su target limitati, ampliandole globalmente dopo aver ottimizzato i tassi di conversione. Il TDS include logiche di evasione basate su rotazione dei domini, shell companies per gestire i flussi finanziari, e utilizzo di lookalike domains per aggirare le blacklist. Le piattaforme affiliate gestite da Los Pollos permettono al gruppo di operare su scala, con un sistema di vetting opaco che non esclude attori noti per black hat hacking. L’intera infrastruttura è progettata per essere resiliente e replicabile, adattandosi rapidamente a cambiamenti nei meccanismi di detection.

Architettura globale e resilienza infrastrutturale

Il network di VexTrio comprende oltre 100 micro-aziende, ciascuna con ruoli specifici nella catena di valore fraudolenta. ISP legacy come C41 a Lugano offrono bulletproof hosting per campagne dating, mentre in Europa orientale si gestiscono le truffe crypto. Il gruppo sfrutta infrastrutture cloud decentralizzate per bilanciare traffico e gestire picchi. Domini come nxt-psh.com sono utilizzati per la gestione delle notifiche push, mentre altri servono esclusivamente come redirect layer.

Infoblox ha tracciato l’uso massiccio di questi domini anche tra i propri clienti: nel 2022, il 50% delle reti enterprise monitorate mostrava traffico associato a VexTrio. La natura modulare e scalabile dell’infrastruttura permette al gruppo di ripristinare rapidamente le campagne anche dopo le operazioni di blocco. Le shell companies sparse tra Svizzera, Romania e Moldova complicano ulteriormente l’attribuzione legale, consentendo agli attori principali di operare impunemente.

Impatto economico e indicatori condivisi

Le frodi digitali attribuite a VexTrio hanno avuto un impatto economico rilevante: secondo Infoblox, solo nel 2024, le frodi legate a investimenti e crypto hanno causato perdite per 15,21 miliardi di euro negli Stati Uniti. Le stime globali prevedono fino a 158,14 miliardi di euro in frodi digitali entro il 2028, con VexTrio responsabile di una fetta consistente. Gli utenti finali subiscono furti d’identità, iscrizioni fraudolente, e perdita di dati sensibili, mentre le aziende vedono erosione del traffico, compromissione SEO e danni reputazionali.

Infoblox ha reso pubblici su GitHub numerosi indicatori di compromissione (IOC), tra cui domini, pattern di traffico e regole di rilevamento, per aiutare la community a difendersi. La pubblicazione della ricerca ha già spinto alcuni operatori a modificare le rotte del traffico, evidenziando l’importanza del threat intel condiviso come arma di contrasto al cybercrime.

Funzionamento del Traffic Distribution System (TDS)

Il TDS di VexTrio è un motore decisionale distribuito che riceve richieste da siti web compromessi. Attraverso script lato server, analizza parametri del client (IP, user agent, device type, referrer) per decidere il miglior scam da servire. Il sistema utilizza algoritmi predittivi per stimare la probabilità di conversione, inoltrando l’utente al contenuto più redditizio.

Il TDS si integra con i smartlink che fungono da entry point unificato per più campagne. La rotazione dei domini, unita all’architettura decentralizzata, consente una resilienza elevata anche sotto pressione da parte di blacklist o blocklist DNS. Le richieste vengono quindi funnelizzate verso landing page tailor-made, ottimizzate per sfruttare vulnerabilità umane.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.