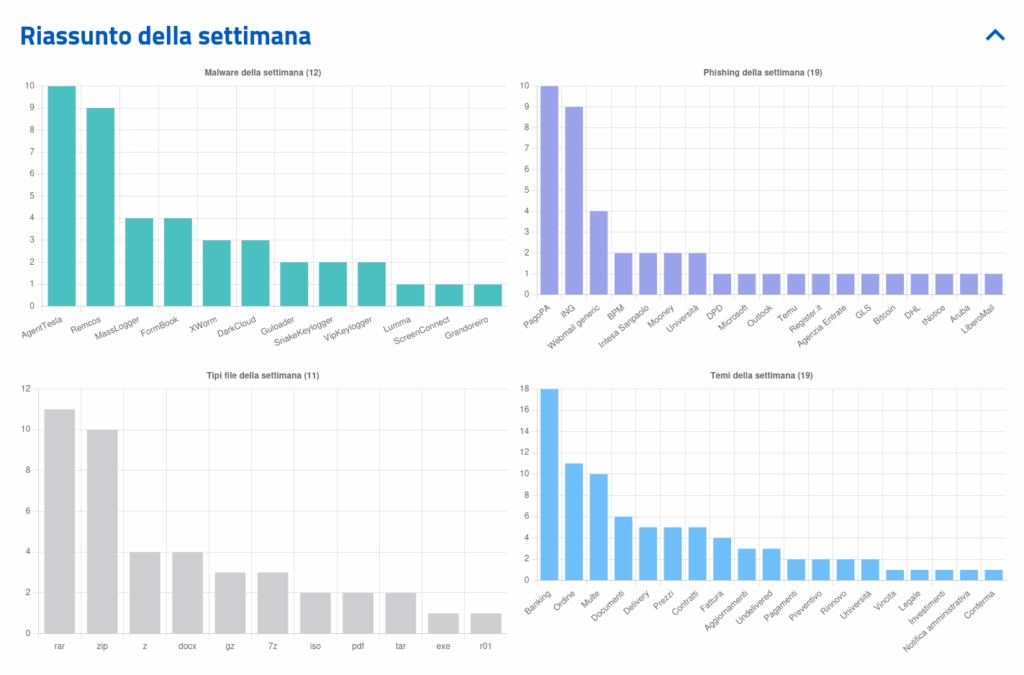

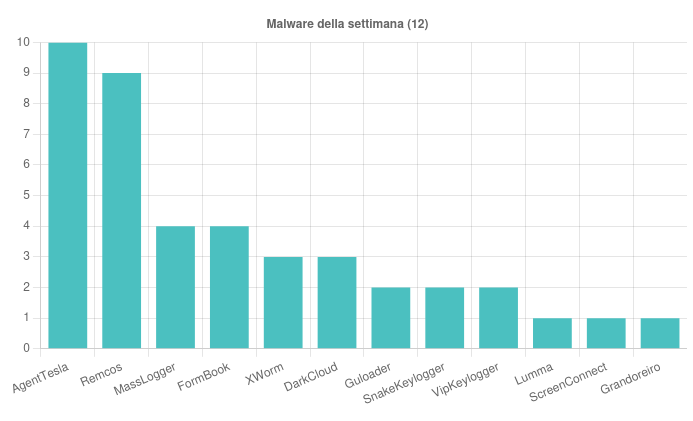

CERT-AgID ha pubblicato la sintesi delle campagne malevole rilevate in Italia tra il 2 e l’8 agosto 2025, evidenziando 47 operazioni ostili, di cui 35 mirate a obiettivi italiani e 12 di carattere generico che hanno comunque colpito il territorio nazionale. Gli analisti hanno estratto 396 indicatori di compromissione (IoC) a beneficio degli enti accreditati. Le campagne hanno sfruttato temi bancari, di consegna e di pagamento, veicolando malware principalmente via email e SMS. Il banking domina le operazioni di smishing e phishing, mentre le PEC compromesse risultano in crescita nel 2025. Le statistiche mostrano che gli SMS malevoli sono calati del 37% rispetto al 2024, ma le campagne Android sono salite a 76 casi, con Irata in testa tra i malware mobili e SpyNote come seconda minaccia per il furto di credenziali. CERT-AgID segnala anche l’uso di bot Telegram come server di comando e controllo (C2) e la registrazione di domini ingannevoli per le attività di phishing. Il report riporta 57 attacchi via PEC e sottolinea il ruolo centrale del malware Vidar nelle frodi bancarie.

Cosa leggere

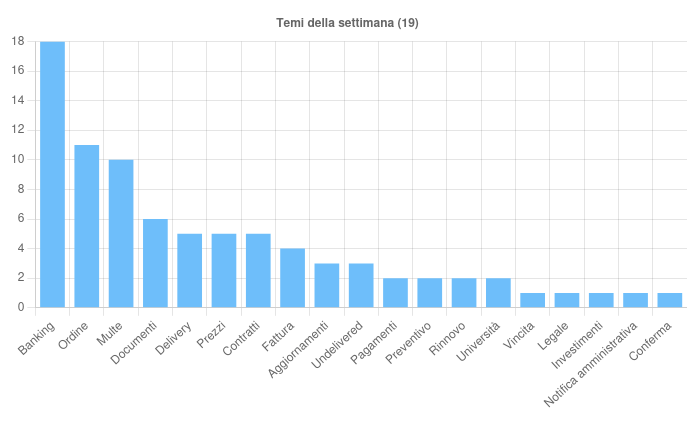

Campagne malware rilevate

CERT-AgID ha individuato otto famiglie di malware attive nella settimana analizzata. Snake Keylogger ha colpito tramite temi di consegna (delivery) sfruttando allegati GZ e TAR. FormBook ha usato archivi ZIP e documenti RTF per diffondersi. Remcos è emerso in campagne a tema banking veicolate da script BAT, mentre AsyncRAT è stato distribuito tramite immagini disco IMG e ISO legate a falsi ordini. SpyNote ha infettato dispositivi Android con archivi RAR associati a falsi contratti. AgentTesla ha sottratto credenziali usando documenti DOCM a tema pagamenti. Gli attaccanti mirano soprattutto a credenziali bancarie, sfruttando PEC compromesse per ampliare la portata delle infezioni. Nel panorama mobile, Irata si conferma la minaccia dominante con il furto di OTP bancari, seguita da BingoMod. I 396 IoC comprendono hash di file, URL malevoli e indirizzi IP sospetti, condivisi in tempo reale con le organizzazioni per bloccare la propagazione delle minacce.

Temi sfruttati negli attacchi

CERT-AgID ha identificato 19 temi ricorrenti utilizzati nelle campagne, con il banking come principale vettore grazie a operazioni di smishing che impersonano istituti come Intesa Sanpaolo. Altri casi rilevati includono phishing verso Mooney via PEC, campagne delivery che veicolano Snake Keylogger, falsi pagamenti associati a FormBook, ordini fraudolenti che diffondono AsyncRAT, contratti falsi per SpyNote e documenti di pagamento infetti da AgentTesla. Gli attaccanti imitano enti legittimi e sfruttano marchi riconoscibili per guadagnare credibilità, simulando notifiche ufficiali via email e alert bancari via SMS. Sono stati rilevati 14 marchi sfruttati in operazioni di phishing, tra cui Netflix e Mailchimp, e un aumento significativo delle registrazioni di domini simili a quelli originali.

Famiglie malware e indicatori

Le famiglie rilevate si distinguono per capacità specifiche: Snake Keylogger registra la digitazione, FormBook intercetta i dati inseriti nei form, Remcos consente controllo remoto, AsyncRAT agisce come trojan ad accesso remoto, SpyNote spia dispositivi Android e AgentTesla ruba credenziali di posta e browser. CERT-AgID ha estratto 396 IoC comprendenti hash MD5/SHA256, URL di C2 e indirizzi IP malevoli. Le analisi mostrano anche tecniche di persistenza tramite chiavi di registro e iniezione di processi per eludere i sistemi di sicurezza. Il malware Vidar resta tra i più pericolosi per la sua natura di infostealer modulare, utilizzato anche come servizio (MaaS) e venduto nel dark web.

Phishing e brand colpiti

CERT-AgID ha rilevato 14 brand presi di mira. Intesa Sanpaolo è stata oggetto di massicci attacchi smishing, Mooney di campagne via PEC, mentre Netflix e Mailchimp sono state sfruttate in campagne generiche. Le email fraudolente impiegano CAPTCHA falsi e pagine di login contraffatte per rubare credenziali. Gli attaccanti usano tecniche di typo-squatting e certificati falsi per dare legittimità ai siti truffa. La Polizia di Stato è stata impersonata in operazioni che miravano a ottenere pagamenti fraudolenti, minando la fiducia nelle istituzioni.

Trend cyber in Italia 2025

Il 2025 vede un triplicarsi degli attacchi via PEC rispetto all’anno precedente, una riduzione del 37% degli SMS malevoli e un aumento esponenziale delle campagne malware Android. Vidar domina il settore del banking fraud, mentre Irata e SpyNote rafforzano la minaccia mobile. CERT-AgID conferma il crescente uso di bot Telegram per gestire C2 e di domini .it falsi per campagne di phishing.

Mitigazioni e consigli CERT-AgID

CERT-AgID raccomanda di aggiornare regolarmente i software, adottare autenticazione a più fattori (MFA), segnalare email sospette e utilizzare strumenti come Hashr per individuare file dannosi. L’uso di firewall avanzati, segmentazione di rete e soluzioni EDR può prevenire movimenti laterali nelle infrastrutture. È essenziale evitare l’installazione di APK da fonti non ufficiali e formare il personale per riconoscere tentativi di phishing e smishing. Il malware Vidar si conferma una minaccia di alto profilo per il panorama italiano. Operando come infostealer modulare, permette di configurare moduli ad hoc per il furto di credenziali browser, wallet di criptovalute e file sensibili, con esfiltrazione dati verso server C2 su Telegram. Grazie a tecniche di offuscamento avanzato e persistenza tramite registro di sistema, Vidar riesce a eludere molte soluzioni di sicurezza tradizionali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.