Ricercatori di cybersicurezza hanno individuato vulnerabilità di gravità critica in CyberArk Conjur, HashiCorp Vault e nel popolare software di compressione WinRAR, esponendo organizzazioni e utenti comuni a rischi di compromissione remota, furto di credenziali e installazione di malware persistente. Le falle, svelate in parte durante Black Hat USA 2025, permettono takeover completi senza necessità di credenziali, sfruttando bypass di autenticazione, escalation di privilegi e vulnerabilità zero-day già attivamente sfruttate da gruppi criminali. Tra questi, il gruppo ROMCOM, legato al ransomware Cuba e all’operazione Industrial Spy, ha sfruttato una zero-day in WinRAR per diffondere backdoor tramite campagne di phishing mirato. Gli impatti vanno dalla compromissione di segreti aziendali custoditi in ambienti enterprise alla distribuzione di malware su larga scala, richiedendo patch immediate e strategie di hardening infrastrutturale.

Vulnerabilità in HashiCorp Vault

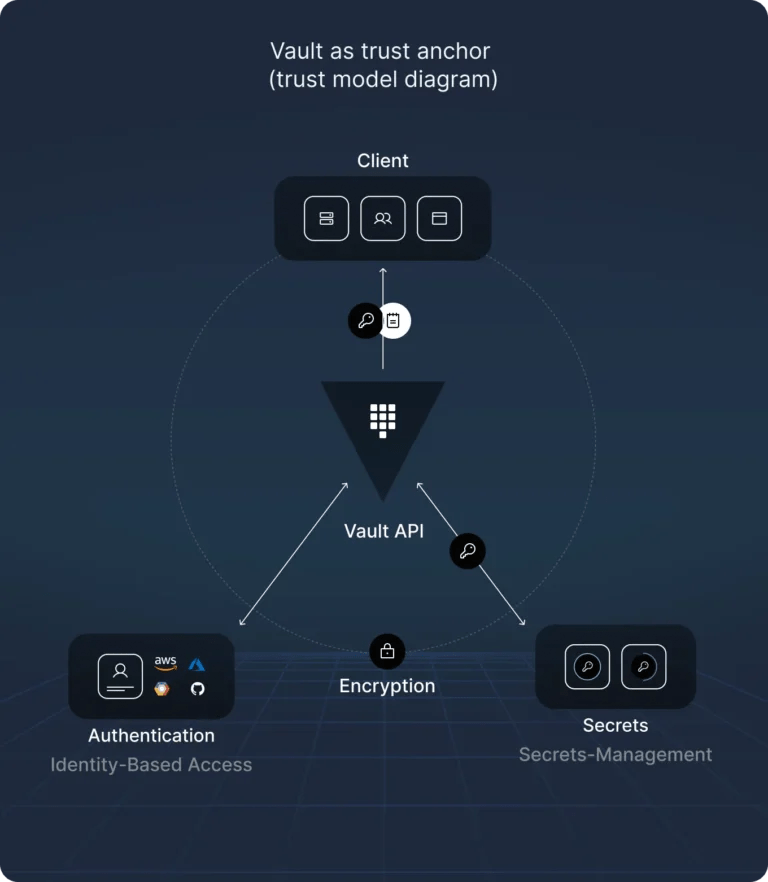

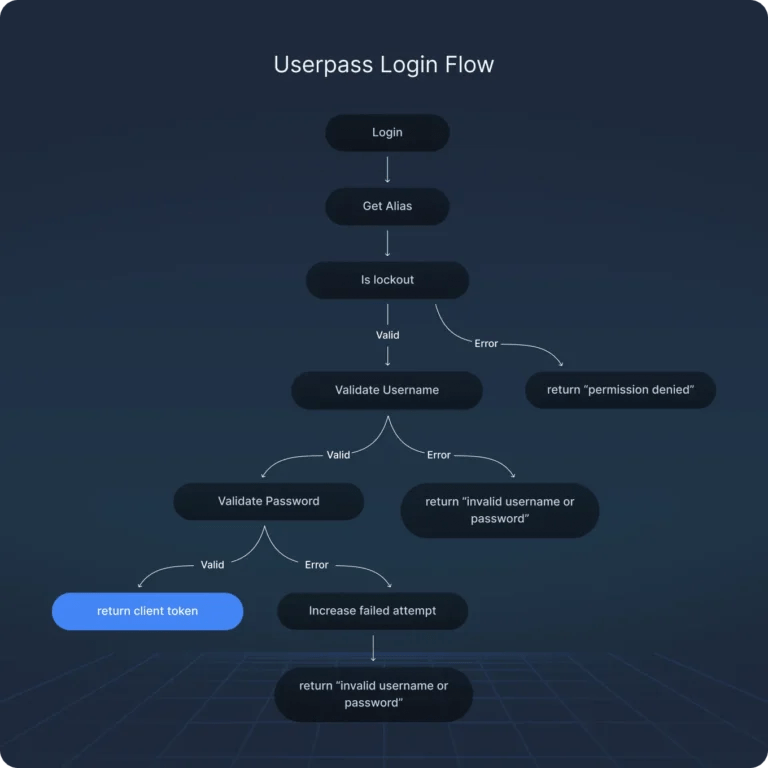

I ricercatori di Cyata hanno identificato una catena di exploit in HashiCorp Vault che include la CVE-2025-6000, una falla con punteggio CVSS 9.1 che consente esecuzione di codice remoto tramite abuso del plugin catalog. A questa si affianca la CVE-2025-5999, una vulnerabilità di privilege escalation a root causata da difetti nella policy normalization (CVSS 7.2). Ulteriori falle riguardano la protezione lockout, con timing side channel in grado di rivelare username validi e bypassare MFA in configurazioni LDAP con username_as_alias=true.

Particolarmente critica è la CVE-2025-6037, sfruttabile in combinazione con le altre per compromettere l’intero flusso di autenticazione e ottenere pieno accesso ai segreti custoditi. La catena di attacco consente di eludere MFA, audit log e controlli di autorizzazione, aprendo la strada a movimenti laterali e compromissione di ambienti cloud e on-premises. Patch correttive sono disponibili da maggio 2025 e includono restrizioni IP, uso di proxy sicuri e politiche di least privilege.

Debolezze in CyberArk Conjur

Sempre Cyata ha rivelato una serie di vulnerabilità ad alto impatto in CyberArk Conjur e in Secrets Manager, tra cui la CVE-2025-49827 (CVSS 9.1) che permette bypass dell’IAM authenticator e la CVE-2025-49828 (CVSS 8.6) che abilita RCE non autenticata. Le falle possono essere concatenate a difetti di configurazione (CVE-2025-49831) e path traversal (CVE-2025-49830) per ottenere estrazione di segreti aziendali, furto di token enterprise e instaurazione di canali di comunicazione stealthy. L’exploit chain parte dalla falsificazione delle risposte GetCallerIdentity, passa per la creazione di host malevoli tramite Host Factory e arriva alla distribuzione di payload ERB per esecuzione remota. Gli scenari peggiori includono la cancellazione di file di sicurezza (core/hsm/_barrier-unseal-keys) e l’uso della funzione Control Group come vettore d’attacco. CyberArk ha rilasciato patch a maggio 2025 e raccomanda l’adozione immediata di restrizioni di rete, firewall, proxy layer e credenziali a breve durata.

Zero-day in WinRAR sfruttata da ROMCOM

Gli analisti di ESET hanno scoperto la CVE-2025-8088, una vulnerabilità di directory traversal in WinRAR sfruttata come zero-day dal gruppo ROMCOM. Il difetto consente di creare archivi RAR malevoli in grado di estrarre file direttamente nelle cartelle di avvio di Windows (%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup o %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp), garantendo l’esecuzione automatica di malware al successivo login senza ulteriori interazioni dell’utente. L’exploit è stato distribuito via spearphishing con allegati RAR che installavano una backdoor ROMCOM, permettendo furto di credenziali e distribuzione successiva di ransomware. La falla interessa WinRAR e UnRAR fino alla versione 7.12 su Windows, mentre le versioni Unix e Android non sono colpite. L’aggiornamento alla versione 7.13, che corregge il problema, deve essere eseguito manualmente poiché WinRAR non integra un sistema di auto-update.

Impatti generali delle vulnerabilità

La combinazione di queste falle amplifica il rischio per aziende e utenti: nei contesti enterprise, un takeover di Vault o Conjur permette la compromissione dell’intera infrastruttura di gestione segreti, con possibilità di supply chain attack attraverso pipeline CI/CD e ambienti cloud integrati. Sul fronte consumer, la zero-day in WinRAR consente la distribuzione di malware persistente su milioni di sistemi Windows, facilitando campagne di phishing evoluto e ransomware. Le infrastrutture critiche, come sanità ed educazione, risultano particolarmente esposte, con precedenti che mostrano come brecce di questo tipo abbiano portato a estorsioni milionarie e fughe di dati sensibili.

Mitigazioni e strategie di difesa

Gli esperti raccomandano l’applicazione immediata delle patch fornite dai vendor e l’adozione di misure di hardening tra cui: segmentazione della rete, restrizioni IP, uso di proxy sicuri, enforcement di MFA universale, rotazione regolare delle credenziali e monitoraggio continuo dei log con soluzioni SIEM tamper-resistant. Per WinRAR, l’aggiornamento alla 7.13 è prioritario, unitamente a una formazione mirata per ridurre il rischio di apertura di allegati sospetti. Le organizzazioni dovrebbero implementare politiche di zero trust, simulazioni di breach in ambienti red team e controlli proattivi sulle pipeline CI/CD per individuare compromissioni precoci. La vulnerabilità di directory traversal in WinRAR sfrutta percorsi manipolati con metacaratteri speciali per ignorare le directory di estrazione impostate dall’utente, depositando eseguibili nelle cartelle di avvio di sistema. Questa tecnica, combinata con un payload precompilato, consente persistenza senza privilegi elevati e massimizza l’efficacia del phishing mirato. Gli aggiornamenti correttivi introducono controlli di validazione del percorso per impedire lo sfruttamento. Nei contesti enterprise, le falle in HashiCorp Vault e CyberArk Conjur dimostrano che la compromissione degli strumenti di gestione segreti può avere un impatto catastrofico sull’intera catena di fiducia, rendendo urgente l’adozione di meccanismi secretless e accessi context-aware.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.