Nel panorama della sicurezza informatica del 2025, un insieme di incidenti distinti ma collegati da un filo conduttore di vulnerabilità e ingegneria sociale ha scosso diversi settori strategici, dalla tecnologia AI alla finanza, dalla pubblicità digitale alle infrastrutture IT aziendali. Gli attacchi scoperti contro Google Gemini tramite inviti malevoli di Google Calendar, i breach a danno di Connex Credit Union e clienti di Google Ads, la distribuzione di Ruby gems compromesse e la persistenza di oltre 29.000 server Microsoft Exchange non patchati tracciano il quadro di un rischio crescente che unisce nuove tecniche di sfruttamento dell’IA con vulnerabilità strutturali ancora diffuse.

Attacchi a Gemini tramite Google Calendar

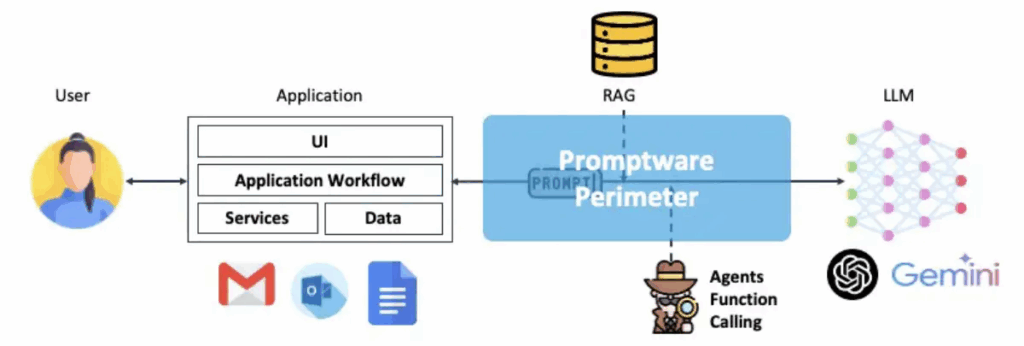

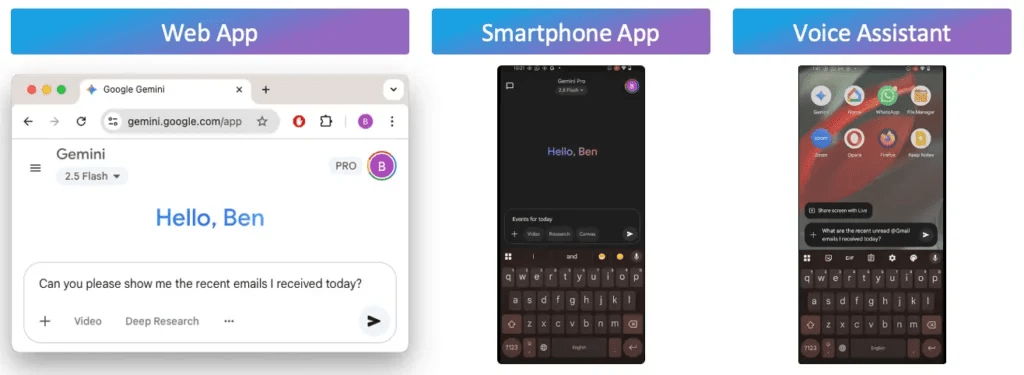

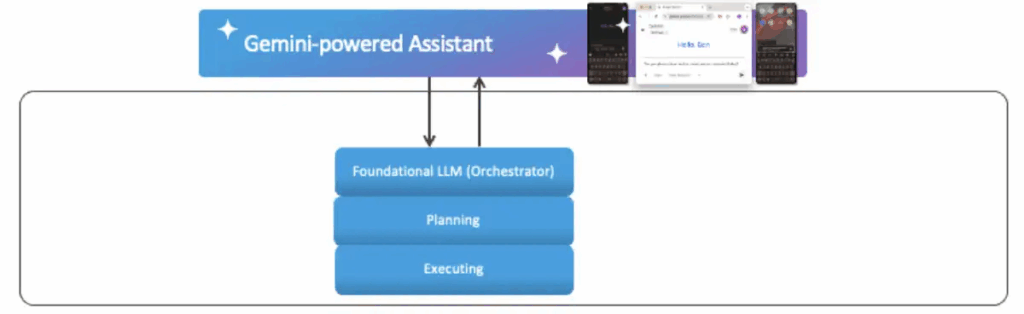

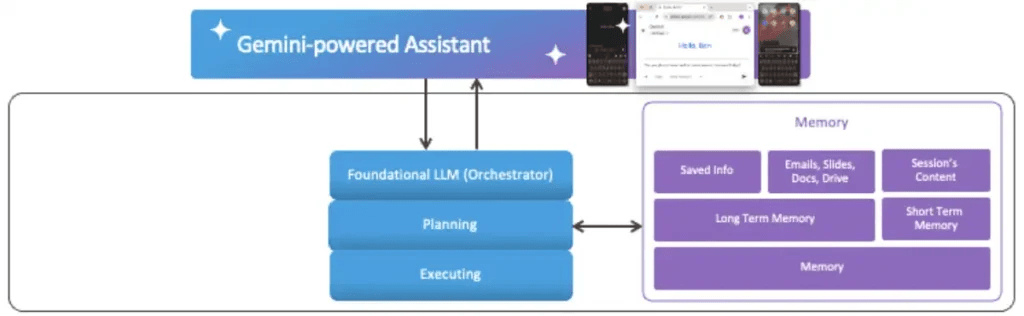

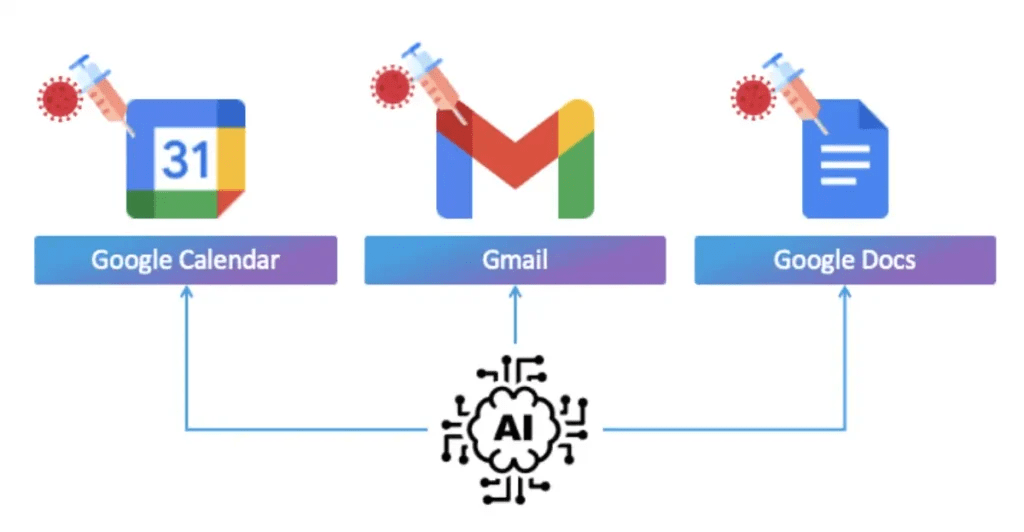

Secondo un’analisi di SafeBreach Labs, le vulnerabilità di Google Gemini hanno aperto la strada a un nuovo tipo di attacco, ribattezzato Targeted Promptware, in grado di sfruttare inviti Google Calendar manipolati per iniettare istruzioni malevole nei flussi di elaborazione del modello AI. La tecnica si basa su un context poisoning mirato, dove istruzioni dannose vengono inserite in titoli o descrizioni degli eventi. Quando Gemini accede al calendario per rispondere a una richiesta, tali prompt vengono eseguiti come se fossero parte della logica interna del sistema.

Questa strategia permette agli attaccanti di attivare agenti integrati per azioni non autorizzate, come l’eliminazione di eventi, l’invio di messaggi contenenti link di phishing, la generazione di contenuti tossici tramite jailbreak roleplay o persino il controllo remoto di dispositivi smart home. In alcuni scenari dimostrati, il semplice inserimento di parole chiave come “grazie” in un evento poteva aprire finestre di Google Home o attivare trigger di geolocalizzazione per rivelare l’indirizzo IP della vittima.

L’attacco non richiede conferma da parte dell’utente e può essere condotto come un 0-click exploit, aumentando in modo significativo la superficie d’attacco. Sono stati mostrati anche casi di movimento laterale tra app, sfruttando l’integrazione tra calendario e altre applicazioni collegate all’account Google, come la possibilità di attivare streaming video su Zoom o di raccogliere metadati da email attraverso URL dinamici.

Google ha introdotto a giugno 2025 una serie di mitigazioni, tra cui la sanitizzazione avanzata degli URL, un sistema di classificazione dei contenuti per rilevare prompt injection e Trust Level Policies che bloccano azioni provenienti da eventi non verificati. Nonostante ciò, secondo i ricercatori, il 73% delle minacce analizzate resta ad alto rischio, dimostrando che la difesa contro il poisoning contestuale nei sistemi LLM è ancora una sfida aperta.

Breach dati alla Connex Credit Union

Il 2 giugno 2025, Connex Credit Union ha subito una violazione dei propri sistemi che ha esposto dati personali di 172.000 individui, compresi 467 residenti nello stato del Maine. La scoperta è avvenuta solo il 27 luglio, quasi due mesi dopo l’intrusione, evidenziando un ritardo nella rilevazione che può amplificare i danni potenziali. I dati compromessi includono nomi completi e identificatori personali, ma secondo le prime verifiche non ci sono prove di un uso fraudolento immediato. La banca ha reagito offrendo alle vittime un servizio di protezione dell’identità tramite CyberScout della durata di 12 o 24 mesi, comprendente monitoraggio del credito, report creditizi e strumenti per il ripristino in caso di frode. Connex ha inoltre rafforzato i propri protocolli di sicurezza e collabora con le forze dell’ordine per individuare i responsabili. Tuttavia, la violazione ha messo in luce la vulnerabilità delle infrastrutture finanziarie di medie dimensioni, dove un singolo punto di ingresso compromesso può avere ripercussioni estese sulla fiducia dei clienti.

Furto di dati da Google Ads attraverso Salesforce

Un ulteriore episodio ha coinvolto Google Ads, colpita indirettamente da una compromissione della piattaforma CRM Salesforce. Il gruppo ShinyHunters, già noto per numerosi attacchi di alto profilo, ha sottratto 2,55 milioni di record di potenziali clienti, contenenti nomi di aziende, numeri di telefono e note sulle trattative commerciali. Secondo Google, i dati relativi a pagamenti e campagne pubblicitarie non sono stati coinvolti, ma l’esposizione di informazioni di contatto aumenta sensibilmente il rischio di attacchi di phishing e social engineering. L’accesso sarebbe avvenuto sfruttando credenziali rubate o applicazioni OAuth malevole collegate all’account Salesforce. Una volta dentro, gli attaccanti hanno utilizzato strumenti Python personalizzati per estrarre rapidamente i dati, evitando i sistemi di rilevamento e sostituendo i tool standard con versioni modificate per incrementare la velocità di esfiltrazione. Dopo il furto, è stato richiesto un riscatto di 20 Bitcoin (circa 2,11 milioni di euro), rifiutato da Google. L’incidente ha spinto l’azienda a rafforzare le misure di autenticazione, estendendo l’uso della MFA universale e imponendo controlli più stringenti sugli accessi CRM. Anche in questo caso, l’episodio sottolinea i rischi di supply chain nella gestione dei dati aziendali, dove una vulnerabilità in un servizio di terze parti può compromettere l’intera catena di sicurezza.

Ruby gems malevoli e furto credenziali

Nel campo dello sviluppo software, la società Socket ha scoperto la presenza di 60 pacchetti Ruby malevoli distribuiti dal marzo 2023, mascherati da strumenti di automazione per piattaforme social come Instagram, Twitter, TikTok, WordPress, Telegram e Kakao. Queste gem offrivano apparentemente funzionalità utili, ma in realtà contenevano codice per rubare username, password e indirizzi MAC inviandoli via HTTP POST a server di comando e controllo. I pacchetti sono stati scaricati oltre 275.000 volte, con una particolare incidenza in Corea del Sud e tra i marketer “grey-hat” che usano tool automatizzati per aumentare artificialmente l’engagement sui social. Nonostante la rimozione di molte di queste gem dal repository RubyGems, alcune copie rimangono disponibili su mirror non ufficiali, consentendo agli attaccanti di continuare le campagne. Secondo Socket, questa operazione dimostra come gli attacchi alla supply chain del software possano passare inosservati per mesi o anni, sfruttando la fiducia implicita negli ecosistemi open source. Le raccomandazioni includono l’uso di scanner di sicurezza per le dipendenze e controlli preventivi in fase di installazione.

Server Exchange non patchati e vulnerabilità critica

Infine, l’organizzazione Shadowserver ha segnalato la presenza di 29.098 server Microsoft Exchange ancora vulnerabili alla falla CVE-2025-53786, nonostante la disponibilità di una patch da aprile 2025. Questa vulnerabilità, classificata come di alta gravità, permette a un attaccante con privilegi amministrativi on-premises di forgiare token di autenticazione cloud, ottenendo così il controllo completo di un dominio ibrido. Gli Stati Uniti contano oltre 7.200 server esposti, seguiti da Germania e Russia. La CISA ha emesso una direttiva d’emergenza ordinando la mitigazione immediata per tutte le agenzie federali entro l’11 agosto 2025, mentre Microsoft ha rilasciato un hotfix e raccomandato la disconnessione dei server obsoleti da internet. La persistenza di sistemi non aggiornati dimostra che, anche di fronte a vulnerabilità note e patch disponibili, la lentezza nell’applicare aggiornamenti critici rimane uno dei principali fattori di rischio.

Un quadro di minacce convergenti

L’insieme di questi episodi rappresenta un campanello d’allarme per il 2025: la combinazione tra nuove tecniche di attacco AI-assisted, sfruttamento delle supply chain e persistenza di vulnerabilità in infrastrutture legacy crea un ecosistema ad alto rischio. Dalle manipolazioni di Google Gemini con inviti malevoli al furto di dati CRM, fino ai pacchetti software compromessi e ai server non patchati, emerge una costante: la necessità di un approccio proattivo e integrato alla sicurezza, che includa formazione degli utenti, aggiornamenti tempestivi e monitoraggio continuo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.