Il panorama delle minacce informatiche si arricchisce di un nuovo protagonista: il ransomware Charon, individuato da Trend Micro e legato alle tecniche del gruppo APT cinese Earth Baxia. Questa famiglia di malware si distingue per l’uso combinato di tattiche tipiche dello spionaggio informatico e metodologie di cifratura avanzata, puntando a obiettivi enterprise e infrastrutture critiche con un approccio stealth e altamente mirato.

Cosa leggere

Origini e legami con Earth Baxia

Il collegamento con Earth Baxia emerge dalle somiglianze nelle TTP (tattiche, tecniche e procedure), tra cui DLL sideloading, iniezione di codice in processi legittimi e sfruttamento di vulnerabilità zero-day come CVE-2024-36401 in GeoServer. Storicamente impegnato in operazioni di spionaggio contro governi e settori energetici nell’Asia-Pacifico, il gruppo sembra ora orientarsi verso obiettivi di monetizzazione, mantenendo però il livello di sofisticazione tipico delle APT. L’utilizzo di beacon e infrastrutture C2 simili, insieme a pattern di offuscamento già osservati in campagne precedenti, rafforza l’attribuzione.

Tecniche di intrusione e movimento laterale

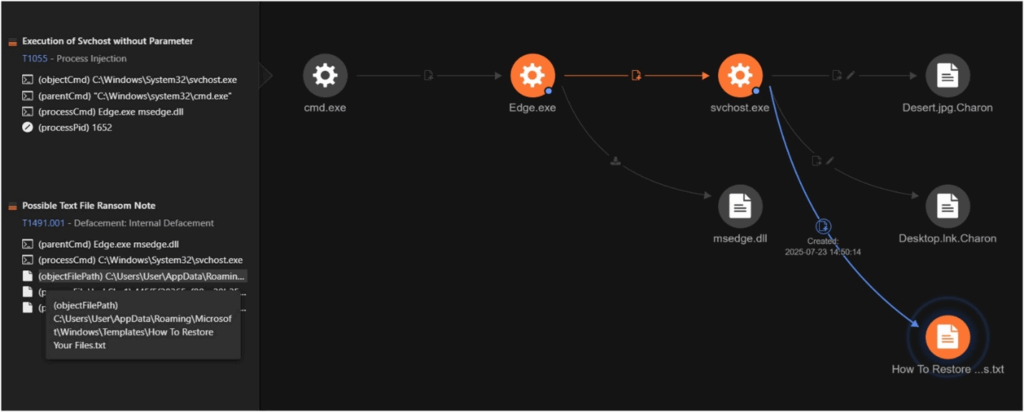

Charon viene distribuito come payload droppato da altri malware o scaricato da siti compromessi, spesso dopo un ingresso iniziale via spear-phishing o sfruttamento di vulnerabilità note. Una volta avviato, sfrutta processi fidati come Edge.exe per caricare DLL malevole, che a loro volta iniettano il codice del ransomware in svchost.exe. Questa catena multistadio garantisce una bassa rilevabilità nelle prime fasi.

Il malware scansiona le condivisioni di rete, evitando cartelle amministrative come ADMIN$, e adotta strategie di crittografia parziale per ridurre i tempi di blocco dei dati. Evita file e directory critiche per preservare la stabilità del sistema, assicurandosi che la vittima possa ancora interagire con il PC e leggere le istruzioni di riscatto.

Meccanismo di crittografia ibrida

Charon combina Curve25519 per lo scambio sicuro di chiavi e ChaCha20 per la crittografia simmetrica, scegliendo segmenti diversi in base alla dimensione dei file: cifratura totale per file piccoli, parziale e distribuita per file di grandi dimensioni. Questo schema ottimizza l’efficienza e aumenta la resistenza a tentativi di decrittazione non autorizzata. Ogni file cifrato riceve l’estensione .Charon e un marcatore distintivo (“hCharon is enter to the urworld!”), mentre in ogni cartella viene generata una nota di riscatto personalizzata.

Capacità anti-EDR e persistenza

Una delle caratteristiche più preoccupanti di Charon è l’integrazione di un driver anti-EDR dormiente, progettato per disabilitare in futuro strumenti di rilevamento e risposta sugli endpoint. Il malware termina processi di backup, servizi di protezione come AcronisAgent e VeeamNFSSvc, e applicazioni in uso (ad esempio excel.exe, oracle.exe) per massimizzare l’impatto dell’attacco.

La persistenza viene garantita tramite la creazione di un servizio malevolo (“WWC”) e mutex dedicati per impedire esecuzioni multiple, mentre le copie shadow e il cestino vengono eliminati per ostacolare qualsiasi tentativo di recupero locale.

Differenze rispetto ad altri ransomware

A differenza di famiglie come LockBit, che fanno largo uso della doppia estorsione e di modelli RaaS, Charon sembra operare in modo più centralizzato, senza un’infrastruttura di leak pubblici. Rispetto a WannaCry, non impiega worm per la propagazione automatica, ma si concentra sul movimento laterale manuale e mirato. L’uso di crittografia ibrida e di marcatori unici lo distingue anche da varianti come Conti o Dharma, evidenziando un’evoluzione verso attacchi personalizzati e di precisione.

Strategie di mitigazione

Trend Micro raccomanda patch immediate per le vulnerabilità note sfruttate dal gruppo, in particolare la CVE-2024-36401, monitoraggio attivo di processi sospetti legati a Edge.exe e svchost.exe, segmentazione delle reti per ridurre la superficie di propagazione e implementazione di backup offline testati regolarmente. La formazione del personale contro il phishing e l’adozione di EDR avanzati restano componenti chiave. Indicatori di compromissione (hash, IP, nomi di file) sono già stati condivisi per facilitare il rilevamento e il blocco preventivo. Charon rappresenta una fusione inedita tra la disciplina operativa delle APT e l’aggressività tipica del ransomware, unendo exploit zero-day, tattiche di evasione e crittografia selettiva. La sua apparizione conferma il trend di convergenza tra cybercriminalità e cyberwarfare, dove le competenze maturate in operazioni statali vengono riciclate in scenari di estorsione ad alto rendimento.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.