Le minacce informatiche del 2025 si arricchiscono di nuovi capitoli con exploit attivi che colpiscono Citrix NetScaler e WinRAR, soluzioni di patch parziali e nuove funzionalità di resilienza cloud introdotte da Microsoft, mentre i ricercatori di sicurezza espongono vulnerabilità critiche nella crittografia TETRA usata a livello globale nelle comunicazioni di emergenza. Gli episodi confermano un trend allarmante: l’escalation degli zero-day e la persistenza di falle legacy in sistemi mission-critical.

Exploit zero-day CVE-2025-6543 in Citrix NetScaler

La vulnerabilità CVE-2025-6543 in Citrix NetScaler ADC e Gateway, sfruttata come zero-day dal maggio 2025, consente esecuzione di codice remoto su sistemi configurati come VPN o AAA server. La falla, dovuta a un memory overflow, ha colpito in particolare entità critiche nei Paesi Bassi, tra cui l’Openbaar Ministerie, causando interruzioni ai servizi email fino ad agosto 2025. Il National Cyber Security Centre olandese conferma che l’exploit, invisibile nelle prime fasi, è stato utilizzato in attacchi avanzati da attori capaci di rimuovere tracce e mantenere l’accesso prolungato.

Citrix ha rilasciato patch a giugno 2025 per le versioni 14.1 e 13.1, raccomandando anche la terminazione immediata delle sessioni attive tramite comandi come kill icaconnection -all e la pulizia delle sessioni persistenti (clear lb persistentSessions). Versioni EOL come 12.1 e 13.0 richiedono migrazione completa. La CISA ha aggiunto la CVE-2025-6543 al proprio Known Exploited Vulnerabilities Catalog, obbligando le agenzie federali statunitensi a mitigare entro luglio 2025. Strumenti di scanning pubblicati dal NCSC-NL su GitHub aiutano a rilevare file anomali e indicatori di compromissione. L’episodio rafforza la necessità di segmentare le reti e aggiornare appliance di rete critiche con tempi di risposta minimi.

CVE-2025-8088 in WinRAR e campagne malware RomCom

La vulnerabilità CVE-2025-8088 in WinRAR, sfruttata dal gruppo RomCom (alias Storm-0978), utilizza una tecnica di path traversal combinata con Alternate Data Streams per nascondere payload malevoli. Gli attaccanti confezionano archivi RAR contenenti DLL e file LNK, eseguiti automaticamente al login tramite inserimento nella cartella Startup. Secondo ESET, il malware distribuito include il backdoor Mythic Agent, il trojan SnipBot e il loader MeltingClaw, capaci di persistere nel sistema, rubare credenziali e scaricare moduli aggiuntivi. Il produttore ha corretto la falla con la release WinRAR 7.13 del 30 luglio 2025, ma l’assenza di aggiornamenti automatici impone agli utenti di scaricare manualmente la nuova versione. Gli IOC pubblicati da ESET consentono alle organizzazioni di individuare compromissioni, mentre gli attacchi dimostrano ancora una volta come software diffuso e legacy rappresenti un bersaglio privilegiato per campagne di distribuzione malware su larga scala.

Windows 365 Reserve: resilienza cloud per la business continuity

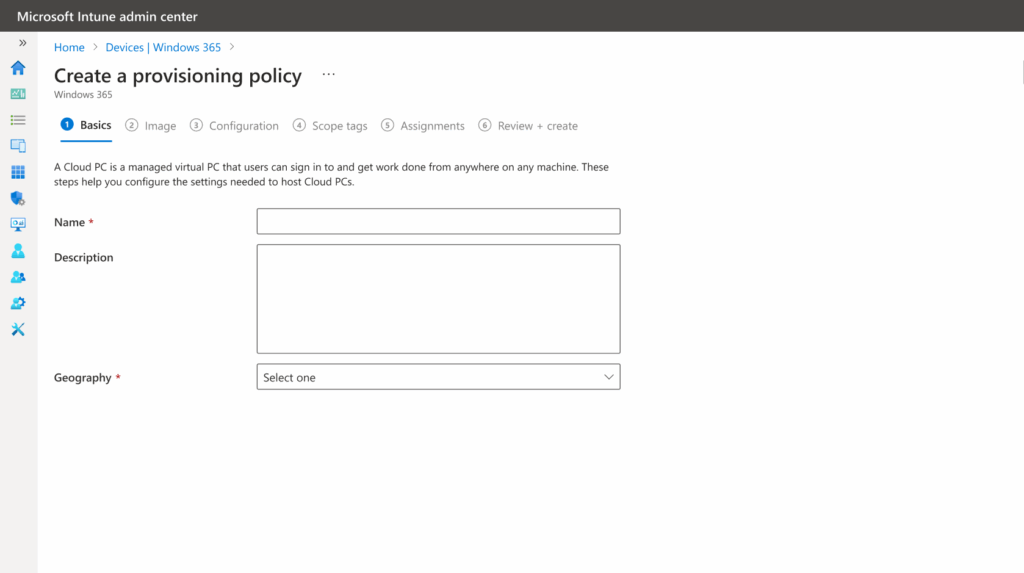

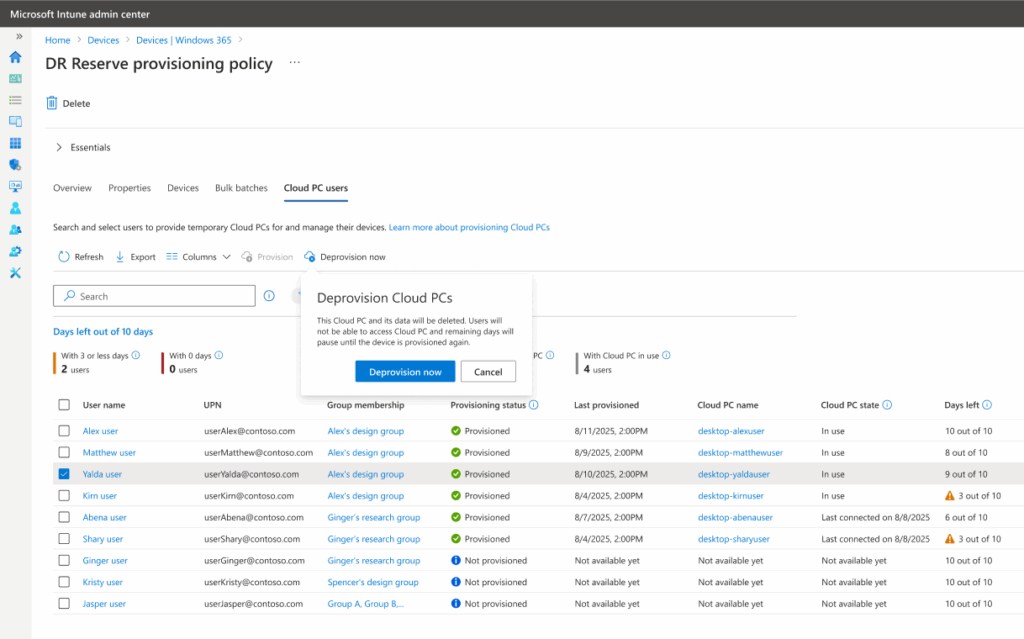

In risposta alla crescente frequenza di incidenti cyber e guasti hardware, Microsoft ha avviato la preview limitata di Windows 365 Reserve, un servizio che fornisce Cloud PC temporanei per un massimo di 10 giorni all’anno per utente, attivabili on-demand tramite Intune. I sistemi, già preconfigurati con applicazioni aziendali e policy di sicurezza, integrano Virtualization-based Security, Credential Guard e HVCI per prevenire exploit a livello kernel.

Il provisioning è geograficamente selezionabile e segue il modello Zero Trust, con restrizioni come la disabilitazione della clipboard redirection per ridurre il rischio di furto dati. La funzione è pensata per garantire continuità operativa immediata durante downtime causati da attacchi o incidenti infrastrutturali.

Falle critiche nella crittografia TETRA

Durante la conferenza Black Hat USA, i ricercatori di Midnight Blue hanno presentato TETRA:BURST-2, un set di vulnerabilità che mina l’affidabilità della cifratura end-to-end del protocollo TETRA, usato da forze dell’ordine, servizi di emergenza e operatori di infrastrutture critiche. Tra le falle, la CVE-2025-52941 riduce l’entropia di AES-128 a 56 bit, rendendo brute-force e recupero chiave praticabili con risorse di calcolo moderne. Altri difetti consentono replay attack su flussi vocali, intercettazioni SDS, injection di messaggi e gestione non sicura delle chiavi nelle radio Sepura SC20.

Le mitigazioni raccomandano la disabilitazione dell’algoritmo TEA1, la rotazione frequente delle chiavi AIE e l’uso di canali aggiuntivi cifrati tramite TLS o VPN. Alcune vulnerabilità, come MBPH-2025-003, risultano non correggibili per limiti architetturali, accelerando la necessità di migrazione a protocolli più moderni e sicuri.

Il comune denominatore tra Citrix CVE-2025-6543, WinRAR CVE-2025-8088 e le falle TETRA è la combinazione di exploit zero-day e debolezze strutturali che espongono infrastrutture critiche a compromissioni rapide e difficili da rilevare. Le misure efficaci richiedono patch tempestive, segmentazione della rete, audit continui e un approccio Zero Trust. Nei casi come TETRA, dove la vulnerabilità è intrinseca al design, l’unica vera mitigazione è la sostituzione del protocollo o l’adozione di livelli di cifratura sovrapposti per proteggere le comunicazioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.