Bitdefender ha identificato Curly Comrades come un nuovo attore di minacce specializzato in campagne di spionaggio informatico mirate a organizzazioni critiche in aree geopolitiche sensibili come Georgia e Moldavia, con obiettivi in linea con interessi strategici russi. L’attività del gruppo, tracciata sin dalla metà del 2024, rivela un’operatività prolungata su reti compromesse, un uso avanzato di tecniche di persistenza e una forte capacità di adattamento alle contromisure difensive. Le operazioni documentate includono attacchi a enti giudiziari e governativi georgiani e a una società di distribuzione energetica moldava, settori chiave per la stabilità politica ed economica delle due nazioni. Il gruppo dimostra una chiara strategia di accesso persistente, effettuando ripetuti tentativi di estrazione del database NTDS dai controller di dominio e dump della memoria LSASS per ottenere credenziali valide, comprese password in chiaro. Queste informazioni vengono utilizzate per movimenti laterali nella rete e per mantenere il controllo di lungo periodo.

Tecniche di accesso e persistenza

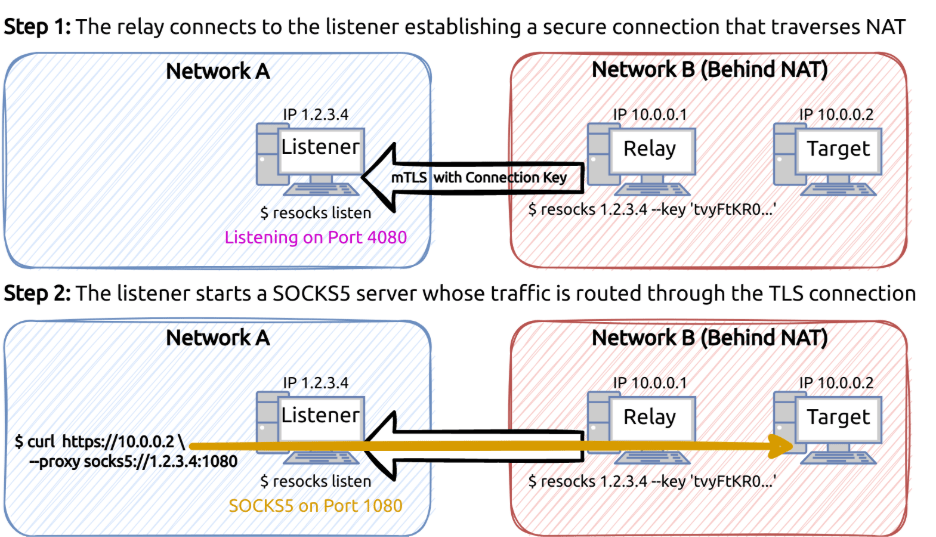

Curly Comrades impiega una combinazione di tool proxy come Resocks, SSH e Stunnel per creare tunnel di comunicazione sicuri e nascosti. La fase operativa prevede anche l’uso di Atexec (toolkit Impacket modificato) per l’esecuzione remota di comandi e il deploy di un nuovo backdoor personalizzato, denominato MucorAgent, progettato per garantire persistenza, eseguire script PowerShell, esfiltrare dati via curl.exe e operare in modalità stealth grazie a un hijacking del CLSID di NGEN (.NET Framework).

Il gruppo adotta tattiche di mascheramento del traffico facendo transitare il comando e controllo e l’esfiltrazione attraverso siti web legittimi compromessi, mescolando attività malevola a flussi autorizzati per sfuggire ai sistemi di rilevamento. L’infrastruttura C2 è distribuita e sfrutta relay per anonimizzare le connessioni, rendendo più complessa l’attribuzione.

MucorAgent, il backdoor a tre stadi

Dal punto di vista tecnico, MucorAgent presenta un’architettura a tre stadi, con caricamento progressivo dei payload e funzioni anti-forensic per cancellare log e alterare pattern di esecuzione. I nomi dei servizi malevoli installati (es. oraclejavasvc, msedgesvc) imitano processi legittimi di Windows per ridurre la probabilità di rilevamento. L’hijacking di CLSID su NGEN consente a MucorAgent di eseguire codice malevolo in processi legittimi, caricando moduli progressivamente e cifrando le comunicazioni verso l’esterno. Questo garantisce un’elevata stealthness e capacità di adattamento alle difese implementate dalle vittime.

Legami con le operazioni russe

Bitdefender attribuisce Curly Comrades a un contesto affine a quello dei gruppi APT russi, evidenziando somiglianze operative con APT28 e Sandworm nell’uso di tool personalizzati e tecniche di evasione, pur con una maggiore focalizzazione sul credential harvesting e sulla persistenza, piuttosto che sulla distruzione o disinformazione. L’approccio multi-stadio e l’uso di infrastrutture relay indicano una pianificazione strategica tipica di operazioni sponsorizzate da stati. La scelta di colpire Georgia e Moldova, paesi al centro di tensioni geopolitiche con Mosca, rafforza l’ipotesi di un mandato politico-militare dietro le operazioni, in linea con le priorità strategiche russe nella regione.

Difesa e mitigazione

Strategie di mitigazione suggerite includono il monitoraggio proattivo di processi sospetti legati all’hijacking di CLSID, il blocco di relay noti, il rafforzamento della protezione dei domain controller, l’implementazione di EDR avanzati per rilevare dump LSASS e tentativi di esfiltrazione NTDS, e l’applicazione rigorosa del principio del minimo privilegio. L’uso di autenticazione multifattore, la formazione del personale e la segmentazione di rete sono ulteriori misure raccomandate per ridurre la superficie di attacco. Bitdefender fornisce anche Indicatori di Compromissione (IOC) per attività di threat hunting e blocco proattivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.