Il gruppo Crypto24 ransomware emerge come una delle minacce più sofisticate del 2025, secondo un’analisi approfondita condotta da Trend Micro. Questa campagna malevola si distingue non solo per la complessità delle tecniche impiegate, ma soprattutto per la combinazione insidiosa tra strumenti legittimi del sistema operativo e malware su misura, utilizzati in una sequenza di attacchi multi-fase pensata per eludere le difese e infliggere il massimo impatto con il minimo rumore. Le vittime? Piccole e medie imprese globali che si trovano impreparate ad affrontare attori capaci di condurre operazioni con livelli operativi da gruppi APT.

Una strategia silenziosa ma devastante

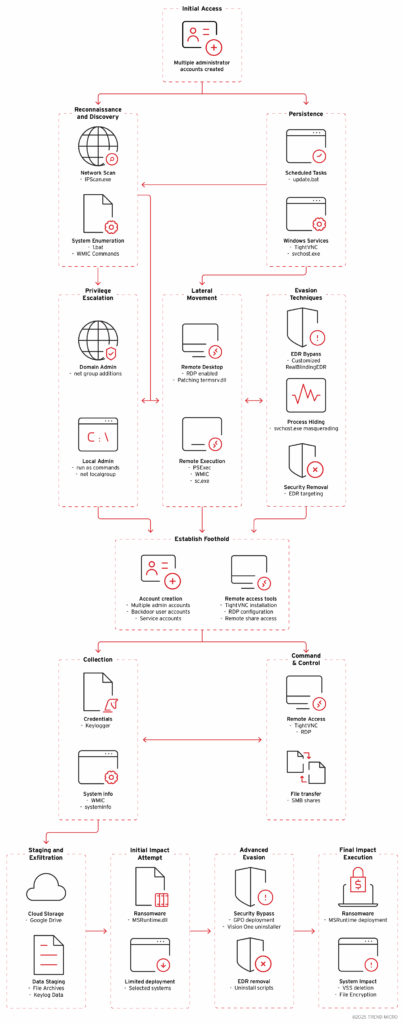

L’operazione Crypto24 segue uno schema meticolosamente orchestrato: si parte da email di phishing mirate, che sfruttano allegati Office abilitati per macro o documenti PDF contenenti exploit noti. Questi file dannosi servono come porta d’ingresso per il payload iniziale, che scarica un loader .NET in grado di depositare il malware principale. Una volta all’interno del sistema, l’attacco prosegue in modo silenzioso: il gruppo utilizza strumenti già presenti nel sistema, come PowerShell, certutil e rundll32, per scaricare e avviare i componenti malevoli senza sollevare sospetti nei software antivirus.

La catena d’infezione prevede l’escalation dei privilegi attraverso exploit zero-day e l’uso di trojan personalizzati, capaci di elevare i diritti utente fino a ottenere accesso SYSTEM. Viene poi disabilitato il sistema di shadow copy (VSS) per impedire qualsiasi possibilità di ripristino dei dati. I file critici vengono cifrati con algoritmi AES, a cui viene poi applicata una protezione a chiave pubblica RSA per bloccare ogni tentativo di decrittazione locale.

La firma del gruppo: estensione .crypto24 e note di riscatto mirate

Tutti i file colpiti vengono rinominati con l’estensione .crypto24. Accanto ad essi, in ogni cartella, viene creata una nota di riscatto chiamata Decryption.txt. Il messaggio contiene un indirizzo email su ProtonMail ([email protected]) attraverso il quale la vittima può mettersi in contatto con gli operatori. La comunicazione avviene in modo strutturato, attraverso portali .onion su TOR dove viene richiesto il pagamento in Bitcoin o Monero, con la promessa di ricevere in cambio uno strumento di decrittazione funzionante. Il gruppo fornisce anche un test gratuito per dimostrare di avere il controllo sulle chiavi necessarie, aumentando così la pressione psicologica sulle vittime. L’attacco si completa spesso con la doppia estorsione: i dati vengono esfiltrati prima della cifratura e minacciati di essere pubblicati in caso di mancato pagamento. La pubblicazione avviene su siti nascosti nel dark web, spesso accompagnata da messaggi in cui gli attori si presentano come “collettivi determinati a colpire infrastrutture fragili”. Le aziende colpite, oltre a perdere dati, subiscono danni reputazionali difficili da quantificare.

Tattiche di evasione e tecniche avanzate

Il punto di forza di Crypto24 risiede nella sua elevata capacità di evasione. Tutto è studiato per non lasciare tracce rilevabili facilmente: i malware sono crittografati e caricati in memoria in tempo reale, senza mai scrivere il payload completo su disco, riducendo drasticamente la possibilità di essere individuati dai software di protezione tradizionali. I file eseguibili utilizzano tecniche di obfuscation delle stringhe, e il codice sfrutta librerie crittografiche ottimizzate per la velocità e la resistenza al reverse engineering. Per garantire la persistenza, gli attori modificano il registro di sistema, inserendo chiavi nella sezione Run e impostando servizi maliziosi in esecuzione all’avvio. Inoltre, tramite comandi PowerShell automatizzati, riescono a disattivare Defender, terminare processi antivirus e cancellare i log di sistema, incluse le voci nel Visualizzatore Eventi. Alcuni eseguibili sono protetti da anti-VM e anti-sandbox: controllano la presenza di mouse movement, la latenza di sistema e la presenza di strumenti di analisi comportamentale, terminando immediatamente l’esecuzione se viene rilevato un ambiente sospetto.

Infrastruttura, comunicazione e tecnica del living-off-the-land

Crypto24 si serve di infrastrutture dinamiche per il comando e controllo: i server cambiano frequentemente grazie a Domain Generation Algorithms (DGA), e le comunicazioni con il C2 avvengono tramite canali cifrati HTTPS che emulano il traffico normale di rete. L’uso di strumenti nativi di Windows, come PowerShell e certutil, è parte integrante della filosofia living-off-the-land, che punta a mimetizzare l’attività dannosa all’interno delle operazioni legittime del sistema. I malware si iniettano in processi affidabili come explorer.exe sfruttando tecniche di process hollowing, ovvero svuotando un processo lecito per inserire codice malevolo, in modo da eludere l’analisi comportamentale dei sistemi EDR. L’infrastruttura completa comprende anche portali di negoziazione TOR, servizi email anonimi, criptovalute e strumenti di mixer e tumbling per il riciclaggio dei pagamenti.

Indicatori di compromissione e metodi di rilevamento

Trend Micro fornisce una serie di indicatori di compromissione (IOC) legati a Crypto24. Tra questi, hash SHA-256 dei file malevoli, IP di comando e controllo, nomi di processo sospetti come certutil.exe, PowerShell.exe e rundll32.exe, oltre a chiavi di registro tipiche della persistence e note di riscatto con firma Decryption.txt. Ulteriori segnali comportamentali includono comandi per disattivare antivirus, script PowerShell obfuscati, cancellazione dei log con wevtutil cl system, utilizzo di mutex unici e tecniche anti-debug. Questi pattern, se monitorati in modo proattivo con strumenti EDR avanzati come Trend Micro Vision One, possono permettere l’identificazione precoce dell’attacco prima che venga eseguita la cifratura.

Mitigazioni raccomandate e best practice

Le organizzazioni che vogliono proteggersi da Crypto24 devono adottare un approccio multilivello. Le prime contromisure riguardano la limitazione dell’esecuzione di macro Office, la disabilitazione di script remoti via PowerShell, e l’implementazione di AppLocker o soluzioni analoghe per ridurre l’esecuzione di processi non autorizzati. Il backup è cruciale: deve essere offline, periodico e testato, per garantire il ripristino dei dati senza cedere al ricatto. I team IT devono essere istruiti a riconoscere i segnali di compromissione e devono implementare policy di sicurezza per l’autenticazione multi-fattore, specialmente per accessi remoti RDP. La formazione dei dipendenti in tema di phishing, il monitoraggio comportamentale tramite log SIEM, l’uso di firewall di nuova generazione e la segmentazione della rete sono tutte misure consigliate. In caso di infezione, è essenziale non pagare il riscatto e avviare immediatamente un piano di risposta all’incidente, preferibilmente con il supporto di fornitori specializzati.

Una minaccia in evoluzione continua

La campagna Crypto24, sebbene operativa con volumi relativamente contenuti, rappresenta un modello pericoloso e replicabile di attacco ransomware moderno. La capacità di combinare strumenti di sistema, tecniche avanzate di evasione, malware crittografico su misura e strategie psicologiche di pressione ne fa una delle famiglie più rilevanti e insidiose del panorama ransomware odierno. Trend Micro sottolinea come il gruppo sia in continua evoluzione: aggiorna i payload, integra tecniche AI per il phishing e modifica le logiche di evasione per bypassare i controlli più aggiornati. Gli esperti avvertono che la resilienza organizzativa deve evolvere con la stessa velocità con cui si evolvono queste minacce.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.