L’espansione di CrossC2 che estende le funzionalità di Cobalt Strike a Linux e macOS, il bug di Windows Server che provoca failure nei cluster di VM con evento 1135 e la raffica di advisory Cisco su ASA, FTD e FMC, insieme ai 32 advisory ICS pubblicati da CISA il 14 agosto 2025, delineano un quadro di rischio elevato per infrastrutture IT e OT. Il tema centrale riguarda l’industrializzazione degli strumenti offensivi, la convergenza tra minacce IT/OT e la necessità di patch immediate e detection comportamentale su sistemi misti. La combinazione di CrossC2, vulnerabilità di rete Cisco e instabilità di piattaforma Windows crea una superficie d’attacco ampia e dinamica che impone un’azione correttiva rapida e coordinata.

CrossC2: dal pentesting all’arsenale APT

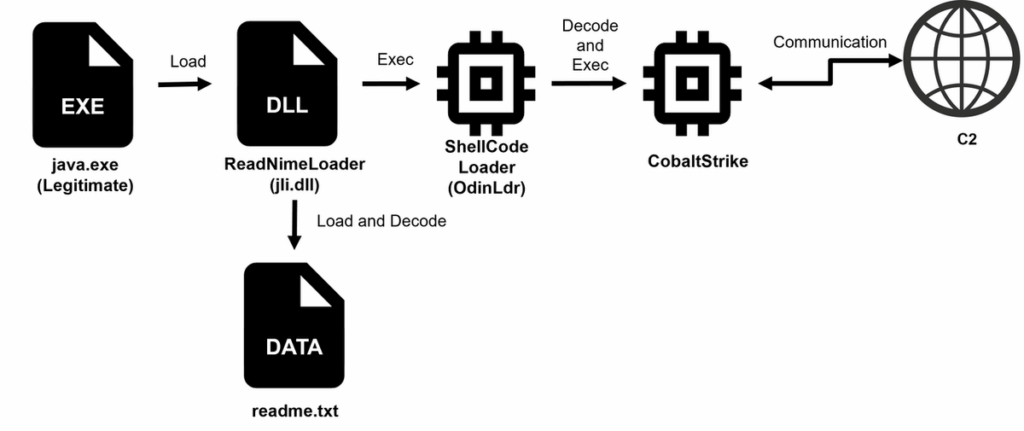

La ricerca di Trend Micro inquadra CrossC2 come estensione che porta il paradigma dei beacon di Cobalt Strike su ambienti non Windows. Il modulo genera payload compatibili con Linux, macOS e FreeBSD, colmando una storica asimmetria che confinava Cobalt Strike al mondo Windows. Questo salto cross-platform amplifica la capacità degli attaccanti di mantenere persistenza e comando e controllo nelle infrastrutture eterogenee tipiche delle grandi imprese.

Secondo le evidenze riportate, attori cinesi ne sfruttano l’ecosistema almeno dal 2019, allineandosi a tattiche osservate in gruppi come APT41; CrossC2 viene impiegato per beaconizzare host non Windows, eseguire comandi, esfiltrare dati e mimetizzare il traffico verso server C2. Il tool riduce la barriera d’ingresso, consentendo anche ad attori meno esperti di orchestrare attacchi multi-piattaforma con plugin e moduli custom.

Beacon e C2 cross-platform

La componente di beacon compilata in Go produce eseguibili facilmente portabili. I beacon dormienti restano in ascolto e si attivano su trigger remoti, instaurando canali cifrati verso il server C2. La capacità di emulare traffico legittimo si riverbera in bassi tassi di rilevazione sui controlli di rete che si basano su firme statiche. CrossC2 sfrutta pattern temporali irregolari e jitter per offuscare le soglie anomale, mentre la rotazione degli endpoint C2 rende fragile la sola reputational intelligence.

Persistenza ed evasione

Su Linux, la persistenza può passare da cron job e unità systemd, mentre su macOS le LaunchAgents rappresentano un vettore funzionale. CrossC2 integra opzioni per aggirare EDR e registro eventi, e in scenari di supply chain o living-off-the-land combina strumenti nativi a loader minimali. La catena di esecuzione viene spesso spezzata in stadi: primo impianto leggero, carico del beacon, plugin a richiesta per credential access e lateral movement.

Distribuzione, origine e diffusione

Sebbene Cobalt Strike nasca per il red teaming, la disponibilità di fork e versioni modificate in circuiti underground, unita alla facile reperibilità del progetto CrossC2, agevola l’uso criminale. Campagne osservate in Asia-Pacifico si sono estese globalmente, complice l’adozione in intrusioni supply chain e phishing mirato con exploit di CVE note per il primo accesso. CrossC2 si integra con strumenti come Mimikatz per il credential dumping, accelerando la transizione dall’initial access all’exfiltration.

Indicatori e mitigazioni operative

Trend Micro indica IOC come hash, IP C2 e stringhe uniche, utili per hunting proattivo. Sul piano difensivo, EDR con regole comportamentali, analisi DNS su domini dinamici, blocco dei pattern di beaconing e patching sistematico dei sistemi non Windows risultano cruciali. L’adozione di allowlist applicativa, la telemetria centralizzata e il rigore nelle policy di esecuzione riducono la superficie di attacco. Le organizzazioni dovrebbero eseguire audit dedicati sugli host Linux e macOS, oggi spesso meno monitorati rispetto a Windows.

Bug di Windows Server: cluster VM e evento 1135

Il bug emerso in Windows Server 2022 e 2019 ha generato failure nei cluster di VM, con evento ID 1135 nei log e interruzioni nei failover. Microsoft ha rilasciato una patch di agosto 2025 che risolve instabilità introdotte da update precedenti, con indicazione di installazione prioritaria via WSUS o Microsoft Update Catalog.

Sintomi e cause

Gli ambienti Hyper-V hanno riportato Cluster Shared Volumes offline, migrazioni non riuscite e nodi espulsi dal cluster. Il risultato è una perdita di disponibilità e degradazione di servizio per carichi critici. Microsoft ha riconosciuto la regressione, indicando un workaround temporaneo basato sulla disabilitazione di feature specifiche, in attesa del fix permanente. La varietà di configurazioni in ambienti reali ha esacerbato gli effetti, evidenziando quanto la complessità dei cluster amplifichi il rischio di fault cascading.

KB di agosto 2025 e raccomandazioni

La KB di agosto introduce correzioni a livello di servizi di cluster e chiavi di registro, migliorando la gestione degli heartbeat e la stabilità del failover. Microsoft consiglia test in staging, backup verificati e rollout accelerato in produzioni critiche. Gli strumenti diagnostici aggiornati aiutano a correlare gli eventi 1135 con i pattern di instabilità. Il ripristino della stabilità viene riportato dagli utenti dopo l’aggiornamento, con monitoraggio post-patch per assicurare che non emergano regressioni secondarie.

Implicazioni operative

La finestra di vulnerabilità operativa creata dal bug ha impattato uptime e produttività. Team IT devono rivedere i processi di change management e canary deployment per gli update di piattaforma, rafforzando i test di resilienza su scenari di failover simultanei. La combinazione di patch tempestive e verifica del piano di continuità limita l’esposizione a downtime, spesso sfruttabile dagli attori malevoli come copertura per movimenti laterali durante le finestre di manutenzione.

Advisory Cisco: ASA, FTD, FMC sotto pressione

Cisco ha pubblicato advisory multipli riguardanti Secure Firewall ASA, FTD e FMC, con difetti che spaziano da DoS a injection, bypass e RCE. La varietà delle superfici coinvolte – piani VPN, NAT/DNS, Snort, web server e RADIUS – evidenzia il ruolo centrale di questi apparati come nodo di controllo tra reti interne e Internet. La priorità di patch è alta, con workaround disponibili in alcuni casi per ridurre l’esposizione. Di seguito, una sintesi strutturata con i link ufficiali mantenuti.

| Componente | Tipo | Rischio/Impatto |

|---|---|---|

| ASA/FTD | DoS DHCP | Esaurimento risorse tramite pacchetti artefatti |

| ASA/FTD/FMC | Command injection autenticata | Esecuzione comandi con privilegi elevati |

| ASA/FTD (IPsec) | DoS IKEv2 IPsec | Interruzione tunnel VPN |

| ASA/FTD | Bypass ACL | Traffico non autorizzato oltre i filtri |

| ASA | Overflow buffer web | Crash e possibile corruzione memoria |

| FMC (RADIUS) | RCE RADIUS FMC | Esecuzione codice remoto sul manager |

| FMC | Bypass auth FMC | Accesso a risorse senza autorizzazione |

| ASA/FTD (Web VPN) | DoS VPN web | Blocco accessi remoti clientless |

| ASA/FTD (SSL VPN) | DoS SSL VPN | Esaurimento sessioni cifrate |

| ASA/FTD (SSL/TLS) | DoS SSL/TLS cert | Invalidazione certificati e interruzione handshake |

| ASA/FTD (NAT/DNS) | DoS NAT DNS | Interruzione risoluzione e traduzione |

| ASA/FTD (HTTP) | DoS HTTP file | Crash su upload/download |

| FTD (Snort 3) | DoS Snort 3 | Blocco dell’ispezione IDS/IPS |

| Firepower 2100/4200 (IPv6 IPsec) | DoS IPv6 IPsec | Esaurimento risorse su tunnel |

| FMC (Web UI) | XSS FMC | Esecuzione script lato amministrazione |

| FMC (Query) | Injection XPATH FMC | Estrazione/alterazione dati |

| FMC (HTML) | Injection HTML FMC | Alterazione dell’interfaccia amministrativa |

| ASA/FTD/FMC | Injection command ASA/FTD FMC | Esecuzione arbitraria lato gestione |

| Firepower 3100/4200 (TLS 1.3) | DoS TLS 1.3 cipher | Blocchi su suite di cifratura |

| FTD (RA VPN) | Bypass geolocation RA VPN FTD | Elusione delle restrizioni geografiche |

La presenza simultanea di RCE, injection e DoS su componenti di gestione e data plane rende critico il tempo di esposizione. Le organizzazioni devono ordinare la priorità in base alla criticità del servizio (es. VPN, ispezione Snort 3, NAT/DNS) e alla posizione degli apparati nella topologia aziendale, con finestre di manutenzione ravvicinate e rollback pronti.

CISA ICS: 32 advisory e rischio OT

Il 14 agosto 2025, CISA ha pubblicato 32 advisory ICS dedicati a vendor come Rockwell, Mitsubishi e Siemens. Le vulnerabilità includono DoS, injection e overflow su componenti PLC, HMI e gateway OT. Nei settori energia e manifatturiero, la bassa tolleranza al downtime impone una strategia di mitigazione a doppio binario: segmentazione e isolamenti immediati, quindi patch e upgrade pianificati.

- ICSA-25-226-01 Siemens SIMATIC RTLS Locating Manager

- ICSA-25-226-02 Siemens COMOS

- ICSA-25-226-03 Siemens Engineering Platforms

- ICSA-25-226-04 Siemens Simcenter Femap

- ICSA-25-226-05 Siemens Wibu CodeMeter Runtime

- ICSA-25-226-06 Siemens Opcenter Quality

- ICSA-25-226-07 Siemens Third-Party Components in SINEC OS

- ICSA-25-226-08 Siemens RUGGEDCOM CROSSBOW Station Access Controller

- ICSA-25-226-09 Siemens RUGGEDCOM APE1808

- ICSA-25-226-10 Siemens SIPROTEC 5

- ICSA-25-226-11 Siemens SIMATIC S7-PLCSIM

- ICSA-25-226-12 Siemens SIPROTEC 4 and SIPROTEC 4 Compact

- ICSA-25-226-13 Siemens SIMATIC RTLS Locating Manager

- ICSA-25-226-14 Siemens RUGGEDCOM ROX II

- ICSA-25-226-15 Siemens SINEC OS

- ICSA-25-226-16 Siemens SICAM Q100/Q200

- ICSA-25-226-17 Siemens SINEC Traffic Analyzer

- ICSA-25-226-18 Siemens SIMOTION SCOUT, SIMOTION SCOUT TIA, and SINAMICS STARTER

- ICSA-25-226-19 Siemens SINUMERIK

- ICSA-25-226-20 Siemens RUGGEDCOM ROX II

- ICSA-25-226-21 Siemens BFCClient

- ICSA-25-226-22 Siemens Web Installer

- ICSA-25-226-23 Rockwell Automation FactoryTalk Viewpoint

- ICSA-25-226-24 Rockwell FactoryTalk Linx

- ICSA-25-226-25 Rockwell Automation Micro800

- ICSA-25-226-26 Rockwell Automation FLEX 5000 I/O

- ICSA-25-226-27 Rockwell Automation ArmorBlock 5000 I/O – Webserver

- ICSA-25-226-28 Rockwell Automation ControlLogix Ethernet Modules

- ICSA-25-226-29 Rockwell Automation Studio 5000 Logix Designer

- ICSA-25-226-30 Rockwell Automation FactoryTalk Action Manager

- ICSA-25-226-31 Rockwell Automation 1756-ENT2R, 1756-EN4TR, 1756-EN4T

- ICSA-25-212-01 Güralp Systems FMUS Series and MIN Series Devices (Update A)

La frammentazione dell’ecosistema OT, con versioni legacy e cicli di rilascio dilatati, richiede inventari accurati, assessment del rischio per asset e controlli compensativi come whitelisting delle comunicazioni industriali e monitoraggio del traffico OT.

Vendor e settori coinvolti

La varietà degli advisory riflette supply chain complesse: moduli di comunicazione, librerie condivise e stack IP comuni a diversi produttori alimentano vulnerabilità trasversali. La dipendenza da protocolli industriali non autenticati amplifica l’impatto potenziale di spoofing e injection. Le imprese con piattaforme miste dovrebbero mappare interdipendenze IT/OT per evitare che una patch IT inneschi anomalie in segmenti OT sensibili.

Rimedi e hardening

Oltre alle patch, segregazione di rete, firewall di cella, monitoraggio delle variabili di processo e allarmi di soglia sulle latenze dei bus industriali aiutano a individuare DoS lenti e tentativi di discovery. Playbook coordinati tra SOC IT e ingegneria OT garantiscono tempi di risposta coerenti con i vincoli di produzione.

Perché questa ondata è diversa: convergenza IT/OT e tool offensivi

L’elemento distintivo dell’attuale scenario è la convergenza di tre vettori: strumenti offensivi industrializzati (CrossC2 su sistemi non Windows), vulnerabilità di frontiera su appliance di sicurezza (Cisco ASA/FTD/FMC) e instabilità di piattaforma su Windows Server in ambienti virtualizzati. Questa tripla pressione crea finestre operative in cui gli attaccanti possono spostarsi lateralmente, escalare privilegi e mantenere presenza mentre i team affrontano patch e riavvii. La risposta deve essere simultaneamente tecnica e organizzativa, con prioritizzazione dei rischi e telemetria unificata.

Playbook di risposta: detection, priorità patch, hardening

Un playbook efficace parte dal contenimento: riduzione dell’esposizione su VPN, segmentazione temporanea e tuning degli IPS per filtrare pattern di attacco attivi. Segue la prioritizzazione delle patch: RCE e bypass di autenticazione su piani di gestione prima di DoS su servizi secondari. La verifica post-patch con test funzionali e synthetic monitoring evita regressioni. Sul fronte endpoint, rafforzare EDR comportamentali su Linux e macOS è decisivo contro CrossC2, con regole di detection su beacon irregolari, process injection e anomalie DNS. Infine, hardening di lungo periodo: principio del minimo privilegio sugli apparati, rotazione delle credenziali di gestione, inventario e baselining continui, telemetria centralizzata IT/OT.

Anatomia della command injection ASA/FTD

Il meccanismo di command injection in Cisco ASA/FTD descritto nel corpus originale sfrutta input non sanitizzati su percorsi autenticati. Un attore con credenziali valide invia payload artefatti che il software parsa senza normalizzazione né escaping adeguati. Il flusso di elaborazione mostra calcolo di offset per raggiungere gadget utili all’escalation, inizializzazione di un nonce per evitare replay e gestione dei buffer vulnerabile su input lunghi. L’injection parziale per chunk permette di aggirare controlli superficiali di lunghezza e ricomporre il comando lato server. L’assenza di sanitizzazione lungo catene di dipendenze e l’uso di librerie legacy aumentano la superficie di rischio, con variazioni di validazione tra release che introducono comportamenti non uniformi. Le contromisure tecniche includono convalida lato server con allowlist rigorosa, escaping sistematico, separazione dei contesti di esecuzione, blocco dell’accesso di gestione da reti non amministrative e telemetria in tempo reale su errori di parsing e tentativi ripetuti. In presenza di exploit attivi, la riduzione immediata della superficie di management e l’abilitazione di MFA forte sui piani amministrativi diventano priorità assoluta.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.