Hunt.io rivela il leak del codice sorgente completo di Ermac v3, un trojan bancario Android che evolve da Cerberus e incorpora elementi di Hook, con pannello React, backend Laravel, server di esfiltrazione in Golang, builder e Docker, targeting esteso a oltre 700 app tra banking, shopping e crypto, crittografia AES-CBC con nonce hardcoded, supporto per 71 lingue, C2 multipli e vulnerabilità operative come token JWT fissi, credenziali di default e registrazione aperta, scoperte a partire da una directory esposta il 6 marzo 2024 e analizzate in una pubblicazione del 14 agosto 2025, con implicazioni concrete per la sicurezza cibernetica, l’economia dei Malware-as-a-Service e le difese di istituti finanziari e utenti.

Cosa leggere

La genealogia di Ermac e l’economia MaaS

Ermac nasce come piattaforma Malware-as-a-Service che deriva dal codice leaked di Cerberus e si rafforza, verso fine 2023, con l’integrazione di componenti di Hook. La versione 3.0 individuata da Hunt.io amplia le iniezioni form per il furto di credenziali, eleva le funzioni di evasion e consolida un modello commerciale che noleggia campagna, infrastruttura e aggiornamenti agli affiliati. La flessibilità dell’architettura e il ritmo di sviluppo rendono Ermac competitivo nel mercato dei trojan bancari, con un rapporto costo/beneficio favorevole per i criminali. Il supporto per 71 lingue estende il bacino d’azione in territori eterogenei, mentre la capacità di mimare interfacce reali aumenta il tasso di successo nelle frodi. L’evoluzione continua è funzionale alla concorrenza tra malware e alla rapida adattabilità rispetto alle contromisure difensive.

Cosa rivela il leak: struttura completa e contenuti

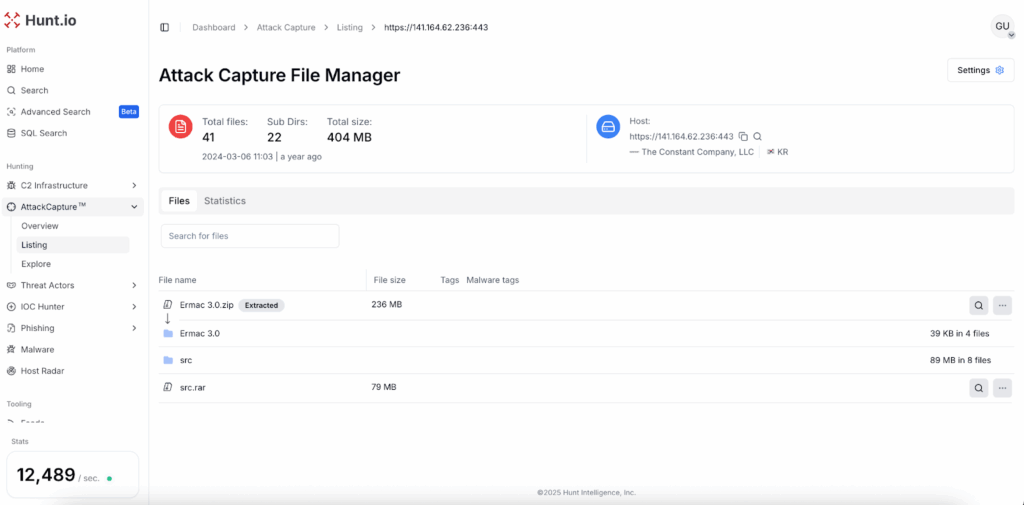

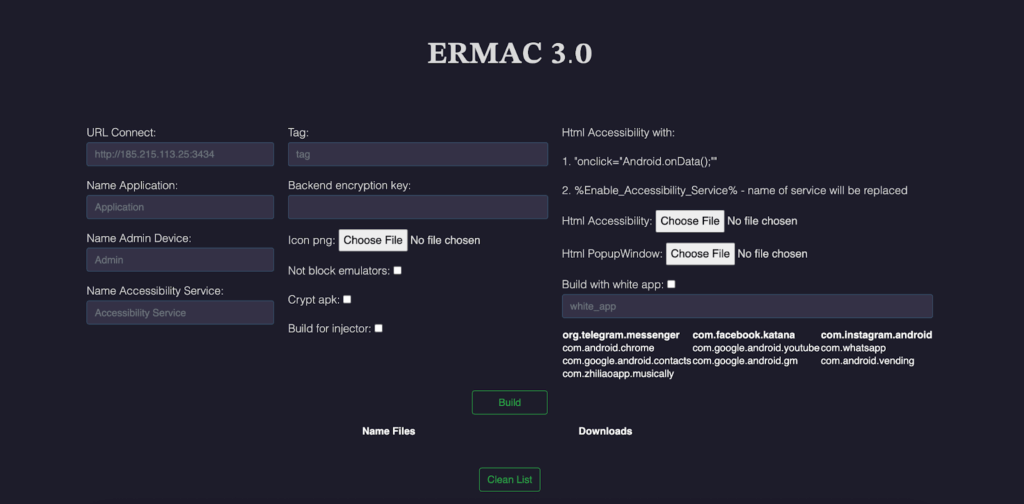

Hunt.io intercetta una directory aperta il 6 marzo 2024 sull’IP 141.164.62.236, contenente l’archivio “Ermac 3.0.zip”. L’archivio include cinque directory chiave: backend (PHP con Laravel), frontend (pannello React), golang (server di esfiltrazione), docker (file di orchestrazione/ambiente) e builder (generazione di APK con offuscamento). La pubblicazione del 14 agosto 2025 fornisce una fotografia rara di una piattaforma MaaS attiva, evidenziando processi end-to-end, dall’infezione alla gestione delle vittime, fino all’estrazione dei dati. L’apertura non intenzionale della directory e la presenza di configurazioni sensibili dimostrano come errori banali di security-by-configuration possano compromettere intere filiere criminali. Questo leak diventa così un laboratorio didattico per capire l’operatività reale di Ermac v3.

Architettura tecnica: Android, pannello e pipeline di esfiltrazione

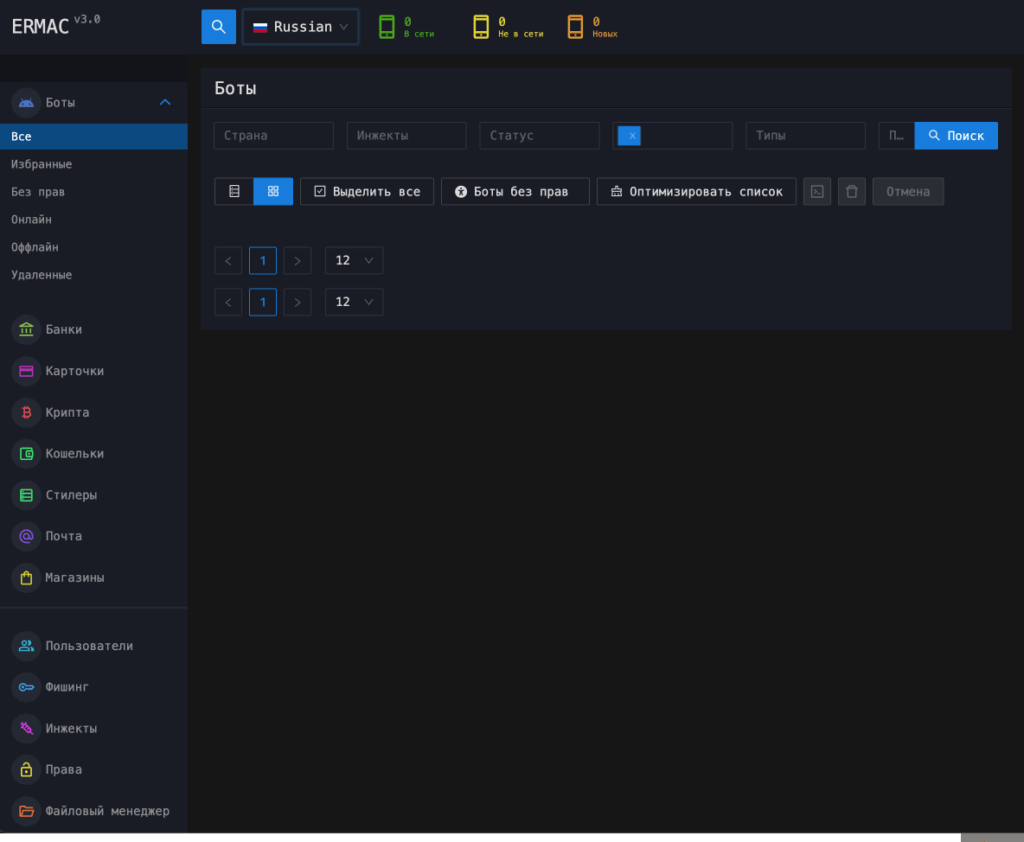

Il componente Android è sviluppato in Kotlin e richiede permessi elevati, compresi overlay e accessibility, per orchestrare iniezioni form che mimano le app legittime. Ermac gestisce callback dedicate, tra cui Android.send_log_injects, per inviare al server di esfiltrazione in Golang i dati raccolti. La persistenza viene favorita dalla terminazione di processi concorrenti, dal controllo di emulatori e dispositivi rooted, e dal riavvio con sopravvivenza post-reboot. Il pannello frontend in React consente agli operatori di gestire le vittime in tempo reale, caricare inject personalizzate, coordinare comandi e monitorare lo stato dei bot. Il backend Laravel struttura route per la creazione e gestione delle iniezioni, amministra gli utenti e interagisce con il database per catalogare dati rubati e telemetrie operative. Il server Golang funge da snodo di decrittazione e smistamento, ricevendo payload cifrati e normalizzando campi e formati verso il pannello.

Cifratura, autenticazione e difese carenti

Ermac v3 utilizza AES-CBC con PKCS5, ma impiega un nonce fisso (“0123456789abcdef”) che indebolisce il modello di sicurezza se associato a chiavi e pattern ripetuti. Gli operatori impostano chiavi personalizzate e server C2, ma il riuso di valori statici in token JWT e cookie introduce vulnerabilità prevedibili. La gestione sessioni ruota attorno a ermac_session; la documentazione di Hunt.io segnala JWT hardcoded e credenziali di default che rimangono operative in ambienti esposti. In presenza di “registrazione aperta”, il pannello diventa raggiungibile da attori esterni con scarse barriere. La combinazione di cifratura mal configurata e autenticazioni deboli crea un singolare paradosso: l’esfiltrazione è cifrata, ma l’accesso all’infrastruttura può risultare trivialmente abusabile.

Superficie d’attacco: iniezioni, overlay e accessibility

Il core offensivo di Ermac v3 resta l’iniezione form. Le interfacce emulate inducono l’utente a inserire credenziali bancarie, codici OTP e dati sensibili, mentre overlay e accessibility agevolano keylogging, auto-fill e cattura dei flussi. La capacità di caricare inject personalizzate amplia il portafoglio di target, oltre 700 applicazioni tra banking, e-commerce e wallet crypto. Il supporto per 71 lingue rende l’inganno coerente con localizzazione, valute e terminologia dell’utente. La qualità visiva delle inject e la tempistica di presentazione aumentano il tasso di conversione malevola.

Comandi e funzioni: dal furto di dati al controllo del device

Ermac supporta comandi multipli: invio di SMS con smishing, esfiltrazione contatti, acquisizione foto, raccolta log e terminazione di app concorrenti. L’invio di informazioni sul device al server consente profilazione e provisioning del bot, con dati su modello, versione, permessi, connettività e stato di root/emulazione. Questo profilo alimenta policy dinamiche lato C2, ottimizzando sequenza di inject, priorità di furto e comandi remoti. L’obiettivo è massimizzare redditività e resilienza della campagna, riducendo il rischio di rilevazione.

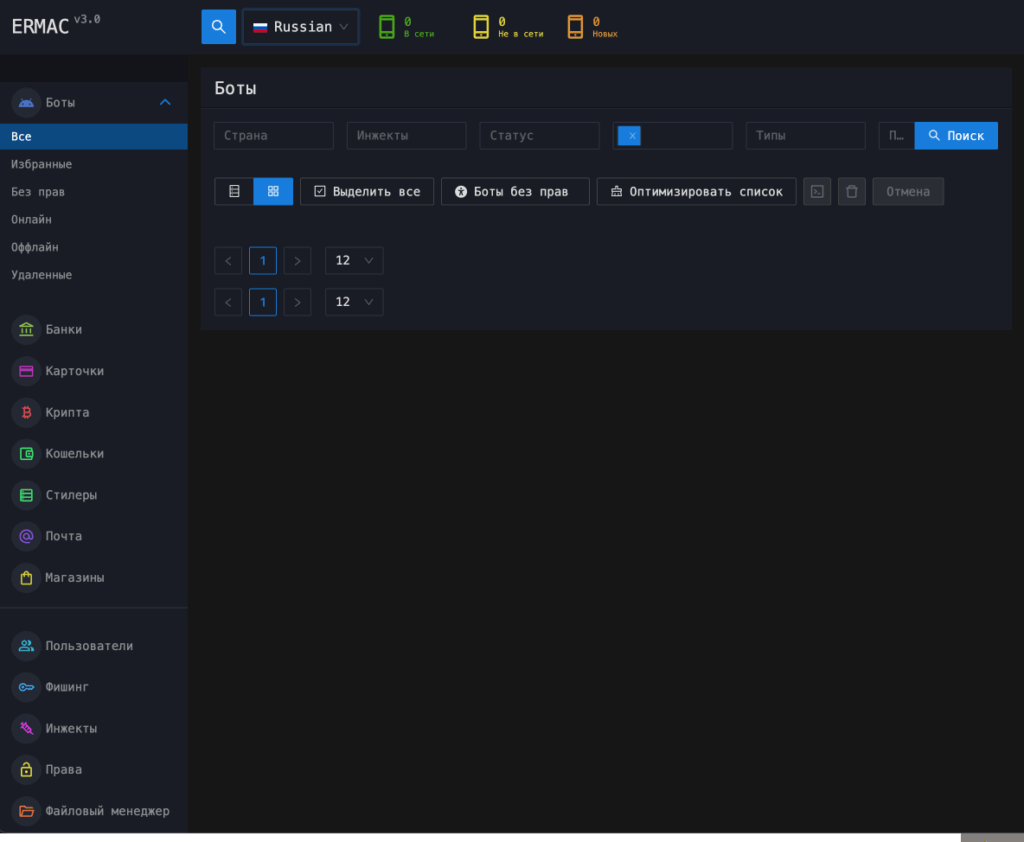

Pannello e gestione operativa: React, Laravel e Golang

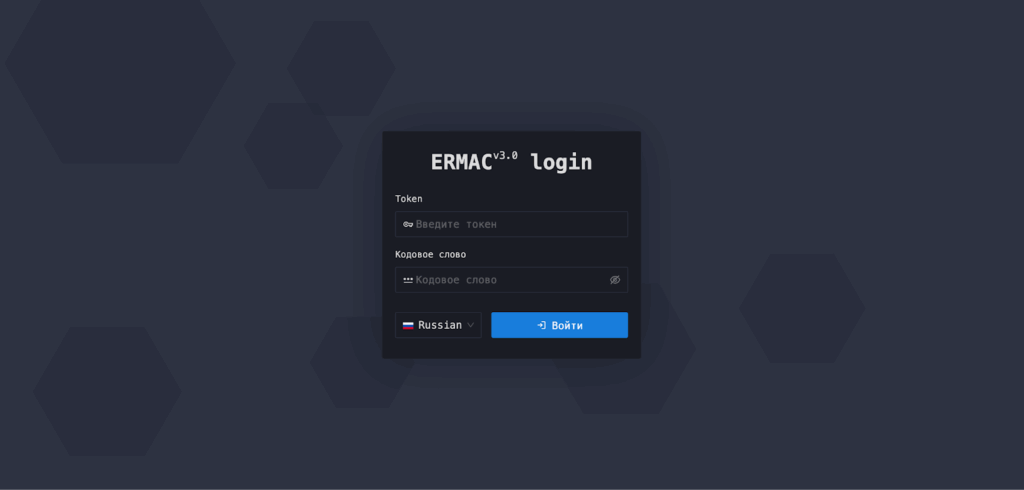

Il pannello React titolo “ERMAC 3.0 PANEL” espone login essenziale, dashboard con elenco dispositivi, stato delle inject e controlli per comandi e raccolta dati. Il backend Laravel gestisce ruoli, route per creazione inject e interfaccia verso database e C2. Il server Golang riceve payload cifrati, li processa e li consegna alla console. Questa separazione di ruoli riduce accoppiamenti rigidi e semplifica scalabilità e manutenzione. In assenza di hardening e rotazione credenziali, la stessa modularità facilita intrusioni contro il pannello.

Infrastruttura C2 e segnali di esposizione

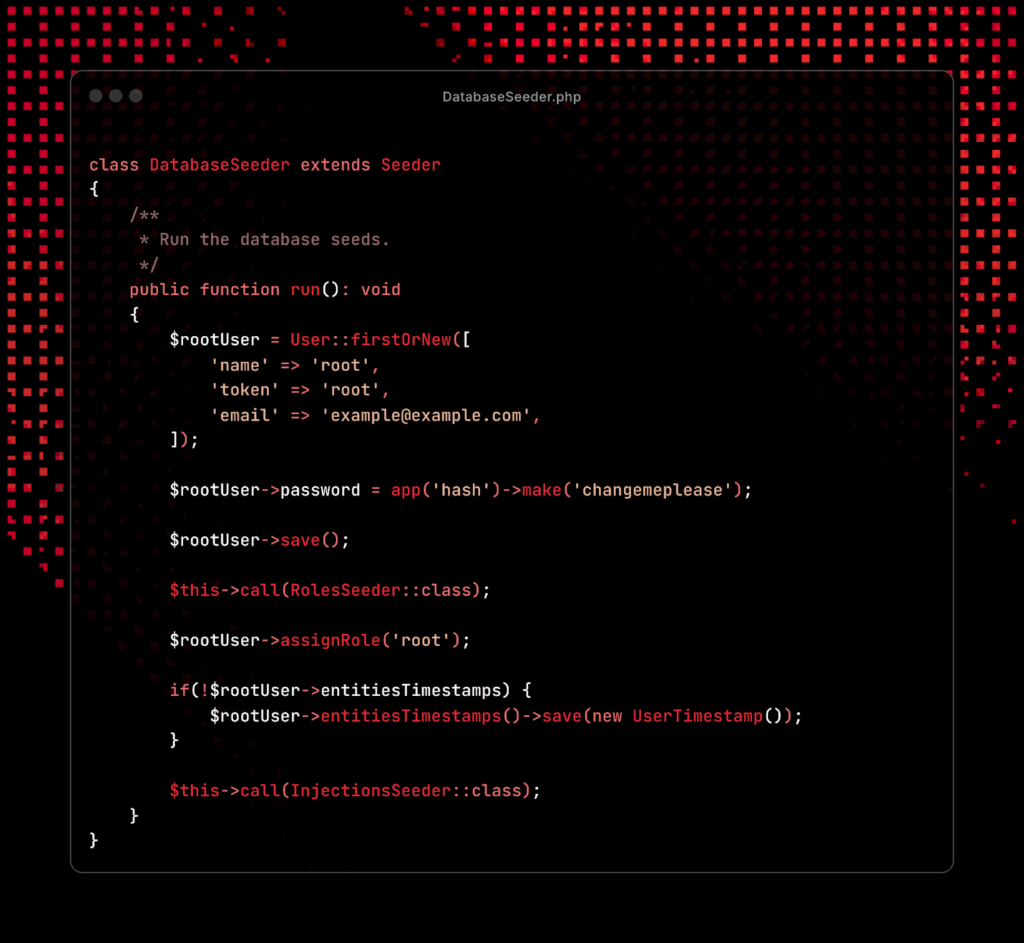

Il leak segnala anche C2 aggiuntivi: IP come 43.160.253.145 ospitano pannelli protetti da HTTP Basic Auth con header “Www-Authenticate: Basic realm=”LOGIN | ERMAC””. HuntSQL e AttackCapture emergono come strumenti chiave per individuare server con cookie caratteristici come ermac_session. La presenza di registrazioni aperte, token statici e credenziali di default come “changemeplease” evidenzia scarsa igiene operativa degli attori, fattore spesso trascurato nella retorica dell’invincibilità malware. Quando l’infrastruttura è trascurata, perfino la migliore offuscazione lato client diventa irrilevante.

Evasione e geofencing: CIS, emulatori e sandbox

Ermac v3 implementa controlli su paesi CIS e ambienti di emulazione/sandbox per ridurre rumore e limitare esposizione ai ricercatori. In caso di match, il malware può disinstallarsi o disattivarsi, minimizzando indizi forensi. Questo geofencing pratico si combina con check su root e processi di analisi. La resilienza nasce dall’unione di offuscamento (es. Obfuscapk, alterazione di classi, stringhe e manifest) e strategie anti-analisi, convergendo su un profilo stealth coerente con MaaS moderni.

Impatto su banche, e-commerce e crypto

L’impatto operativo riguarda istituti finanziari, marketplace e piattaforme crypto. Le iniezioni colpiscono fasi sensibili: login, autenticazione a più fattori, conferme di pagamento e ripristino credenziali. La precisione delle UI emulate e l’uso del canale SMS per bypass OTP espongono clienti e operatori. Il perimetro mobile resta una superficie d’attacco privilegiata, dove abuso di accessibility e overlay superano i controlli tradizionali. Le perdite finanziarie e i danni reputazionali diventano costanti di sistema nei paesi a forte adozione mobile.

Errori degli attori e lezione per i difensori

Il paradosso operativo di Ermac v3 è esemplare: architettura complessa e ben ingegnerizzata lato client; superficialità lato server, dove registrazioni aperte, JWT statici e password di default annullano la segretezza del tooling. Per i difensori, questi segnali deboli diventano indicatori forti: cookie, realm HTTP, pattern delle route Laravel, stringhe di pannello e nonce noti in flussi AES-CBC possono essere correlati per rilevare e tagliare la catena di esfiltrazione. Una postura di threat hunting proattivo sfrutta telemetrie di rete, DNS e proxy per intercettare C2 e pannelli in ambienti ibridi.

Governance della sicurezza: misure concrete e priorità

Le aziende dovrebbero rafforzare policy mobile, con monitoraggio del canale SMS, rilevazione di overlay anomali, allarmi su accessibility abusata e controllo delle app di origine sconosciuta. Gli istituti finanziari devono presidiare funnel critici con mutual TLS coerenti, challenge anti-bot mirati e telemetria comportamentale su errori di digitazione, switch di finestra e sequenze UI non plausibili. Il SOC trova valore nella caccia a indicatori infrastrutturali (es. realm, cookie, JWT), mentre i team mobile investono in hardening e rilevazione runtime dell’abuso accessibility. La formazione degli utenti resta essenziale: fari accesi su overlay, permessi invasivi e aggiornamenti solo da fonti ufficiali. Una catena difensiva così costruita riduce la finestra di sfruttamento.

Implicazioni strategiche per il mercato MaaS

Il leak modifica la dinamica competitiva tra MaaS: nuovi attori possono forkare il codice, mentre team esistenti accelerano il rebranding o la verticalizzazione su nicchie (es. crypto-only o e-commerce). La standardizzazione di moduli (React/Laravel/Golang) abbassa la barriera d’ingresso per operatori meno esperti. Per i difensori, la standardizzazione è un vantaggio: pattern ripetibili consentono regole di detection più precise e riutilizzabili. La finestra tra leak e adozione criminale diventa tempo utile per bonifiche e blacklist.

Caso Ermac v3: perché questo leak conta davvero

Questo leak mette in chiaro che l’eccellenza di un trojan non risiede solo nel codice Android, ma nella disciplina operativa dell’infrastruttura. Token statici, credenziali ovvie e pannelli raggiungibili annullano la complessità tecnica. Per le difese, contano metadati di rete, impronte applicative e telemetrie UI che tradiscono iniezioni e overlay. La lezione è semplice: investire nella base igienica riduce l’entropia dell’avversario e alza i costi del suo lavoro.

Dettagli confermati dal materiale esposto

Il backend Laravel gestisce route per creare inject, invia comandi ai bot e autentica tramite cookie ermac_session. HuntSQL individua host con questo cookie, insieme a JWT hardcoded come “h3299xK7gdARLk85rsMyawT7K4yGbxYbkKoJo8gO3lMdl9XwJCKh2tMkdCmeeSeK”. Credenziali “root” di default e registrazioni aperte aggravano l’esposizione. Il frontend React v3.0 riporta “ERMAC 3.0 PANEL” in login; server di esfiltrazione in Golang usano basic auth e funzioni per elaborare dati cifrati. Quattro server pubblici risultano identificati, insieme a pannelli all’IP 91.92.46.12. Il backdoor Android, scritto in Kotlin, conferma supporto per 71 lingue, check iniziali su CIS ed emulatori, permessi accessibility, overlay, terminazione app, provisioning device e invio al server. Il builder web impiega Obfuscapk per offuscare classi e stringhe e modificare il manifest, elevando la resistenza contro scanner tradizionali.

Implicazioni per la cybersecurity: quadro di rischio e contromisure

Il leak di Ermac v3 aumenta il rischio sistemico perché democratizza l’accesso a una piattaforma completa. Attori meno capaci possono riutilizzare moduli pronti, mentre i difensori ottengono indicatori e pattern per rilevare e interrompere le catene. La minaccia per utenti Android rimane centrale: furto di credenziali bancarie, svuotamento wallet e abusi sugli acquisti creano perdite e contenziosi. Le aziende devono investire in threat hunting proattivo, monitoraggi continui e telemetrie capaci di riconoscere anomalie prima che diventino transazioni fraudolente. L’educazione degli utenti, la segmentazione degli accessi e policy anti-sideloading complete riducono superficie e impatto.

Analisi di cifratura, sessioni e indicatori

L’uso di AES-CBC con nonce fisso consente ai difensori di profilare pattern ricorrenti nei payload, soprattutto in scenari di riuso della chiave o di sequenze prevedibili. I token JWT hardcoded e i cookie come ermac_session rappresentano ancore di correlazione tra pannello, server Golang e client Android. Stringhe di realm, titoli di pannello e route Laravel costituiscono indicatori d’infrastruttura facilmente mappabili in sonde IDS/IPS, SIEM e proxy. L’insieme di questi elementi definisce una firma di campagna che, se codificata tempestivamente, alza la soglia di rilevazione e accorcia il dwell time dell’avversario. La strategia difensiva più efficace unisce telemetria di rete, segnali UI sul device e policy mobile restrittive, in modo da rompere il ciclo operativo di Ermac v3 prima che il furto di dati si traduca in movimentazione di denaro.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.