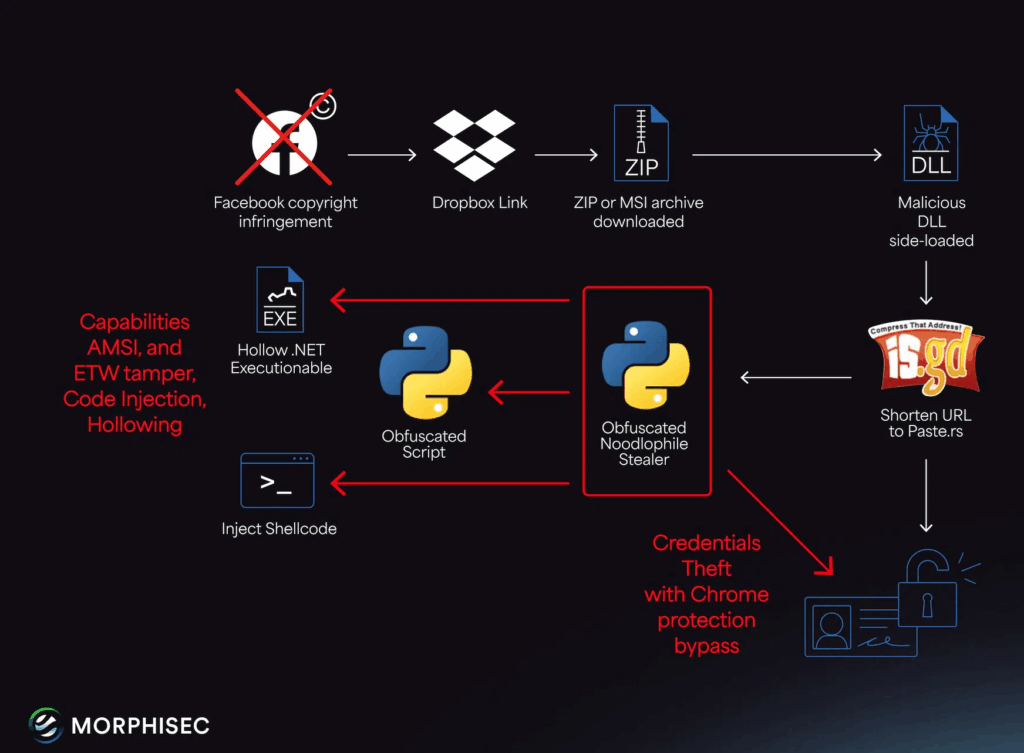

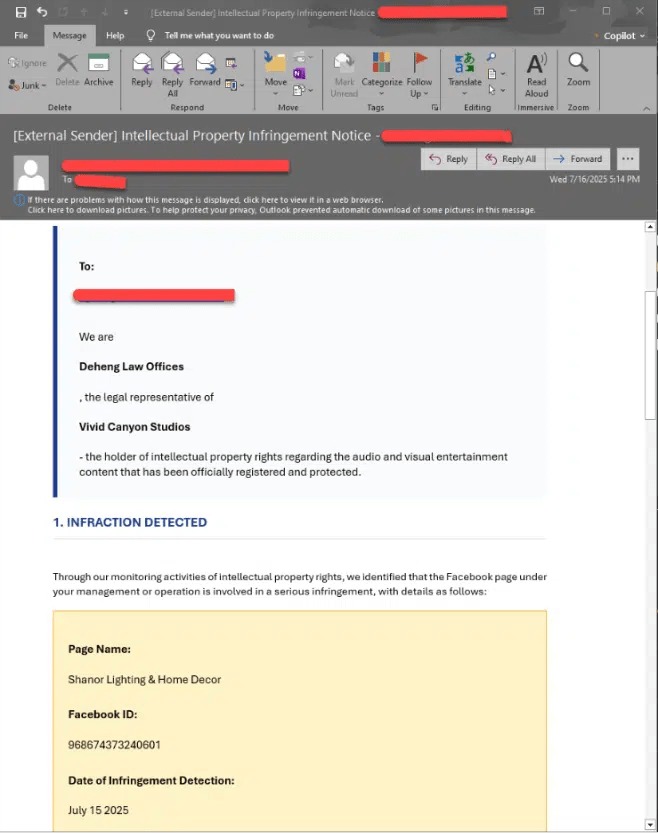

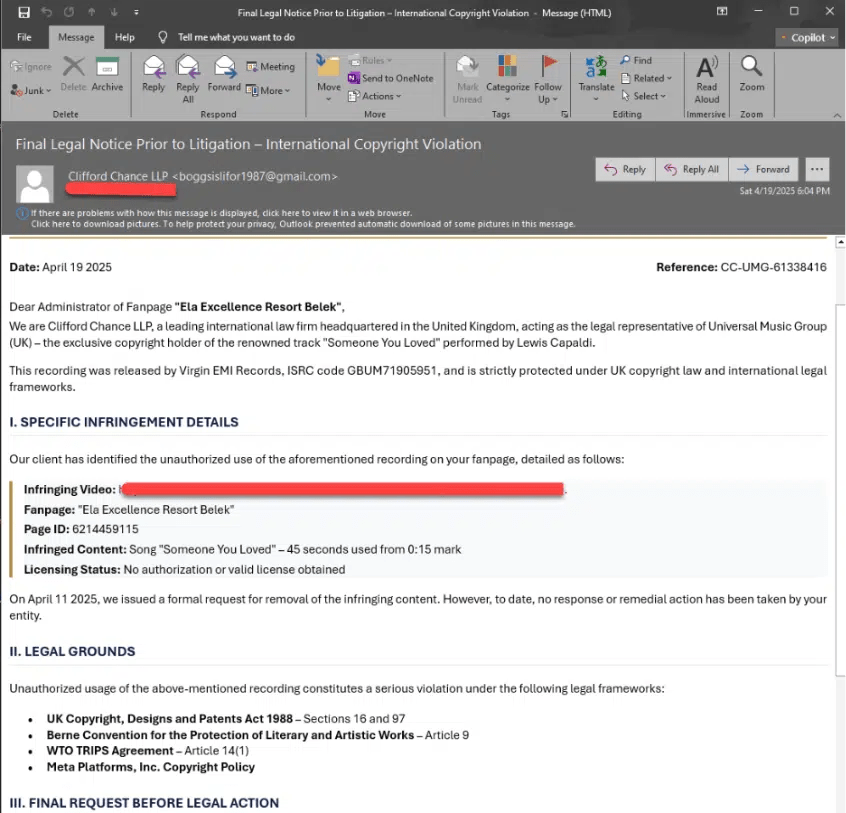

Il Noodlophile Stealer si afferma come una delle minacce emergenti più pericolose nel panorama della sicurezza informatica, distinguendosi per la capacità di sfruttare campagne di phishing copyright mirato contro imprese con una forte esposizione sui social media, in particolare su Facebook. Secondo un’analisi pubblicata da Morphisec il 18 agosto 2025, gli attaccanti hanno perfezionato tattiche di spear-phishing che simulano avvisi legali di violazione del copyright, inserendo dettagli autentici come ID di pagine Facebook e informazioni proprietarie raccolte in precedenza tramite attività di ricognizione. Questo approccio rende le email molto convincenti, spingendo dipendenti e team di comunicazione a scaricare file malevoli mascherati da prove legali. La campagna, attiva da oltre un anno, mostra un’evoluzione costante: dai falsi portali AI per la generazione video a lure multilingue creati con strumenti di intelligenza artificiale, fino a meccanismi sofisticati di delivery basati su DLL side-loading e tecniche di persistence distribuite tramite Telegram. L’obiettivo principale resta il furto di cookie di Facebook, credenziali dei browser e dati sensibili che garantiscono l’accesso non autorizzato agli account social aziendali, con impatti reputazionali e finanziari significativi.

L’evoluzione del Noodlophile Stealer

Nato come clone di campagne legate a infostealer più noti, il Noodlophile Stealer ha compiuto un salto qualitativo con l’adozione di nuove tecniche. Gli attaccanti hanno sostituito i precedenti falsi portali AI con email altamente personalizzate che includono elementi contestuali come gli ID ufficiali delle pagine Facebook aziendali. La campagna si è espansa a livello globale, colpendo Stati Uniti, Europa, Paesi baltici e area APAC, con messaggi redatti in inglese, spagnolo, polacco e lettone.

Gli analisti di Morphisec hanno rilevato l’uso crescente di AI per il crafting dei contenuti: email curate nello stile legale e localizzate linguisticamente, inviate da account Gmail per aumentare la credibilità e aggirare i filtri. A differenza di precedenti stealer come Rhadamanthys, che utilizzavano lure generici, Noodlophile combina vulnerabilità di software legittimi e delivery multistrato, introducendo placeholder nel codice che prefigurano capacità future come keylogging e screenshot.

Il lure spear-phishing basato su avvisi copyright

Il cuore della campagna è rappresentato dalle email che simulano avvisi legali di violazione copyright su Facebook. Questi messaggi non solo riproducono il tono e lo stile delle comunicazioni ufficiali, ma contengono riferimenti diretti a Page ID reali delle aziende bersaglio. L’elemento di urgenza legale è utilizzato per indurre destinatari a cliccare su link abbreviati con TinyURL o a scaricare archivi da Dropbox.

All’interno dei pacchetti ZIP si trovano file mascherati da PDF, DOCX o immagini, che in realtà contengono eseguibili e DLL malevoli. La campagna sfrutta la dipendenza strategica delle imprese dalla loro presenza social: l’idea di perdere un account ufficiale o di affrontare azioni legali spinge dipendenti e team IT a reagire in modo affrettato.

Meccanismo di delivery con DLL side-loading

Una delle innovazioni più significative del Noodlophile Stealer è l’uso del DLL side-loading attraverso software firmati ma vulnerabili, come Haihaisoft PDF Reader o tool di conversione Excel. Questo approccio consente al malware di infiltrarsi in processi considerati affidabili e di avviare esecuzioni in memoria che riducono le tracce forensi. Il delivery avviene tramite due modalità principali: il recursive stub loading, in cui uno stub minimale carica progressivamente DLL malevoli, e il chained DLL exploitation, in cui una DLL legittima con una propria vulnerabilità richiama codice infetto. Entrambe le tecniche permettono di aggirare i controlli di sicurezza, garantendo esecuzione stealth.

DLL side-loading in dettaglio

Il successo delle campagne legate a Noodlophile deriva dall’abuso del DLL side-loading. In particolare, gli attaccanti caricano DLL malevoli sfruttando processi fidati e manipolando la catena delle dipendenze (IAT). Questo permette di inserire codice ostile in flussi di esecuzione legittimi, aggirando controlli antivirus tradizionali. L’adozione di allowlisting delle DLL autorizzate, insieme a sistemi di monitoraggio dei load order, rappresenta una difesa tecnica fondamentale per individuare anomalie ed evitare l’esecuzione non autorizzata.

Staging intermedio e persistence

Il Noodlophile Stealer adotta un complesso sistema di staging per garantire evasione e persistenza. I file malevoli rinominati contengono BAT script e interpreti Python portatili che si auto-installano nella directory Startup o nel registro di Windows, con chiavi create in HKCU\Software\Microsoft\Windows\CurrentVersion\Run. Le varianti più recenti utilizzano Telegram come canale di comando e controllo (C2), estraendo URL malevoli dalle descrizioni dei gruppi. Questo rende il sistema dinamico e difficile da interrompere con azioni di takedown. Lo script iniziale scarica ulteriori payload da servizi gratuiti come paste.rs, mentre la pesante obfuscation riduce la possibilità di rilevamento.

Analisi del payload e furto dati

Il payload finale del Noodlophile Stealer concentra le sue capacità sul furto di dati browser. Attraverso query SQL mirate, estrae cookie, credenziali salvate e perfino informazioni sulle carte di credito. Supporta Chrome, Edge, Brave, Opera e Firefox, con accesso a file come cookies.sqlite e login data. In parallelo, raccoglie informazioni sul sistema (RAM, OS, utente, variabili d’ambiente), effettua una scansione degli antivirus installati e adotta persistence nei programmi di avvio automatico. I dati rubati vengono inviati ai server C2 in memoria, senza scritture su disco, complicando l’analisi forense. La presenza di placeholder nel codice indica la futura introduzione di funzionalità più aggressive come screenshot, keylogger e persino moduli di cifratura file, suggerendo una potenziale evoluzione in un ibrido tra stealer e ransomware.

Raccomandazioni di difesa

Gli esperti di Morphisec raccomandano un approccio proattivo che includa: formazione continua del personale su spear-phishing, verifica delle comunicazioni di copyright, patch dei software vulnerabili sfruttati per DLL side-loading, e monitoraggio dei cambiamenti nel registro e nelle directory di avvio. Importante anche l’implementazione di EDR avanzati e di controlli di rete che limitino l’uso improprio di Telegram come canale di comando. L’uso di indicatori di compromissione (IoC) forniti da Morphisec — tra cui hash dei file, URL di distribuzione e path di persistence — consente di migliorare le difese e ridurre i rischi. Le organizzazioni con forte presenza social sono particolarmente esposte e dovrebbero rafforzare le misure di sicurezza degli account, attivare MFA e monitorare accessi sospetti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.