Data breach e le vulnerabilità critiche continuano a rappresentare uno dei maggiori fattori di rischio per la sicurezza informatica, come dimostrano gli ultimi episodi che hanno coinvolto Workday, le reti 5G, prodotti Trend Micro, Microsoft, Mozilla e i server N-able. Dalle tecniche di social engineering che hanno colpito il gigante HR fino ai problemi strutturali nello standard 5G, passando per vulnerabilità sfruttate in ambiente enterprise e dispute legali che minacciano l’uso degli ad-blocker, il panorama cyber mostra un ecosistema interconnesso e fragile. Le organizzazioni sono chiamate a rispondere con patch rapide, rafforzamento delle policy e formazione mirata per contrastare minacce che spaziano dalle esfiltrazioni dati ai downgrade di rete.

Workday tramite social engineering

Workday ha confermato un data breach avvenuto il 6 agosto 2025, in cui attori malevoli hanno compromesso un CRM di terze parti sfruttando tecniche di social engineering. I dati esposti comprendono nomi, email e numeri telefonici di contatti aziendali, informazioni che possono alimentare ulteriori campagne di phishing e truffe mirate. Secondo gli esperti, dietro l’attacco vi è il gruppo ShinyHunters, che utilizza voice phishing per convincere dipendenti a installare applicazioni OAuth malevole e ottenere accessi persistenti ai database. Questo incidente si inserisce in una serie di attacchi simili che hanno colpito Adidas, Qantas, Dior e Chanel, e che vedono una crescente cooperazione fra gruppi come ShinyHunters, Scattered Spider e Lapsus$. Workday ha notificato i clienti colpiti, implementato misure difensive aggiuntive e raccomandato maggiore vigilanza contro email e chiamate sospette. La vicenda mette in luce la vulnerabilità dei CRM basati su cloud, sempre più centrali nelle infrastrutture aziendali ma esposti ad abusi quando la componente umana viene manipolata.

Sni5Gect: strumento per sniffing del traffico 5G

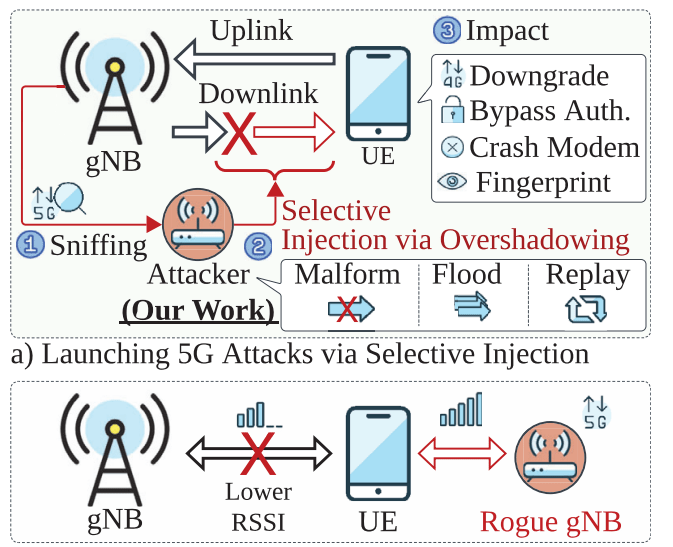

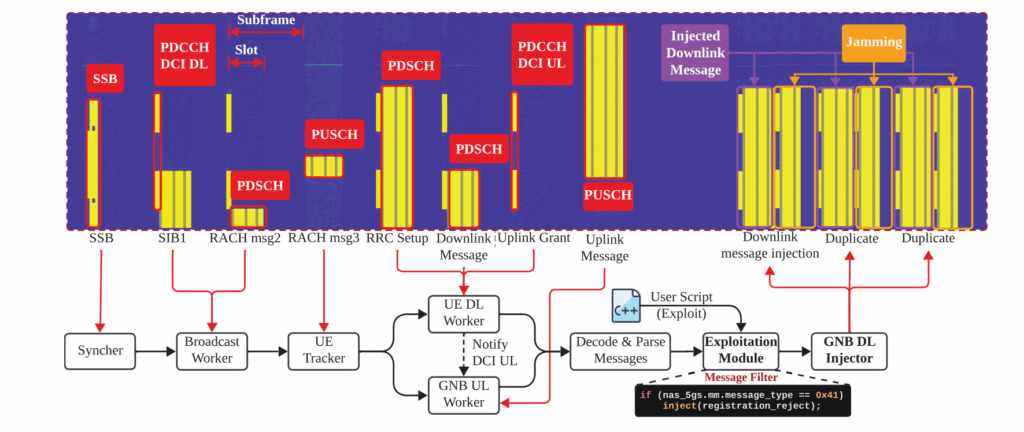

Un team della Singapore University of Technology and Design ha pubblicato Sni5Gect, un framework open source in grado di sniffare messaggi pre-autenticazione nelle reti 5G e di iniettare payload malevoli. Lo strumento, dimostrato a USENIX Security, sfrutta la fase iniziale non crittata della comunicazione tra dispositivo e stazione base, permettendo downgrade forzati da 5G a 4G, fingerprinting degli utenti e potenziali attacchi denial-of-service.

Sni5Gect funziona con hardware standard, utilizza radio software-defined e raggiunge oltre l’80% di accuratezza nello sniffing a 20 metri, con tassi di injection fino al 90%. La comunità accademica lo considera un campanello d’allarme per i difetti di progettazione nello standard 5G, mentre la GSMA ha assegnato un codice CVD per la gestione coordinata della vulnerabilità. Sebbene i dettagli più critici non siano stati divulgati per prevenire abusi, il rilascio del codice su GitHub sotto licenza GNU AGPL evidenzia la gravità del problema e la necessità di una revisione degli standard di sicurezza delle reti mobili.

Funzionamento di Sni5Gect

Il caso Sni5Gect evidenzia una debolezza intrinseca nello standard 5G, sfruttata nella fase di pre-autenticazione. Lo strumento intercetta messaggi non crittati tra gNB e dispositivi UE, permettendo l’iniezione di pacchetti malevoli. L’assenza di integrity protection consente attacchi di downgrade e denial-of-service, operabili senza credenziali utente né stazioni base malevole dedicate.

Le contromisure suggerite includono l’introduzione di crittografia anticipata nei protocolli di handshake, la definizione di scope ridotti per i messaggi iniziali e l’uso di algoritmi di rilevamento delle anomalie nei flussi uplink e downlink. L’analisi mostra come l’evoluzione delle reti di nuova generazione non possa prescindere da un rafforzamento delle misure di sicurezza fondamentali.

CISA aggiunge nuove vulnerabilità al catalogo

La CISA ha inserito la CVE-2025-54948, relativa a Trend Micro Apex One, nel catalogo delle vulnerabilità sfruttate attivamente (KEV). La falla riguarda un caso di command injection che gli attaccanti stanno utilizzando contro ambienti enterprise, con rischi significativi per le agenzie federali e le grandi organizzazioni.

CVE-2025-54948 Trend Micro Apex One OS Command Injection Vulnerability

Come previsto dalla direttiva BOD 22-01, le agenzie governative statunitensi devono applicare le patch entro termini prestabiliti, mentre le organizzazioni private sono invitate a prioritizzare le remediation. La natura di injection rende l’exploit particolarmente pericoloso, permettendo esecuzione arbitraria di comandi. L’aggiunta al KEV sottolinea la crescente urgenza di gestire le vulnerabilità conosciute, spesso sfruttate più a lungo di quanto previsto a causa di patch tardive o mancata applicazione degli aggiornamenti.

Fallimenti negli aggiornamenti di Windows 11 e Server 2025

Microsoft ha comunicato problemi negli aggiornamenti di Windows 11 24H2 e Server 2025, con fallimenti segnalati quando i file .msu vengono installati da condivisioni di rete tramite WUSA. L’errore “ERROR_BAD_PATHNAME” emerge soprattutto con pacchetti multipli, causando interruzioni nei processi di aggiornamento e lasciando potenzialmente i sistemi esposti. La società ha rilasciato un workaround che prevede il salvataggio dei file localmente prima dell’installazione, in attesa di un fix permanente. Parallelamente, ha distribuito rollback MSI per ambienti gestiti e attivato KIR (Known Issue Rollback) per dispositivi non gestiti. Questi incidenti si aggiungono a precedenti problematiche su WSUS, segnalando una fragilità ricorrente nella catena di aggiornamento che può minare la fiducia delle enterprise nei cicli di patch di Microsoft.

Disputa legale sugli ad-blocker in Germania

Un contenzioso in Germania potrebbe ridefinire il futuro degli ad-blocker. La causa tra Axel Springer e Eyeo, sviluppatore di Adblock Plus, ruota attorno all’accusa che i software di blocco pubblicitario modifichino strutture DOM e CSSOM dei siti web, interferendo con programmi protetti da copyright. La Corte federale tedesca (BGH) ha riaperto il caso, rimandandolo per un riesame e riconoscendo che la modifica dinamica del codice in memoria potrebbe costituire violazione dei diritti esclusivi. Mozilla ha avvertito che un simile precedente rischia di rendere illegali gli ad-blocker in Germania, con conseguenze non solo per la pubblicità online ma anche per estensioni dedicate a privacy e accessibilità. L’esito della disputa, che potrebbe protrarsi per anni, riflette lo scontro tra la tutela delle entrate pubblicitarie e i diritti digitali degli utenti, con potenziali effetti anche a livello europeo.

Server N-able non patchati contro flaw critiche

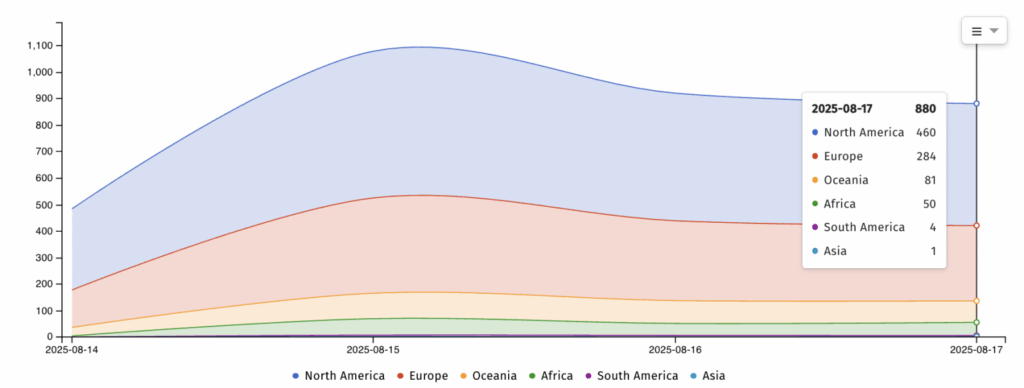

Secondo Shadowserver, oltre 800 server N-able rimangono esposti alle vulnerabilità CVE-2025-8875 e CVE-2025-8876 che colpiscono N-central, soluzione di gestione per Managed Service Provider. Le falle, rispettivamente una injection autenticata e una deserialization insicura, risultano già sfruttate in attacchi reali.

CISA ha incluso entrambe nel KEV Catalog e ordinato alle agenzie federali la patch entro il 20 agosto. N-able ha confermato exploit attivi negli ambienti on-premises e ha rilasciato la versione corretta 2025.3.1, invitando tutti i clienti ad aggiornare immediatamente. Tuttavia, Shodan continua a mostrare oltre 2.000 istanze esposte online, indicando una superficie d’attacco ampia che potrebbe essere sfruttata da gruppi criminali con conseguenze su larga scala per i provider MSP.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.