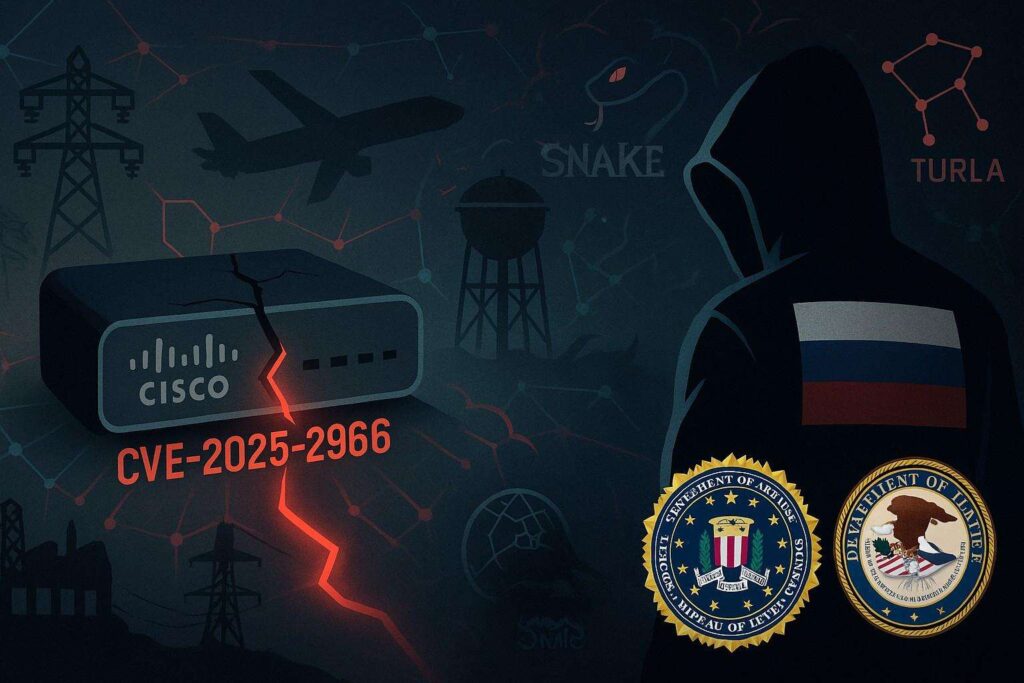

Gli hacker russi stanno sfruttando vulnerabilità nei prodotti Cisco per colpire infrastrutture critiche globali, mentre nuove incriminazioni negli Stati Uniti rivelano campagne storiche di spionaggio cibernetico condotte da dipendenti governativi russi. L’FBI ha confermato che attori affiliati all’intelligence russa utilizzano la falla CVE-2025-2966, una command injection nei sistemi Cisco ASA e FTD, per ottenere accessi remoti, installare backdoor e rubare dati in settori strategici come energia, aviazione, difesa e risorse idriche. Parallelamente, il Dipartimento di Giustizia ha incriminato tre ufficiali dell’FSB e un dipendente del Ministero della Difesa russo per due campagne storiche, note come Snake e Turla, che hanno compromesso centinaia di organizzazioni tra il 2012 e il 2018. Questi sviluppi confermano la persistenza delle minacce cibernetiche russe e l’urgenza di rafforzare le difese delle infrastrutture critiche.

Cosa leggere

Avvertimenti FBI su exploit CVE-2025-2966

Nel giugno 2025 Cisco ha rilasciato patch per la vulnerabilità CVE-2025-2966, che colpisce l’interfaccia web dei firewall ASA e FTD. L’FBI ha avvertito che hacker russi legati al Servizio di Intelligence Estero (SVR) hanno iniziato a sfruttarla subito dopo la disclosure, combinandola con credenziali rubate per ottenere accessi remoti. Gli attaccanti hanno così installato backdoor persistenti e condotto attività di esfiltrazione di dati sensibili. L’advisory congiunto con CISA ha incluso indicatori di compromissione (IOC) come indirizzi IP e hash di malware, invitando le organizzazioni a verificare immediatamente i propri sistemi. La falla permette command injection via input non sanitizzato, consentendo l’esecuzione di comandi con privilegi root. Le patch Cisco hanno introdotto una validazione più rigorosa dei parametri e controlli di escaping. Tuttavia, molte entità critiche risultano ancora vulnerabili, rendendo urgente l’adozione di MFA, segmentazione delle reti e monitoraggio dei log per anomalie.

Incriminazioni USA contro dipendenti russi

Il Dipartimento di Giustizia USA ha reso pubbliche due incriminazioni che colpiscono quattro dipendenti governativi russi per campagne di hacking a lungo termine. Tre ufficiali dell’FSB sono accusati di cospirazione fraudolenta tra il 2016 e il 2018, mentre un dipendente del Ministero della Difesa è stato incriminato per attività condotte tra il 2012 e il 2018. Le operazioni, conosciute come Snake e Turla, hanno colpito centinaia di organizzazioni nel settore energetico, difensivo e governativo in tutto il mondo. In un caso documentato, gli hacker hanno mantenuto accesso clandestino per anni ai sistemi di un’azienda energetica statunitense, esfiltrando dati sensibili di grande valore strategico. I reati contestati includono computer fraud, wire fraud e identity theft aggravato. Sebbene l’estradizione rimanga improbabile, le incriminazioni hanno valore deterrente e rendono più complessa l’attività internazionale degli imputati.

Campagne Snake e Turla in dettaglio

Le campagne Snake e Turla dimostrano la capacità russa di condurre operazioni persistenti e altamente sofisticate. Snake, attribuita all’FSB, utilizzava una piattaforma modulare di malware in grado di rubare credenziali e installare backdoor resilienti. Turla, associata al Ministero della Difesa, faceva invece largo uso di exploit zero-day e rootkit per garantire accesso prolungato ai sistemi compromessi. Entrambe le campagne hanno avuto come obiettivo governi, aziende energetiche e infrastrutture critiche. I malware impiegati erano progettati per evadere antivirus tradizionali tramite tecniche di obfuscation avanzata e cancellazione delle tracce. Le autorità USA hanno pubblicato IOC dettagliati, inclusi hash di file malevoli e domini C2, invitando le organizzazioni a rafforzare le difese tramite network segmentation, endpoint protection e threat hunting proattivo.

Impatto su infrastrutture critiche

Gli exploit Cisco e le operazioni russe hanno un impatto diretto sulla sicurezza delle infrastrutture critiche. Le campagne attuali e passate dimostrano come le vulnerabilità non patchate e l’uso di credenziali compromesse possano tradursi in accessi non autorizzati prolungati, furto di proprietà intellettuale e rischio di disruption operativa. Settori come energia e difesa rimangono i più bersagliati, ma anche acqua e aviazione hanno registrato incidenti. L’FBI e la CISA raccomandano patch tempestivi, l’adozione di modelli zero-trust e l’implementazione di autenticazione multifattore per limitare la superficie d’attacco. La combinazione di campagne storiche come Snake e Turla con l’exploit CVE-2025-2966 mostra come gli hacker russi adattino i propri strumenti, evolvendo continuamente per sfuggire alla detection.

Vulnerabilità Cisco e alert CISA su ICS

Oltre al caso CVE-2025-2966, Cisco ha recentemente pubblicato advisory su altre vulnerabilità di alto rischio. Tra queste, CVE-2025-20345 nel Duo Authentication Proxy, che può portare a disclosure di credenziali sensibili; CVE-2025-20269 in EPNM e Prime Infrastructure, che consente path traversal e accesso a configurazioni riservate; e CVE-2025-20131 in Identity Services Engine, che permette file upload arbitrario con potenziali esecuzioni di codice. CISA ha inoltre ribadito l’importanza della gestione SBOM, rilasciando nuove linee guida e richiedendo commenti pubblici, e ha pubblicato advisory specifici su sistemi ICS di Mitsubishi Electric, Fujifilm e Siemens.

- ICSA-25-233-01 Mitsubishi Electric Corporation MELSEC iQ-F Series CPU Module

- ICSA-25-177-01 Mitsubishi Electric Air Conditioning Systems (Update A)

- ICSMA-25-233-01 FUJIFILM Healthcare Americas Synapse Mobility

- ICSA-25-231-01 Siemens Desigo CC Product Family and SENTRON Powermanager

- ICSA-25-231-02 Siemens Mendix SAML Module

- ICSA-25-217-02 Tigo Energy Cloud Connect Advanced (Update A)

- ICSA-25-219-07 EG4 Electronics EG4 Inverters (Update A)

Infine, ha aggiunto la vulnerabilità CVE-2025-43300 di Apple al proprio Known Exploited Vulnerabilities Catalog, obbligando le agenzie federali a remediation rapida. Questo mosaico di vulnerabilità evidenzia come la superficie d’attacco rimanga ampia, richiedendo attenzione costante e patch management rigoroso.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.