Il gruppo APT36, conosciuto anche come Transparent Tribe, ha lanciato una nuova campagna di cyber-spionaggio contro istituzioni governative e infrastrutture critiche indiane, sfruttando meccanismi di file autostart nei sistemi BOSS Linux. L’analisi di CYFIRMA rivela che l’operazione è attiva dal giugno 2025 e rappresenta una fase evolutiva importante del gruppo pakistano, capace di spostarsi da malware per Windows a strumenti mirati all’ecosistema Linux.

Cosa leggere

Profilo dell’attore APT36

APT36 è un gruppo di minaccia con legami diretti al Pakistan, sponsorizzato a livello statale e attivo da oltre dieci anni. Dal 2016 ha intensificato le operazioni contro il governo indiano, colpendo in particolare militari, diplomatici, contractor della difesa e università. La scelta di puntare su BOSS Linux, piattaforma sviluppata in India per la pubblica amministrazione, mostra una strategia orientata a sfruttare le tecnologie locali per aumentare la probabilità di successo. L’evoluzione del gruppo, passato da attacchi rudimentali a campagne persistenti e complesse, dimostra un alto grado di maturità operativa.

Catena d’attacco

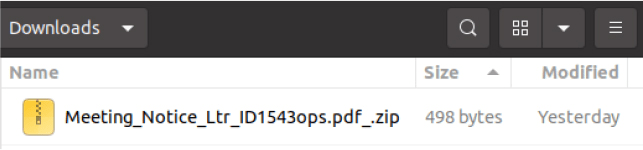

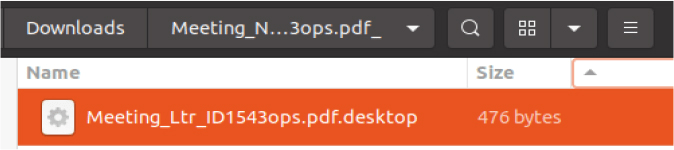

La campagna parte da email di spear-phishing che distribuiscono archivi zip camuffati da documenti ufficiali, come Meeting_Notice_Ltr_ID1543ops.pdf_.zip. All’interno, un file .desktop chiamato Meeting_Ltr_ID1543ops.pdf.desktop si presenta come un normale PDF ma in realtà contiene una riga Exec che esegue comandi bash. Questa sequenza crea un file temporaneo, scarica un payload ELF da securestore.cv, lo rende eseguibile e lo avvia. Dopo l’esecuzione, il file viene rimosso per ridurre le tracce.

Il malware assicura persistenza configurando un servizio systemd (system-update.service) e inserendo un cron job che riattiva il binario a ogni riavvio. Una volta installato, stabilisce un canale di comando e controllo (C2) con il dominio modgovindia.space (IP 45.141.58.199, porta 4000), utilizzando socket UDP non bloccanti e il sistema di gestione eventi epoll. Questo permette di ricevere istruzioni in tempo reale ed esfiltrare dati sensibili.

Analisi tecnica

Le indagini statiche condotte da CYFIRMA sul file ELF mostrano anomalie strutturali negli header, offset irregolari e sezioni senza nome, indizi chiari di tecniche di offuscamento e packing pensate per aggirare l’analisi tradizionale. L’analisi dinamica, invece, conferma la creazione di servizi persistenti, l’uso di cron job e la capacità di raccogliere informazioni di sistema, come applicazioni installate e directory sensibili, oltre a funzioni avanzate come futex per la sincronizzazione dei thread. Il comportamento del file .desktop è particolarmente insidioso: l’apertura nell’ambiente GNOME induce l’utente a credere di avviare un PDF, mentre in realtà si eseguono comandi che portano all’installazione del malware. Questa tattica di ingegneria sociale aumenta notevolmente l’efficacia della campagna.

Indicatori di compromissione

Tra gli indicatori di compromissione figurano il file Meeting_Ltr_ID1543ops.pdf.desktop, i servizi sospetti come system-update.service, i cron job in .config/systemd/systemd-update, i domini malevoli modgovindia.space e securestore.cv, l’IP 45.141.58.199 e le stringhe hardcoded nel binario ELF che rimandano al C2. L’insieme di questi segnali fornisce chiari elementi per identificare le infezioni in corso.

Mappatura MITRE ATT&CK

La campagna si allinea perfettamente al framework MITRE ATT&CK. L’accesso iniziale avviene tramite spear-phishing (T1566), l’esecuzione dei comandi attraverso script bash (T1059), la persistenza tramite la creazione o modifica di processi di sistema e l’uso di cron job (T1543 e T1053). Seguono attività di discovery delle informazioni di sistema (T1082), la gestione del comando e controllo su protocolli applicativi (T1071) e l’esfiltrazione dei dati sensibili (T1041).

Implicazioni e mitigazioni

Questa campagna conferma la capacità di APT36 di adattare rapidamente le proprie tecniche, passando da malware per Windows a soluzioni personalizzate per Linux. L’attacco contro BOSS Linux sottolinea un salto di qualità, poiché prende di mira un sistema operativo sviluppato e utilizzato in India per scopi governativi, ampliando così l’impatto dello spionaggio. Per contrastare la minaccia, CYFIRMA raccomanda di bloccare l’esecuzione automatica dei file .desktop non verificati, aggiornare regolarmente i sistemi BOSS Linux, monitorare traffico verso i domini e gli IP segnalati, adottare EDR con capacità di rilevamento comportamentale e rafforzare la formazione del personale contro tentativi di phishing mirato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.