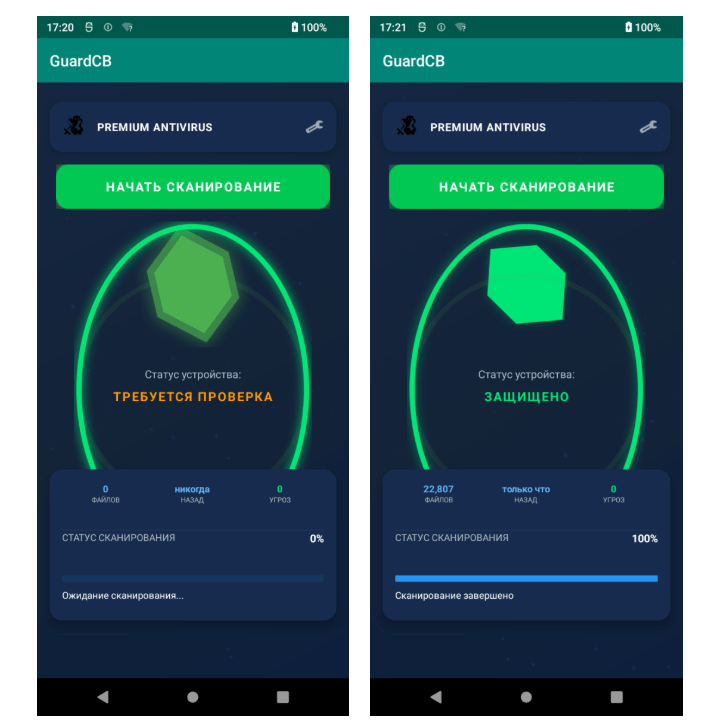

I ricercatori di Dr.Web hanno individuato un pericoloso backdoor Android, identificato come Android.Backdoor.916.origin, progettato per spiare i dipendenti di aziende russe attraverso i loro dispositivi mobili. La diffusione, iniziata a gennaio 2025, ha visto una rapida evoluzione in più varianti, tutte capaci di mascherarsi da applicazioni antivirus con nomi ingannevoli come “GuardCB” o “SECURITY_FSB”. L’icona, raffigurante lo stemma della Banca Centrale Russa su uno scudo, ha contribuito ad aumentare la credibilità agli occhi delle vittime. Una volta installato, il malware richiede permessi estesi che gli permettono di accedere a geolocalizzazione, audio, SMS, contatti, registri chiamate, file multimediali e fotocamera, funzionando come un vero e proprio keylogger e intercettando anche i contenuti di app come Telegram e WhatsApp. Secondo Dr.Web, l’obiettivo è colpire in maniera mirata il settore business russo, sfruttando un’interfaccia in lingua russa per adattarsi al contesto locale.

Distribuzione del malware

La diffusione di Android.Backdoor.916.origin avviene tramite messaggi inviati nei messenger più popolari, contenenti file APK camuffati da applicazioni di sicurezza. I criminali sfruttano la fiducia negli enti governativi e finanziari russi, presentando l’app come legata alla Banca Centrale o alle forze dell’ordine. L’utente, convinto della legittimità, procede all’installazione manuale senza passare dagli store ufficiali. Questo metodo consente campagne mirate e meno visibili rispetto a distribuzioni di massa. Dal gennaio 2025, Dr.Web ha tracciato una crescita costante delle varianti, notando un’elevata incidenza di infezioni nei settori sensibili. Il malware, infatti, adotta un approccio selettivo basato su social engineering, aumentando notevolmente il successo delle intrusioni.

Funzionalità della backdoor

Il backdoor si distingue per un set di funzionalità estremamente ampio. È in grado di eseguire comandi remoti, attivare registrazioni audio e video senza che l’utente ne sia consapevole, trasmettere in tempo reale schermate e conversazioni, rubare dati da app di messaggistica e browser, oltre a comportarsi come un keylogger avanzato capace di catturare credenziali e password. Trasmette informazioni al server C2, come SMS, contatti, registri chiamate e posizione GPS, mantenendo un controllo costante sul dispositivo compromesso. Simula persino scansioni antivirus, mostrando falsi rilevamenti con probabilità crescente nel tempo per rafforzare la messinscena di protezione.

Permessi richiesti dal malware

L’app malevola richiede una quantità anomala di autorizzazioni, che comprendono l’accesso alla geolocalizzazione, alla fotocamera, ai microfoni, ai registri chiamate, ai file multimediali e agli SMS. Sfruttando i servizi di accessibilità, intercetta testi digitati e azioni dell’utente, permettendo così il furto di credenziali da app sensibili come Gmail o Telegram. Grazie a questi permessi, il malware può inoltre garantirsi persistenza sul dispositivo, operando in background, nascondendo la propria icona e ostacolando la disinstallazione manuale.

Server di comando e controllo

Il canale di comunicazione con gli attaccanti si basa su server C2 multipli, sebbene al momento sia stato individuato un solo server attivo. La connessione viene verificata ogni minuto per garantire la disponibilità costante e le istruzioni spaziano dall’avvio di streaming audio-video all’esfiltrazione di file. Il traffico è deliberatamente contenuto e criptato per ridurre le possibilità di rilevamento. Dr.Web ha già segnalato i domini malevoli ai registrar, mentre le aziende colpite stanno implementando misure di blocco a livello firewall.

Protezione contro la rimozione

Una caratteristica chiave del backdoor è la capacità di resistere a tentativi di eliminazione. Il malware sfrutta i permessi di amministratore, nasconde la propria icona, riavvia i processi se terminati e simula app legittime nei task manager, rendendo complessa la rimozione manuale. Secondo Dr.Web, il backdoor riesce persino a sopravvivere a factory reset parziali, richiedendo strumenti dedicati per l’eliminazione completa.

Evoluzione del malware

Dal gennaio 2025, il malware ha subito rapidi aggiornamenti, passando da semplici funzioni di intercettazione a capacità avanzate di keylogging, spionaggio multimediale e resistenza alla rimozione. Ogni variante introduce perfezionamenti per l’evasione dei sistemi di sicurezza e l’incremento della persistenza, mentre i criminali informatici testano le versioni in contesti ristretti prima di ampliarne la diffusione.

Dettaglio tecnico: abuso di Accessibility Service

Uno degli aspetti tecnici più rilevanti riguarda l’uso del Accessibility Service, normalmente dedicato agli utenti con disabilità. Il malware sfrutta questa API per monitorare in tempo reale input e interazioni, catturando testi digitati, password e messaggi nelle app più diffuse. Grazie a questa tecnica, l’Android.Backdoor.916.origin ottiene accesso a quasi tutti i dati sensibili presenti sul dispositivo, rafforzando la sua efficacia come strumento di spionaggio.

Implicazioni per le aziende russe

L’impatto di questa campagna sugli ambienti aziendali è estremamente grave. Il furto di segreti industriali, dati di comunicazione riservati e informazioni strategiche compromette la sicurezza competitiva delle imprese russe. Le aziende, già sotto pressione da attacchi cyber sempre più sofisticati, devono adottare misure avanzate di difesa mobile, implementare controlli MDM e rafforzare la consapevolezza dei dipendenti per ridurre il rischio di compromissione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.