Il gruppo Warlock ransomware è emerso come una delle minacce più aggressive del 2025, sfruttando vulnerabilità in Microsoft SharePoint per condurre attacchi globali contro reti enterprise. Secondo l’analisi di Trend Micro, il ransomware ha colpito organizzazioni in Nord America, Europa, Asia e Africa, con tecniche sofisticate che combinano exploit zero-day, escalation di privilegi e tool legittimi per l’evasione dei controlli di sicurezza.

Scoperta e origini del gruppo Warlock

Warlock appare per la prima volta a giugno 2025 sul forum cybercriminale RAMP, con annunci provocatori come “Se vuoi una Lamborghini, contattami”. Il gruppo si muove rapidamente dal reclutamento all’attività operativa, dimostrando maturità tecnica e capacità di attrarre affiliati. Le sue varianti derivano dal leak del builder di LockBit 3.0 avvenuto a maggio 2025, il che ha facilitato lo sviluppo di payload personalizzati. Gli analisti hanno riscontrato forti analogie con il gruppo Black Basta, mentre campagne parallele hanno visto il coinvolgimento del cluster cinese Storm-2603, che ha utilizzato Warlock in combinazione con LockBit Black. Microsoft ha pubblicato avvisi a luglio 2025 riguardanti nuove vulnerabilità SharePoint, tra cui CVE-2025-49706 (spoofing) e CVE-2025-49704 (RCE), ma gli attacchi di Warlock erano già in corso, sfruttando CVE-2023-27532.

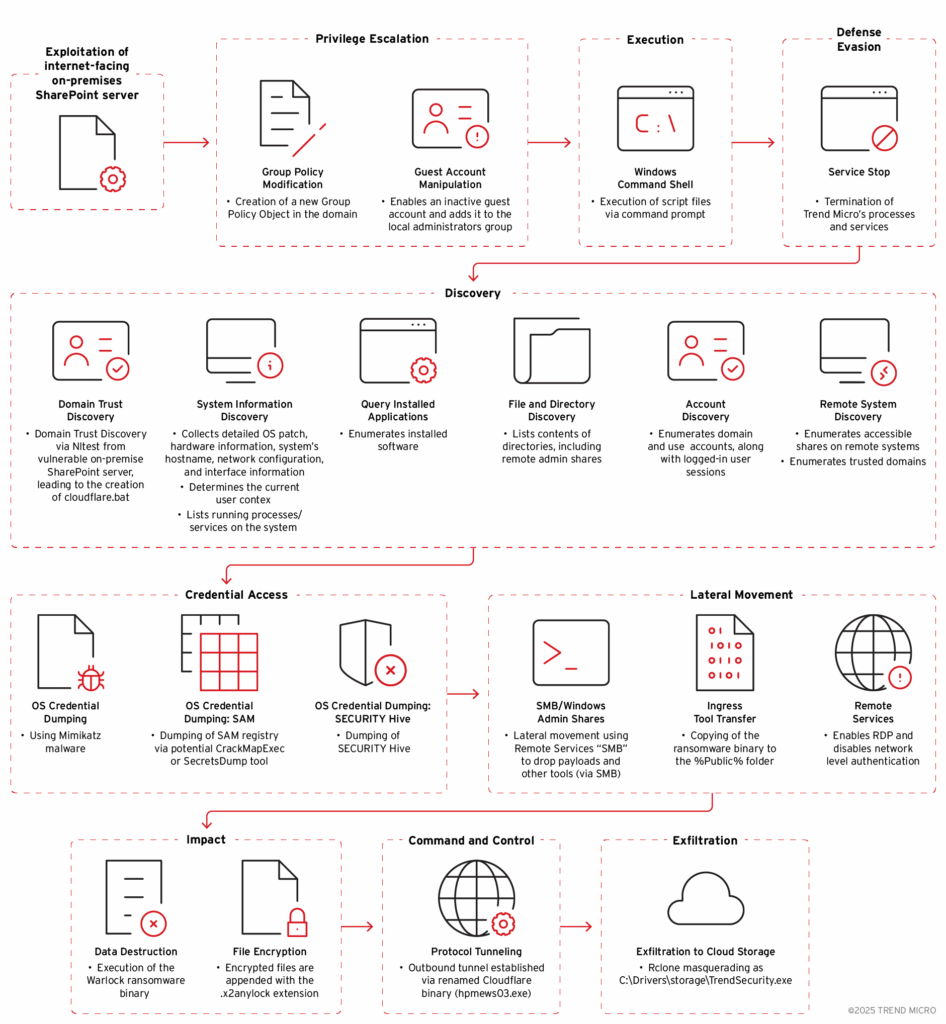

Catena di attacco e tecniche

L’attacco inizia con l’exploit di CVE-2023-27532, una falla di deserialization che permette l’upload di una web shell su SharePoint on-premises. Una volta ottenuto l’accesso iniziale, gli attaccanti creano nuovi Group Policy Object (GPO) per attivare account guest e concedere privilegi di amministratore. Per l’escalation e il movimento laterale, Warlock utilizza strumenti noti: Mimikatz per il dump delle credenziali, SMB e RDP per propagarsi, e modifiche al registro di sistema per abilitare connessioni RDP (HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections=0). Per la persistenza e l’evasione, il gruppo ricorre a DLL sideloading tramite 7Zip e al tunneling C2 con binari Cloudflare rinominati per sfuggire al rilevamento.

Il payload ransomware viene distribuito attraverso copie in cartelle pubbliche e processi automatizzati, terminando i software di sicurezza. Uno dei trojan più usati, Trojan.Win64.KILLLAV.I, è stato osservato terminare i processi di Trend Micro e disabilitare le funzioni di protezione attiva.

Esfiltrazione e crittografia

Prima della crittografia, Warlock utilizza RClone per esfiltrare grandi quantità di dati aziendali verso infrastrutture controllate dal gruppo. Una volta completata l’esfiltrazione, il ransomware procede con la cifratura dei file, elimina i punti di ripristino e lascia la nota di riscatto “How to decrypt my data.txt” in ogni directory compromessa. I dati rubati vengono successivamente messi all’asta sui leak site, come dimostrato nel caso di Colt Technology e Orange Belgium, quest’ultima vittima di un breach che ha esposto i dati di oltre 1,3 milioni di clienti, inclusi codici SIM e PUK. Questo metodo di monetizzazione, più simile a un’asta pubblica che a un classico schema di doppia estorsione, evidenzia l’originalità del gruppo.

Strumenti e comportamenti distintivi

Warlock si distingue per l’uso combinato di:

- Mimikatz per il furto di credenziali.

- RClone per la sincronizzazione e l’esfiltrazione.

- Cloudflare tunneling mascherato per C2.

- DLL sideloading con applicazioni legittime.

- Trojan KILLLAV per neutralizzare i prodotti di sicurezza.

Il gruppo fa largo uso di utility open source e software legittimi, un approccio che lo rende simile a LockBit e Black Basta, con un focus mirato sull’evasione degli EDR.

Raccomandazioni di difesa

Trend Micro e Microsoft raccomandano alle organizzazioni di:

- Applicare immediatamente le patch SharePoint, in particolare contro CVE-2023-27532 e le vulnerabilità divulgate a luglio 2025.

- Monitorare i Group Policy Object per modifiche sospette e disabilitare account guest non autorizzati.

- Bloccare attività anomale legate a RClone e al tunneling Cloudflare.

- Rafforzare la protezione degli endpoint con sistemi EDR capaci di rilevare pattern di DLL sideloading e uso improprio di utility legittime.

- Limitare l’uso di RDP e SMB, abilitandoli solo quando strettamente necessari.

Implicazioni globali

L’ascesa di Warlock conferma come i leak dei builder ransomware abbiano favorito una proliferazione incontrollata di nuovi gruppi e varianti. La capacità di sfruttare vulnerabilità enterprise critiche come quelle di SharePoint rende Warlock una minaccia prioritaria, soprattutto per aziende nei settori telecomunicazioni, infrastrutture critiche e servizi finanziari.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.