Ricercatori israeliani hanno svelato la campagna ShadowCAPTCHA, un’operazione che sfrutta pagine CAPTCHA false per infettare sistemi e rubare dati sensibili. L’attacco, attivo dal 2025, ha già colpito infrastrutture critiche in più Paesi, inclusa l’Italia. Gli attori malevoli compromettendo siti WordPress reindirizzano gli utenti verso pagine che imitano servizi come Cloudflare o Google, inducendoli a copiare comandi PowerShell o batch nelle proprie console. Questi script avviano malware persistenti con tecniche ClickFix, progettate per aggirare i sistemi di rilevamento. Parallelamente, la superficie d’attacco si amplia con strumenti open source disponibili su GitHub che abilitano lo sniffing e l’exploitation delle reti 5G NR, sfruttando la decodifica di DCI e messaggi MAC-NR. Allo stesso tempo, Citrix ha rilasciato patch per tre vulnerabilità critiche in NetScaler ADC e Gateway, già sfruttate in attacchi reali, mentre un grave breach ha colpito Salesloft, compromettendo token OAuth utilizzati per accedere a Salesforce. Tutti questi episodi evidenziano una convergenza crescente tra phishing avanzato, supply chain attacks e exploitation su larga scala.

Cosa leggere

Campagna ShadowCAPTCHA in dettaglio

Secondo la National Digital Agency israeliana, la campagna ShadowCAPTCHA è costruita su un’infrastruttura distribuita che sfrutta siti WordPress compromessi per veicolare redirect verso portali CAPTCHA fasulli. Le pagine convincono le vittime a inserire manualmente comandi nelle console di sistema, una tattica che sfrutta la fiducia in processi apparentemente legittimi. Una volta eseguiti, gli script scaricano payload in memoria, senza scrivere nulla su disco, e avviano attività di furto credenziali e dati sensibili.

Gli attacchi si adattano in base al profilo della vittima, con pagine dinamiche e varianti mirate al mobile. In queste ultime, gli utenti vengono spinti a concedere permessi invasivi che permettono di accedere a contatti e SMS, ampliando la portata delle frodi. Le comunicazioni con i server C2, localizzati in Russia, sono camuffate come traffico HTTPS ordinario. Gli attori impiegano offuscamento in Base64 e controlli anti-sandbox per resistere ad analisi automatiche.

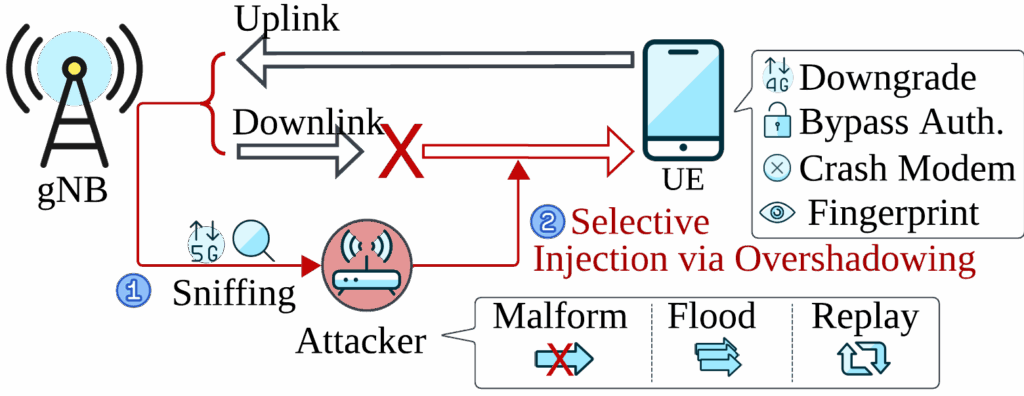

Framework 5GNR per sniffing e exploitation

Sul fronte telecomunicazioni, sviluppatori indipendenti hanno pubblicato su GitHub Sni5Gect, un framework capace di intercettare e manipolare il traffico 5G NR. Lo strumento, integrato in Wireshark, consente la cattura di messaggi DCI e MAC-NR sia in downlink che in uplink attraverso SDR come USRP. Oltre al semplice sniffing, Sni5Gect permette l’injection di payload nei flussi downlink, trasformandosi in un potenziale strumento offensivo.

Se da un lato il progetto è presentato come strumento di ricerca, dall’altro apre scenari preoccupanti: attori malevoli possono usarlo per intercettare IMSI e dati di sessione o manipolare pacchetti in tempo reale. Le reti 5G diventano così un nuovo bersaglio per campagne di sorveglianza e spionaggio industriale, con ricercatori che già segnalano fork malevoli del repository.

Vulnerabilità Citrix in NetScaler

Citrix ha pubblicato il bollettino CTX694938 annunciando patch urgenti per tre vulnerabilità critiche che affliggono NetScaler ADC e Gateway.

- CVE-2025-7775 (CVSS 9.2) consente esecuzione di codice remoto non autenticato sfruttando un memory overflow.

- CVE-2025-7776 causa comportamenti anomali e denial of service.

- CVE-2025-8424 interessa configurazioni specifiche, ma con impatti significativi.

Queste falle risultano già sfruttate in attacchi contro appliance esposte in rete. Le patch, disponibili per le versioni 13.1-51.204 e successive, vanno applicate immediatamente. Citrix raccomanda inoltre di verificare le configurazioni e, dove possibile, disabilitare le funzionalità vulnerabili.

Dettaglio tecnico: memory overflow in CVE-2025-7775

L’exploit di CVE-2025-7775 sfrutta un overflow di memoria in pacchetti malformati inviati all’appliance. Superando i buffer allocati, gli attaccanti sovrascrivono strutture dati critiche fino a iniettare shellcode eseguibile. Questo porta a una RCE non autenticata che consente accesso con privilegi root e potenziale furto di configurazioni e credenziali. Le patch di Citrix introducono controlli sui limiti dei buffer e sanitizzazione degli input per bloccare l’overflow.

Breach Salesloft e impatto su Salesforce

Dal 8 al 18 agosto 2025, Salesloft ha subito un breach che ha portato al furto di token OAuth legati all’integrazione Drift, sfruttati dal gruppo UNC6395 per accedere a istanze Salesforce di clienti enterprise. I token hanno permesso l’esfiltrazione di dati come database clienti, nomi e contatti, impattando circa 1,1 milioni di persone. Salesloft ha consigliato alle aziende di disconnettere immediatamente l’app Drift e riconnetterla per rigenerare i token. Sono stati inoltre offerti servizi di monitoraggio credito per le vittime. L’attacco evidenzia i rischi crescenti di supply chain attacks su piattaforme SaaS, con particolare impatto su settori manifatturieri e finanziari.

Implicazioni più ampie delle minacce

L’insieme di queste minacce delinea un panorama 2025 sempre più complesso: campagne globali come ShadowCAPTCHA introducono tecniche low-cost ma efficaci, framework open source come Sni5Gect trasformano strumenti di ricerca in armi potenziali, le vulnerabilità su Citrix NetScaler dimostrano la rapidità con cui le falle diventano sfruttabili e breach come quello di Salesloft rafforzano i timori sugli abusi di terze parti cloud. La convergenza di phishing avanzato, exploitation delle reti telecom e attacchi supply chain sottolinea la necessità di una difesa multilivello che integri patch tempestive, threat intelligence condivisa e formazione continua degli utenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.