La campagna Operation HanKook Phantom attribuita ad APT37 mette nel mirino ricercatori, ex funzionari e accademici sudcoreani con spear-phishing che abusa di file LNK mascherati da newsletter legittime, attiva PowerShell fileless, scarica ed esegue RokRAT in memoria e conclude con esfiltrazione furtiva su canali HTTP e cloud. L’operazione, documentata da Seqrite Labs, dimostra la continuità operativa di ScarCruft/InkySquid dal 2012, l’uso di decoy coerenti con il contesto politico coreano e una catena d’infezione a stadi multipli che ricostruisce payload da offset precisi dentro il collegamento LNK, inietta DLL via reflection, abusa di Dropbox, pCloud e Yandex.Disk per staging C2 e usa form-data per confondersi col traffico del browser. Le campagne includono una newsletter tematica (“Issue 52”) della National Intelligence Research Association e una dichiarazione di Kim Yo-jong, offrendo un lure credibile per obiettivi governativi e accademici, con persistence e spionaggio a lungo termine.

Cosa leggere

Che cos’è “Operation HanKook Phantom” e perché conta?

HanKook significa “Corea”; Phantom richiama le tecniche evasione e stealth che caratterizzano l’intera catena di compromissione. La campagna sfrutta archivi ZIP con falsi PDF e un .lnk che, all’apertura, mostra un documento di copertura e avvia in parallelo l’estrazione dei componenti malevoli, per poi orchestrare l’esecuzione in memoria del backdoor. L’obiettivo è raccolta di intelligence, con priorità su enti governativi, think tank, università e community legate a sicurezza e politica industriale. Il taglio dei contenuti e l’elevato grado di localizzazione confermano l’intento di massimizzare tasso di apertura e successo del phishing.

Profilo della minaccia: APT37, alias, storia e strumenti

APT37 è un attore statale nordcoreano noto anche come ScarCruft, InkySquid, Reaper, Group123, TEMP.Reaper e Ricochet Chollima. Il gruppo opera almeno dal 2012, focalizzato sulla Corea del Sud con estensioni a Giappone, Vietnam e Medio Oriente. Il suo arsenale include RokRAT, backdoor custom con funzioni di comando remoto, esfiltrazione, screenshot, gestione plugin e cloud C2, spesso distribuito tramite shortcut LNK, documenti manipolati e esecuzione fileless per ridurre indicatori su disco e sfuggire a EDR e AV. La tassonomia e i TTP sono allineati a MITRE ATT&CK e alle precedenti osservazioni di laboratori indipendenti.

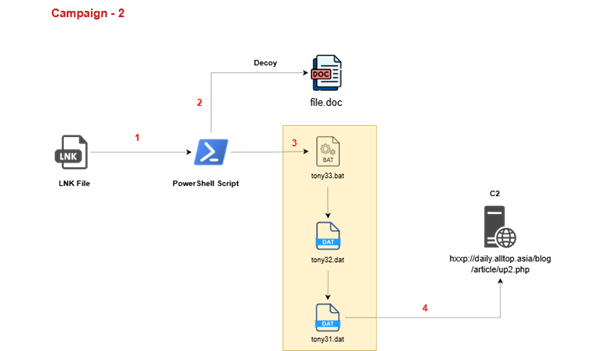

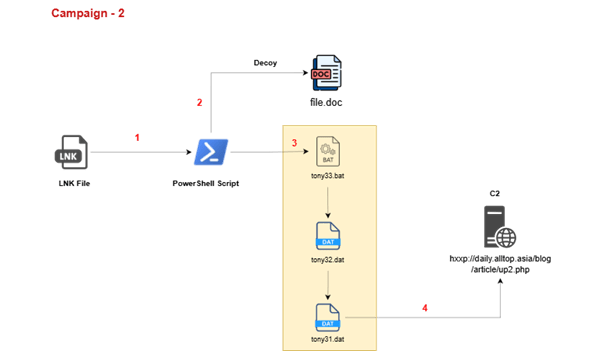

Catena di infezione: dal LNK al backdoor in memoria

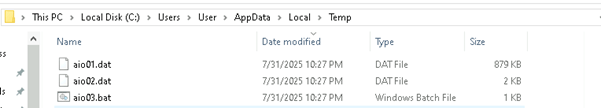

La catena fa leva su ZIP contenenti un LNK che mima un PDF. L’utente esegue il collegamento credendo di aprire il documento; il decoy viene effettivamente mostrato, mentre uno script PowerShell incorporato nel LNK legge chunk binari da offset prestabiliti, ricostruisce artefatti temporanei e avvia un loader che decifra il payload e lo inietta in memoria. Gli offset tracciati includono 0x0000102C per il PDF di copertura, 0x0007EDC1 per un loader, 0x0015A851 per stringhe/istruzioni e 0x0015AED2 per il payload finale, con file temporanei tipici come aio0.dat, aio1.dat, aio2.dat e aio1+3.b+la+t. La fase successiva usa un batch (ad esempio aio03.bat) che invoca Invoke-Command per orchestrare la reflective DLL injection, evitando ulteriore scrittura su disco.

RokRAT: funzioni, fingerprinting e cloud C2

RokRAT effettua fingerprinting dell’host (architettura, nome computer, utente, BIOS), controlla VM/sandbox, cattura schermate, scarica moduli e accetta comandi identificati da token compatti per eseguire azioni, elencare file, esfiltrare documenti e lanciare nuovi PE. Le funzioni osservate costruiscono richieste HTTP e interagiscono con servizi cloud come Dropbox, pCloud e Yandex.Disk per eludere blocco perimetro basato su reputazione. La comunicazione C2 integra decoy di navigazione, nomi di file credibili (ad esempio KB400928_doc.exe) e un uso moderato della banda, per mimetizzarsi su reti ad alto traffico.

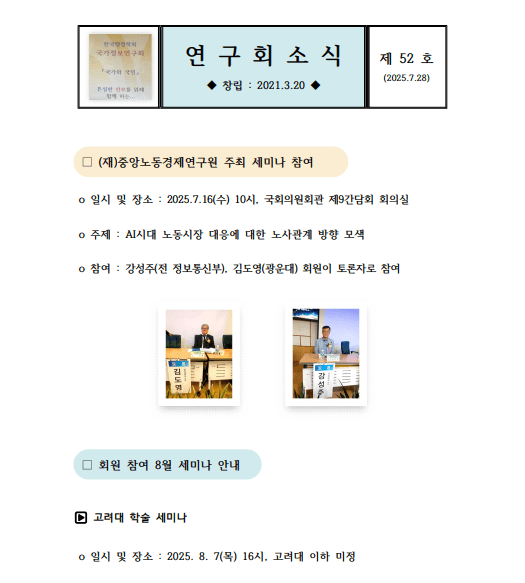

Le esche: newsletter “Issue 52” e la dichiarazione di Kim Yo-jong

La prima campagna usa la Newsletter – Issue 52 della National Intelligence Research Association come esca. La seconda ricicla una dichiarazione attribuita a Kim Yo-jong (28 luglio), pubblicata dalla KCNA, innescando un forte appeal presso il target e inducendo all’apertura dell’allegato. In entrambi i casi, l’apertura del LNK visualizza il documento e, dietro le quinte, scatena l’estrazione e l’esecuzione della catena malevola, con RokRAT che contatta endpoint specifici e scarica ulteriori payload cifrati. (Seqrite)

Tecniche fileless e OPSEC: PowerShell, XOR e reflective loading

La catena fileless decodifica un binario XOR (chiave a 1 byte, ad esempio 0x35 o 0x37 in varianti analoghe) e lo inietta con API di Windows (GlobalAlloc, VirtualProtect, CreateThread, WaitForSingleObject), oppure sfrutta shellcode che alloca memoria, copia il codice e lo esegue senza creare nuovi file. Il process hollowing o l’injection in processi attendibili riduce l’impronta e rende i beacon meno distinguibili dal rumore di fondo. La pulizia finale elimina temporanei (per esempio abs.tmp), azzera tracce ovvie e consente persistenza meno appariscente con run key o scheduled task.

Esfiltrazione: form-data che somiglia al browser

La raccolta e l’esfiltrazione sfruttano HTTP POST che mimano upload del browser con multipart/form-data, boundary stile WebKitFormBoundary e MIME camuffato (ad esempio application/pdf), così da “galleggiare” tra traffico legittimo di navigazione, condivisione e sincronizzazione. In parallelo, l’uso di API cloud elimina segnali anomali a livello di destinazioni, poiché i domini sono affidabili per definizione e spesso allowlist. La logica compone batch di file da Temp e da directory di documenti frequenti, con priorità a ufficio e ricerca.

C2, infrastruttura e domini: dal “daily.alltop.asia” al DNS dinamico

Il C2 può presentarsi come dominio apparentemente news/blog (ad esempio daily.alltop.asia) o come alias su DuckDNS, No-IP e servizi analoghi; l’uso di VPS a basso costo e di hosting con turnover rapido consente rimpiazzi in ore. La rotazione di IP e certificati e l’appoggio a cloud provider riducono l’efficacia di blocchi statici, imponendo rilevamento comportamentale e correlazioni su catena e destinazioni.

Indicatori pratici e segni sul sistema

Gli indicatori includono collegamenti LNK con dimensioni anomale, stringhe di offset ricorrenti, file temporanei con nomenclature come aio0.dat, aio1.dat, aio2.dat e nomi “compositi”, invocazioni PowerShell con -EncodedCommand, Base64, uso di System.Drawing in contesto script, mutex e run key in HKCU/HKLM. A rete, compaiono POST in form-data con boundary tipici dei browser e richieste verso API di Dropbox/pCloud/Yandex. Su DNS, la ciclicità delle risoluzioni e il rinominare frequente i sub-domini su DDNS supportano hunting proattivo.

Confronto con campagne precedenti e stato dell’arte

Il modus operandi rientra nel solco di campagne osservate tra 2023 e 2025, con LNK sovradimensionati, steganografia dei payload, RokRAT come fulcro e spinta alla fileless execution. Le varianti aggiungono contromisure anti-analisi, cambiano chiavi XOR, variano offset e nomenclature dei file, ma conservano l’impianto. Le analisi indipendenti concordano: APT37 continuerà a investire in shortcut-based delivery e steganografia per mantenere silenzio e longevità nelle reti bersaglio.

L’elemento distintivo di Operation HanKook Phantom è la ricostruzione del payload direttamente dal file LNK e la successiva esecuzione fileless. Lo script PowerShell embedded legge sezioni binarie a offset fissi dal collegamento, assembla componenti come aio0.dat/aio1.dat/aio2.dat, decifra un binario XOR e lo carica in memoria con API di Windows, talvolta eseguendo shellcode che alloca, marca eseguibile e lancia il thread. RokRAT fornisce funzioni di fingerprinting, screenshot, download/esecuzione di PE, elenco/esfiltrazione file e interfacce verso API cloud. L’esfiltrazione mascherata tramite multipart/form-data con boundary WebKit-like e MIME fuorviante (application/pdf) massimizza la copertura. La difesa deve unire telemetria di processo (PowerShell e API di memoria), network analytics su form-data e destinazioni cloud, YARA su pattern RokRAT e workflow di risposta con dump in tempo reale, revoca sessioni e caccia a persistenze leggere (run key, task). Senza comportamentale e correlazione, il solo blocco domini non basta contro un attore che riutilizza infrastrutture con turnover rapido e decoy convincenti.

Implicazioni strategiche per enti governativi e accademici

Il valore informativo sottratto a ministeri, istituti strategici e università impatta policy, negoziazioni e competizione tecnologica. La localizzazione dei lure e la selezione delle community obiettivo indicano un programma di intelligence incentrato su processi decisionali e documenti “caldi”, con temporalità che ricalca eventi e dichiarazioni politiche recenti. La sovrapposizione di TTP con il passato rafforza l’attribuzione e spinge i difensori a consolidare procedure di validazione documenti e catene di fiducia nelle comunicazioni istituzionali.

Raccomandazioni operative per la difesa

Le contromisure più efficaci si basano su controllo del contenuto e telemetria coerente. Conviene bloccare l’apertura diretta di LNK da archivi ZIP, imporre OpenFile sicuro per allegati, limitare PowerShell non amministrata con Constrained Language Mode e ASR rules, abilitare EDR in block mode, Application Control e Credential Guard. È cruciale correlare download di immagini e documenti da LIS/cloud, invocazioni PowerShell con reflection e connessioni verso API cloud non in inventario applicativo. L’analisi comportamentale su multipart/form-data e la verifica di MIME incongruenti al contenuto riducono il tasso di esfiltrazione riuscita. Training mirati sulla verifica di newsletter e dichiarazioni “sensibili”, più ciclo di takedown rapido su GitHub, archive.org e blog hosting, chiudono la finestra di opportunità agli attaccanti.

Playbook di rilevamento e risposta: cosa osservare e come agire

Un playbook efficace include query SIEM per PowerShell con -EncodedCommand, funzioni Convert.FromBase64String, Reflection.Assembly::Load, pattern di in-memory e chiamate a VirtualAlloc/VirtualProtect/CreateThread. In parallelo, UEBA deve segnalare upload form-data voluminosi con boundary tipici e User-Agent Chrome-like fuori fascia oraria. Gli analisti dovrebbero eseguire memory dump del processo host e cercare artefatti RokRAT (comandi a singolo carattere, routine di screenshot, fingerprint host), oltre a estrarre config C2 per generare blocchi e arricchire l’intelligence. Il rilievo di newsletter “Issue 52” e della dichiarazione di Kim Yo-jong in flussi email interni va trattato come indicatore a medio rischio.

Prospettive: evoluzione tattica e difese adattive

È plausibile che APT37 continui a iterare su offset, chiavi, obfuscation e naming, con più decoy agganciati all’attualità e maggiore uso di servizi cloud per exfil e staging. Sul fronte difensivo, l’adozione di ispezione TLS conforme, policy di uscita basate su allowlist applicative, segmentazione e backup immutabili limita movimenti laterali e danni. L’integrazione tra MDM, EDR e CASB migliora la visibilità sui flussi verso Dropbox/pCloud/Yandex e riduce l’uso improprio di account personali in ambienti di lavoro ibridi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.