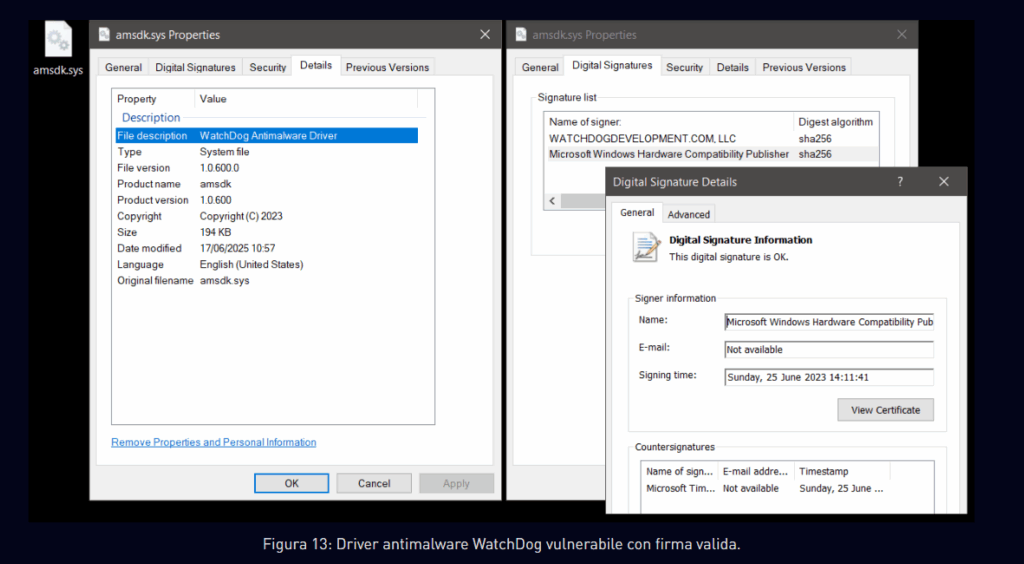

Check Point Research ha scoperto la campagna Silver Fox APT, che sfrutta driver vulnerabili per aggirare le difese EDR su Windows e distribuire il malware ValleyRAT, attivo dal maggio 2025. Il gruppo utilizza il driver amsdk.sys di WatchDog Antimalware, firmato da Microsoft ma non incluso nella blocklist, in grado di terminare processi protetti PP/PPL. La strategia prevede un approccio a doppio driver: Zemana per i sistemi legacy e WatchDog per Windows moderni. I loader all-in-one integrano funzioni anti-analisi e downloader ValleyRAT. Dopo la segnalazione, il vendor ha rilasciato la patch wamsdk.sys 1.1.100, ma gli aggressori hanno modificato un singolo byte nel timestamp per generare un nuovo hash mantenendo la firma valida.

L’infrastruttura di comando e controllo risiede su cloud pubblici in Cina, con distribuzione via archivi RAR. Le vittime si concentrano in Asia orientale e includono settori tecnologici, governativi e giornalistici. Gli esperti avvertono che questa tattica rappresenta un pericoloso precedente nell’abuso di driver firmati a livello kernel-mode.

Attribuzione a Silver Fox APT

La campagna viene attribuita a Silver Fox APT, un gruppo di origine cinese attivo dal 2024. L’uso di ValleyRAT, l’infrastruttura C2 e le tecniche di weaponizzazione dei driver firmati corrispondono a operazioni precedenti del gruppo. La victimologia e il focus sull’Asia orientale rafforzano l’attribuzione, mentre la capacità di adattarsi rapidamente alle patch testimonia un’elevata maturità operativa. Il driver amsdk.sys sfruttato da Silver Fox APT utilizza IOCTL come 0x80002048 per terminare processi protetti tramite chiamate kernel-mode. Il loader apre un handle al device e invia il PID target, forzando la terminazione anche su processi PP/PPL. Questa tecnica evidenzia i rischi legati a driver firmati ma vulnerabili, capaci di trasformarsi in strumenti di attacco sofisticati. Check Point fornisce regole di detection basate su pattern IOCTL per contrastare tali abusi.

Campagna Silver Fox APT in dettaglio

L’indagine di Check Point ha rilevato attacchi in-the-wild con loader autonomi che incorporano driver vulnerabili per terminare processi di sicurezza. Il driver amsdk.sys versione 1.0.600, firmato Microsoft, sfugge alla blocklist ed è inizialmente ignorato dalla community LOLDrivers. Gli aggressori lo combinano con Zemana ZAM.exe su Windows legacy, mentre WatchDog viene utilizzato su Windows 10/11. I loader mostrano funzioni anti-VM e persistenza: verificano hypervisor, controllano ISP tramite ip-api.com e terminano l’esecuzione se rilevano ambienti Microsoft o Google. La persistenza viene gestita tramite cartelle dedicate e servizi denominati Termaintor e Amsdk_Service, garantendo il caricamento a ogni riavvio.

Evoluzione post-segnalazione

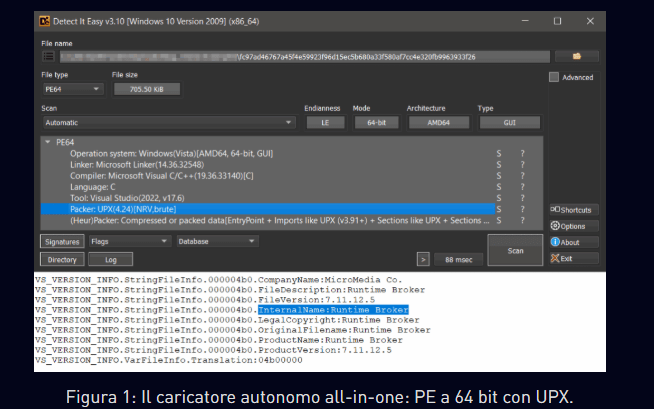

Dopo la segnalazione a Microsoft e WatchDog, viene pubblicata la patch wamsdk.sys 1.1.100, che applica DACL più restrittivi e FILE_DEVICE_SECURE_OPEN. Tuttavia, la capacità di terminare processi protetti resta intatta. Gli attaccanti reagiscono alterando un campo timestamp RFC 3161, non autenticato, che cambia l’hash senza invalidare la firma Microsoft. Questo consente al driver modificato di caricarsi comunque, eludendo i blocchi basati su hash. I sample osservati da Check Point nel giugno 2025 presentano timestamp del 3 giugno e loader compressi con UPX, contenenti nomi interni camuffati come Runtime Broker e controlli anti-debug tramite EnumWindows.

Struttura loader all-in-one

Il loader funge da orchestratore unico: integra funzioni anti-analisi, decodifica i driver vulnerabili al volo e sfrutta IOCTL specifici per terminare 192 processi di sicurezza elencati in un array codificato in Base64. Le chiamate DeviceIoControl utilizzano codici come 0x80002010 per la registrazione e 0x80002048 per la terminazione forzata, bypassando le protezioni PPL. Il driver viene caricato tramite NtLoadDriver e gestito con handle debolmente protetti a causa dell’assenza di FILE_DEVICE_SECURE_OPEN.

Downloader ValleyRAT incorporato

Il payload finale decodifica una DLL compressa UPX, denominata 上线模块.dll, iniettata in svchost.exe. La configurazione hardcoded inverte gli indirizzi IP, come l’esempio 156.234.58.194:52110, cifrati con XOR (chiave 363636003797e4383a36). ValleyRAT viene caricato come 登录模块.dll, offrendo accesso remoto, esfiltrazione dati e funzioni di backdoor. Il malware integra ulteriori controlli anti-analisi basati su titoli delle finestre e ritardi temporali per eludere sandbox e strumenti di monitoraggio.

Infrastruttura e vittimologia

I server C2 risiedono in Cina e sfruttano provider cloud pubblici. La distribuzione avviene tramite archivi RAR contenenti eseguibili o DLL sfruttati con sideloading da applicazioni legittime. Le vittime sono localizzate principalmente in Asia orientale, con focus su Cina, Taiwan e Corea del Sud, ma sono emersi anche casi in Europa e Stati Uniti. I settori più colpiti includono tecnologia, governi e media, con evidenze di targeting verso giornalisti e ricercatori.

Mitigazioni e raccomandazioni

Check Point raccomanda l’abilitazione della Microsoft Vulnerable Driver Blocklist, audit regolari dei driver installati e monitoraggio degli IOCTL sospetti. Le organizzazioni dovrebbero rimuovere componenti legacy vulnerabili, applicare regole YARA e sfruttare IOC pubblicati (hash, IP, domini) per identificare tentativi di intrusione. La difesa deve basarsi su EDR capaci di rilevare anomalie comportamentali e non solo su firme statiche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.