I ricercatori di Bitdefender Labs hanno individuato una nuova campagna di malvertising veicolata su Meta che ha esteso il raggio d’azione a Android, diffondendo un crypto-stealing malware evoluto basato su Brokewell. Gli attaccanti sfruttano inserzioni fraudolente che imitano TradingView Premium, reindirizzando gli utenti verso domini clonati come new-tw-view.online. Da qui, viene distribuito un APK malevolo rilevato come Android.Trojan.Dropper.AVV, che scarica un payload packed (MD5: 58d6ff96c4ca734cd7dfacc235e105bd) dal dominio tradiwiw.online. L’infezione trasforma lo smartphone in uno spyware/RAT capace di rubare wallet crypto, bypassare l’autenticazione a due fattori e consentire takeover degli account. Attiva dal 22 luglio 2025, la campagna ha raggiunto decine di migliaia di utenti in Europa entro un mese, utilizzando offuscazione avanzata, DEX criptati e connessioni a server C2 via Tor e WebSocket.

Espansione della campagna su Android

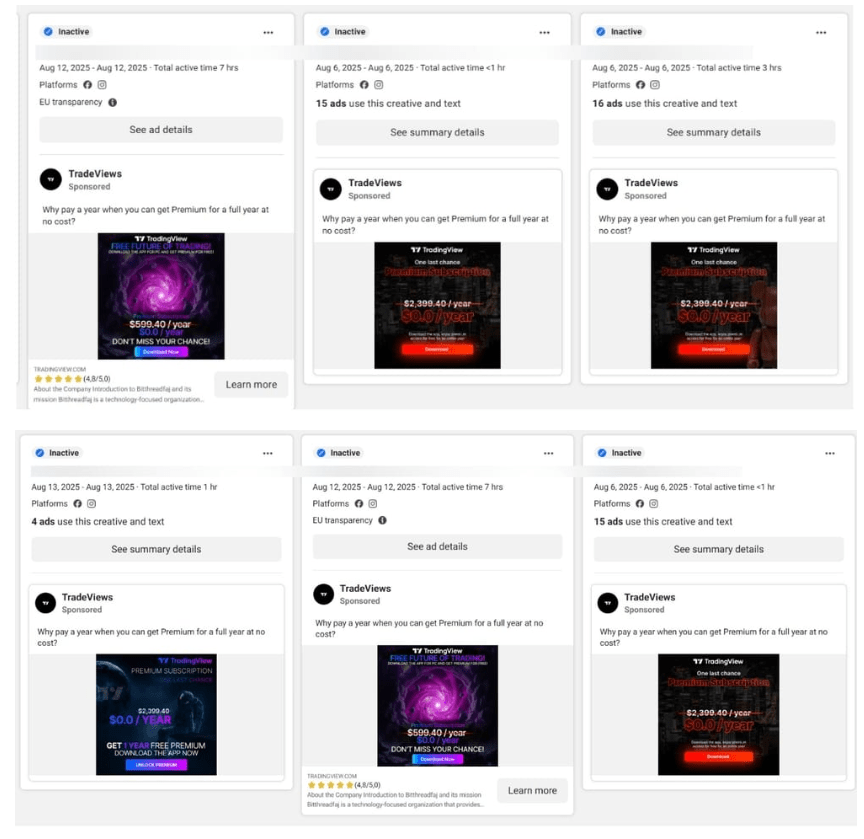

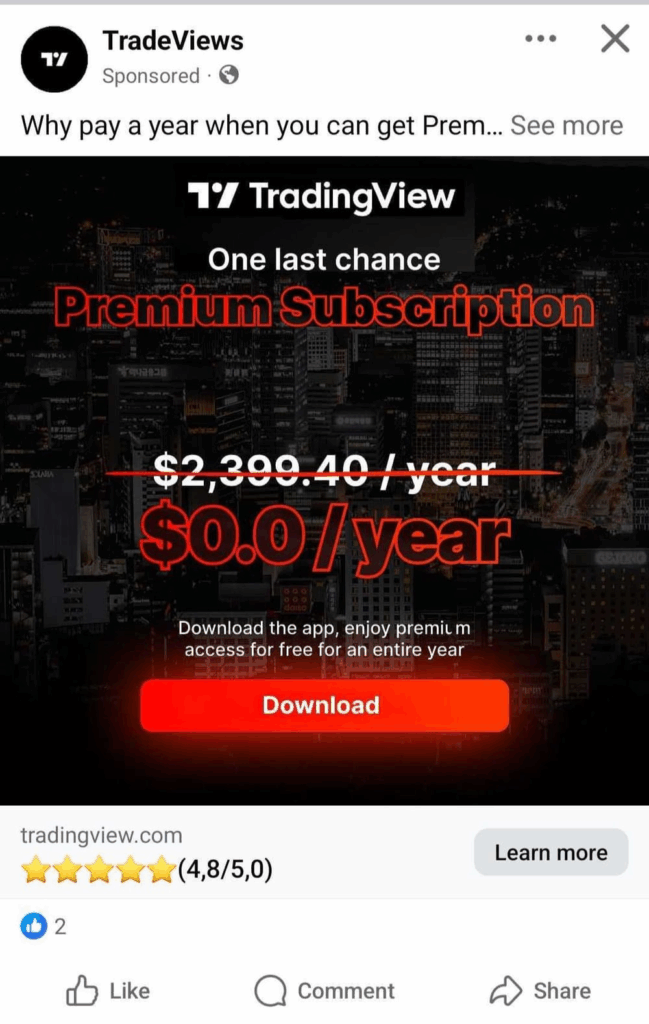

La campagna, inizialmente circoscritta a sistemi Windows, si è evoluta verso mobile per intercettare l’uso crescente di wallet e app finanziarie su smartphone. Gli annunci fraudolenti su Facebook e Instagram, spesso localizzati in lingue come vietnamita, turco, spagnolo o francese, attirano utenti con promesse di accesso gratuito a TradingView Premium. Una volta cliccati, gli utenti Android vengono reindirizzati a siti fasulli che propongono l’installazione di un falso aggiornamento APK. Se invece il target è un desktop, la pagina restituisce contenuti innocui per evitare sospetti. Bitdefender evidenzia come gli attaccanti abbiano adottato questa strategia multi-piattaforma per ampliare il numero di vittime, in particolare nel settore crypto.

Catena di infezione su Android

Il flusso dell’infezione inizia con un dropper APK che richiede privilegi estesi di accessibility service, mascherandosi da aggiornamento legittimo. Una volta ottenuti, il dropper si autodisinstalla e rilascia un secondo APK packed, rilevato come Android.Trojan.Banker.AVM. Questo file malevolo contiene un DEX criptato e un JSON di configurazione con istruzioni per overlay di login fasulli su app reali (es. YouTube, Venmo, MetaMask, Phantom). L’esecuzione del codice avviene tramite librerie native e tecniche di reflection, che caricano dinamicamente i componenti nascosti. Una volta attivo, il malware stabilisce un canale C2 tramite Tor e WebSocket, consentendo agli attaccanti di inviare comandi remoti come intercettazione SMS, attivazione di microfono e fotocamera, registrazione dello schermo, keylogging e addirittura self-destruct.

Tecniche di offuscamento e capacità del malware

Bitdefender sottolinea che il malware impiega obfuscazione multilivello con librerie native che decriptano runtime il codice malevolo. Questa tecnica rende difficile il rilevamento statico. Le capacità identificate includono:

- Furto di criptovalute, con scansione di indirizzi e intercettazione di transazioni da wallet come MetaMask e Phantom, sottraendo BTC, ETH e USDT.

- Bypass 2FA, tramite scraping dei codici da Google Authenticator.

- Overlay fraudolenti, che mostrano schermate di login fasulle per carpire credenziali bancarie e crypto.

- Sorveglianza completa: registrazione dello schermo, keylogging, attivazione di fotocamera e microfono, tracciamento della geolocalizzazione.

- Account takeover e hijacking SMS per intercettare messaggi bancari e OTP.

Varianti e indicatori di compromissione

Bitdefender ha catalogato più varianti:

- Android: Android.Trojan.Dropper.AVV e Android.Trojan.Banker.AVM

- Windows: Generic.MSIL.WMITask (MSI dropper) e Generic.JS.WMITask (script front-end)

Gli IoC includono l’hash SHA-256 39669a3663829b380c7a776857021ac8a325cf6c0f709dd502f5f0a0945da953 e i domini new-tw-view.online e tradiwiw.online.

Target e geografie colpite

Il malware ha una portata globale, con vittime concentrate in Europa, ma ads localizzate anche per America Latina, Asia-Pacifico e Medio Oriente. Tra le app sfruttate figurano Lemon.me, Exness, Orbix e Blackbull. La campagna punta principalmente a utenti interessati a strumenti di trading e investimenti, sfruttando l’alta fiducia nelle ads su piattaforme social.

Raccomandazioni di difesa

Bitdefender consiglia di disabilitare installazioni da fonti sconosciute, scaricare app solo dal Google Play Store, verificare sempre l’autenticità delle ads e mantenere aggiornati OS e applicazioni. L’uso di antivirus mobile aggiornati e la vigilanza sui permessi concessi alle app restano essenziali. L’APK dropper (MD5: 788cb1965585f5d7b11a0ca35d3346cc) decripta e rilascia il payload (MD5: 58d6ff96c4ca734cd7dfacc235e105bd) attraverso librerie native che forniscono la chiave di cifratura. Il malware carica il DEX tramite reflection, applica overlay fraudolenti configurati dal file JSON e stabilisce connessioni persistenti ai server C2 via Tor. Le sue capacità lo rendono un ibrido tra spyware e banker RAT, in grado di compromettere completamente l’ambiente mobile e prendere controllo del dispositivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.