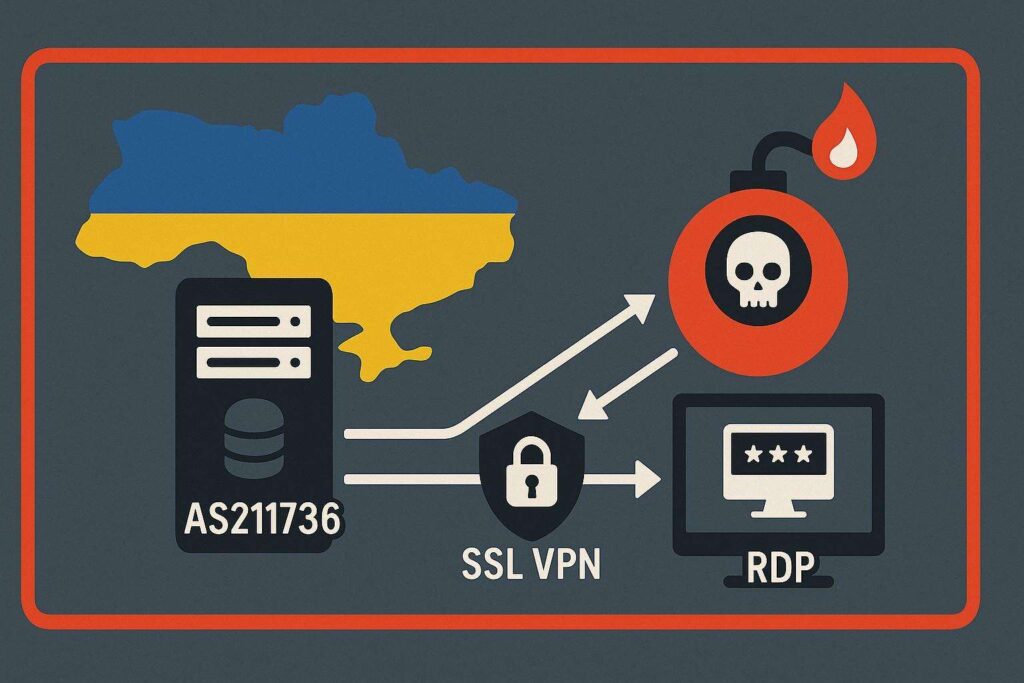

La rete ucraina FDN3 (AS211736) è stata identificata come centro nevralgico di una campagna massiccia di attacchi brute-force e password spraying contro dispositivi SSL VPN e RDP, attiva tra giugno e luglio 2025. L’analisi condotta da Intrinsec rivela una rete di autonomous system coordinati che scambiano prefix IPv4 per aggirare i blocchi e sostenere attività criminali. Con oltre 1,3 milioni di tentativi di login in soli tre giorni, la campagna rappresenta una minaccia persistente alle infrastrutture critiche globali, aprendo la strada a ransomware come Black Basta e RansomHub.

Dettagli della campagna di attacchi

Gli attacchi partiti da FDN3 hanno sfruttato liste di password comuni e tempistiche calcolate per evitare i lockout, distribuendo i tentativi su porte TCP 443, 8443 e 3389. Ogni indirizzo IP della rete generava oltre 110.000 hit, con sessioni che potevano durare ore senza interruzioni. Tra il 6 e l’8 luglio 2025 si è registrato il picco della campagna, con honeypot e sistemi di monitoraggio che hanno confermato la natura automatizzata e scalabile degli assalti. Gli User-Agent simulavano traffico legittimo, rendendo più complessa la rilevazione.

Le reti autonome coinvolte

FDN3 non agiva in isolamento. Le indagini hanno collegato la rete a VAIZ-AS (AS61432), ERISHENNYA-ASN (AS210950) e TK-NET (AS210848, Seychelles). Tutti questi operatori, creati tra il 2021 e il 2022, condividono configurazioni, peering agreements e movimenti di prefix IPv4. Provider come IP Volume Inc. (AS202425) hanno fornito transito, richiamando pratiche storiche di bulletproof hosting già viste con Ecatel. I movimenti BGP rivelano uno schema sistematico: prefix annunciati da un AS vengono rapidamente ceduti a un altro per eludere blocklist e proseguire le attività.

Scambi di prefix IPv4 e evasione

L’uso strategico dei BGP announcements è il cuore dell’evasione. Prefix come 88.210.63.0/24 e 92.63.197.0/24 sono migrati ripetutamente tra FDN3, Virtualine e ROZA-AS, mantenendo intatta l’operatività offensiva. L’allocazione simultanea di blocchi IP ad AS collegati in Ucraina, Seychelles, Russia e Bulgaria, unita alla creazione di shell companies come Global Internet Solutions LLC e Verasel Inc., indica un’infrastruttura amministrata da un nucleo unico di operatori.

Connessioni con hosting bulletproof

FDN3 è parte di un ecosistema più ampio di hosting bulletproof che fornisce copertura ad attività criminali. Provider come Alex Host LLC in Russia e Virtualine negli Stati Uniti hanno storicamente facilitato spam, phishing e command-and-control per malware. L’infrastruttura FDN3 alimenta anche Ransomware-as-a-Service (RaaS), fornendo foothold iniziali che vengono poi sfruttati da gruppi come Black Basta e RansomHub. Le Seychelles e la Russia emergono come hub privilegiati per anonimato e resilienza.

Implicazioni per la sicurezza informatica

Gli attacchi brute-force e di password spraying rappresentano una minaccia diretta per organizzazioni nei settori sanitario, finanziario e infrastrutturale. La loro scala massiccia mette in crisi le difese basate su blocklist o firewall tradizionali. La compromissione di VPN e RDP debolmente protetti consente agli attaccanti di penetrare reti interne e avviare campagne di ransomware con impatti devastanti. L’uso di bulletproof hosting e di AS offshore complica ulteriormente le operazioni di takedown e attribuzione.

Strategie di difesa e mitigazione

Gli esperti raccomandano multi-factor authentication, policy di password robuste, rate limiting e geo-fencing per ridurre la superficie di attacco. L’uso di honeypot e servizi di Cyber Threat Intelligence (CTI) permette di rilevare precocemente campagne come quella di FDN3. L’adozione di un’architettura zero-trust, combinata con soluzioni XDR e feed IoC costantemente aggiornati, si dimostra cruciale per contrastare tentativi massivi e automatizzati di accesso remoto. La campagna di FDN3 dimostra come il password spraying distribuito via Autonomous System coordinati sia ormai una tattica standardizzata nel cybercrime. Lo scambio di prefix IPv4 tramite BGP rende inefficaci i blocchi statici, mentre l’infrastruttura di bulletproof hosting assicura continuità agli attacchi. Le organizzazioni devono evolvere le difese puntando su detection comportamentale e autenticazione multifattore, pena l’esposizione a campagne ransomware sempre più aggressive.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.