Google rilascia aggiornamenti per Chrome su desktop, Android e iOS, mentre Mozilla distribuisce miglioramenti in Firefox con focus su sicurezza e prestazioni. Le nuove versioni affrontano vulnerabilità critiche, ottimizzano la stabilità e introducono accelerazioni per l’AI locale. Chrome stabile per desktop arriva a 140.0.7339.80 su Linux e 140.0.7339.80/81 su Windows e macOS, con sei fix di sicurezza che includono CVE-2025-9864 (use-after-free in V8, segnalata il 28 luglio 2025 da Pavel Kuzmin). Migliorie medie toccano Toolbar (CVE-2025-9865, ricompensa 4585 euro), Extensions (CVE-2025-9866, 3668 euro) e Downloads (CVE-2025-9867, 917 euro). L’extended stable si allinea a 140.0.7339.81 su Windows e Mac. Su iOS, la stabile sale a 140.0.7339.95; su Android, la stabile è 140.0.7339.35, la beta 140.0.7339.51 e la dev 141.0.7377.4. Per Firefox, la 142.0.1 corregge crash e glitch (macOS, KDE Plasma, gestione tab) e, in parallelo, Firefox 142 sostituisce onnxruntime-web con un runtime C++ nativo che, grazie a multi-threading, SIMD e caching dei grafi, accelera l’inferenza da 2× a 10× e taglia la latenza di cold-start anche su casi impegnativi come Qwen 2.5 0.5B. Funzionalità come raggruppamento tab intelligente e alt-text in PDF.js risultano più reattive fin dal primo avvio. Il rollout di entrambe le famiglie procede a scaglioni, con trasparenza nei changelog Git e canali differenziati per test e stabilità.

Panoramica degli aggiornamenti e del ciclo di rilascio

Il ciclo di rilascio di Chrome 140 consolida il modello a canali: dev su 141.0.7378.4 per desktop, beta su 140.0.7339.41 e early stable su 140.0.7339.41 per una frazione di utenti Windows e Mac, prima della stabile su 140.0.7339.80/81. Questa cadenza riduce il rischio di regressioni e consente di scaglionare i fix, mentre gli audit interni, il fuzzing e strumenti come AddressSanitizer, MemorySanitizer, UndefinedBehaviorSanitizer, Control Flow Integrity, libFuzzer e AFL elevano la copertura. Nel frattempo, Firefox 142.0.1 interviene puntualmente su stabilità e usabilità, con una pipeline di AI locale che si consolida nella 142 tramite backend C++ in-tree e interfaccia WebIDL sottile per mantenere il codice delle feature immutato a fronte del cambio di motore di inferenza.

Dettagli su Chrome 140 per desktop

La stabile 140.0.7339.80 su Linux e 140.0.7339.80/81 su Windows e macOS chiude sei vulnerabilità. La CVE-2025-9864, classificata ad alta severità, colpisce V8 con un use-after-free. I fix a severità media riguardano Toolbar (CVE-2025-9865, 4585 euro di bounty, 7–8 agosto 2025), Extensions (CVE-2025-9866, segnalata il 16 novembre 2024 con 3668 euro) e Downloads (CVE-2025-9867, 4 maggio 2025, 917 euro). Il team ha inoltre incorporato patch derivanti da audit interni e dal fuzzing continuo, chiudendo segnalazioni correlate come issue 442611697. Il log Git copre il delta da 139.0.7258.156 a 140.0.7339.80, offrendo trasparenza agli sviluppatori che desiderano verificare diff e note di regressione.

Chrome 140 su iOS: stabilità e coerenza di piattaforma

La stabile 140.0.7339.95 su iOS privilegia stabilità e performance, con pubblicazione su App Store entro poche ore dalla firma. La versione del 27 agosto (build 140.0.7339.39) aveva già consolidato il comportamento del motore lato iOS; il salto a .95 prosegue con bugfix mirati e allineamento ai meccanismi di sicurezza di Apple. Il modello di rollout rapido su iOS riduce la finestra di esposizione e mantiene la coerenza tra stack Chromium e integrazioni native di piattaforma.

Chrome 140 su Android: stabile, beta e dev a confronto

Su Android la stabile è 140.0.7339.35, con focus su stabilità e performance; la beta avanza a 140.0.7339.51 e la dev a 141.0.7377.4. I log Git coprono rispettivamente i delta 139.0.7258.158 → 140.0.7339.35, .35 → .47 → .51 e 141.0.7366.2 → 141.0.7377.4, lasciando traccia delle ottimizzazioni incrementali e dei fix che verranno backportati o promossi. La segmentazione per canale permette di testare nuove API web e funzioni UI su coorti limitate, con report su crbug.com e template Android per tracciare crash e ANR. La consistenza tra canali garantisce agli sviluppatori web un perimetro prevedibile di feature durante l’intero milestone.

Extended Stable e Early Stable: perché contano

La presenza di un Extended Stable su 140.0.7339.81 per Windows e Mac assicura a flotte aziendali e ambienti regolati una baseline conservativa, mentre l’Early Stable su 140.0.7339.41 fa da canarino su percentuali ridotte di utenti per rilevare regressioni e compatibilità prima dell’ampia diffusione. Questo doppio binario bilancia time-to-fix e affidabilità, mantenendo SLA di sicurezza senza imporre salti di versione disruptive.

ChromeOS e Flex: allineamento con browser 140

Il canale beta di ChromeOS e Flex si aggiorna a OS 16371.28.0 con browser 140.0.7339.77. L’obiettivo resta la stabilità di sistema in scenari cloud-centric e su hardware eterogeneo. L’aggiornamento sincronizza componenti di policy, gestione certificati e sandboxing, così da offrire un’esperienza omogenea a scuole, PA e aziende che distribuiscono le build in ondate.

Firefox 142.0.1: correzioni mirate su crash e UX

La 142.0.1 affronta crash e glitch che impattavano macOS, KDE Plasma e specifiche interazioni con tab multipli. Il trascinamento di tab non adiacenti torna corretto e reattivo; spariscono gli hang della toolbar e i cursori fuori posizione; decadono crash con gamepad e con decorazioni personalizzate su Plasma. Il rilascio del 27 agosto 2025 è stato offerto direttamente al canale release, con note che rendono chiari i bug ID e l’ambito d’impatto.

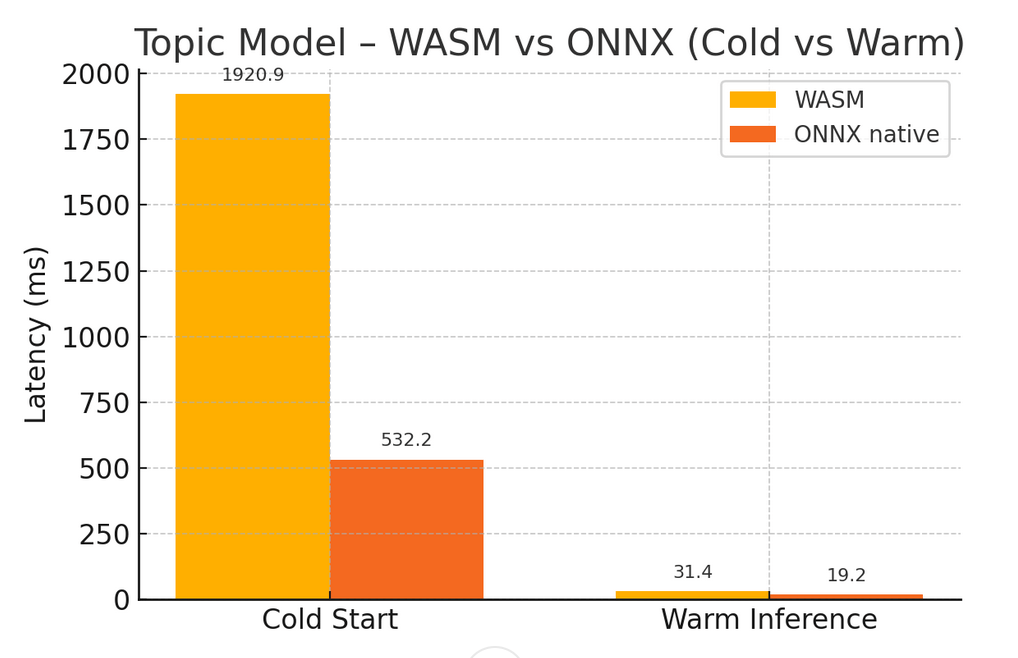

AI locale in Firefox 142: dal WASM al runtime C++ nativo

La novità più strategica della serie 142 è il passaggio da onnxruntime-web (WASM) a un backend C++ nativo integrato in-tree, con binding WebIDL che espongono alla UI una superficie invariata. La scelta riduce overhead di interpretazione, consente SIMD estese e sfrutta thread pool per operatori come DequantizeLinear e trasposizioni di matrici. In pipeline si osserva un boost da 2× a 10× sull’inferenza, specialmente quando la catena di operatori può parallelizzare parti indipendenti.

Runtime nativo e threading

L’esecuzione nativa permette a Firefox di mappare meglio la gerarchia di cache, minimizzando miss durante fasi intensive come matmul e dequantizzazione. La tiled transposition riduce la pressione sulla L1/L2, mentre lo scheduler assegna chunk a thread per mantenere alto l’utilizzo dei core senza eccessivo context switch. Il risultato si percepisce subito su funzionalità user-facing che sfruttano modelli Transformer compatti.

Caching dei grafi e cold-start

La cache dei grafi compilati taglia secondi al primo avvio di feature AI. Su modelli come Qwen 2.5 0.5B, il cold-start scende da ~3,5 s a ~350 ms in scenari ripetuti, perché layout, piani di esecuzione e kernel restano persistiti. La riduzione della varianza tra primo e successivi avvii rende più lineare la UX.

Impatto su raggruppamento tab e alt-text PDF.js

Il raggruppamento tab intelligente diventa snappy dal primo run; la generazione di alt-text in PDF.js riduce la latenza di un ordine di grandezza. Queste migliorie non richiedono modifiche nelle feature: il WebIDL funge da facciata stabile che consente di sostituire il backend in modo trasparente. In roadmap figura il supporto GPU con sandboxing aggiuntivo per isolare il driver e contenere la superficie di attacco.

Implicazioni per sicurezza e prestazioni

Gli aggiornamenti di Chrome bloccano vettori di exploit nella VM JavaScript, nel sottosistema UI e nelle pipeline di download. La combinazione di sanitizer, CFI e fuzzing eleva la resilienza del codice e riduce il tempo di rilevamento in stable. Su Firefox, la risoluzione dei crash migliora la stabilità sui desktop environment più diffusi e apre la strada a una AI locale più sostenibile, con privacy preservata dal processamento on-device e con latenze competitive rispetto a soluzioni cloud.

Trasparenza e governance dei canali

La trasparenza nei changelog Git e il ricorso a canali distinti offrono una governance prevedibile del rischio. Gli utenti esperti monitorano la promozione dei commit e il backport dei fix; i report su crbug.com e i bugzilla Mozilla restano centrali per abbattere il MTTR. La community contribuisce a riprodurre crash, fornire minidump e validare workaround finché la patch non atterra in release.

Impatto su sviluppatori e flotte enterprise

Per gli sviluppatori web, i milestone 140/141 di Chromium e la 142 di Firefox dettano la baseline per test di compatibilità su API e feature. Le flotte enterprise sfruttano Extended Stable per compliance e validazioni progressive, mentre valutano i fix di sicurezza per priorità. In ambito mobile, la coerenza di Android e iOS consente di pianificare QA e rollout app con una visione allineata dei regressi e delle ottimizzazioni.

Considerazioni su privacy e AI lato client

L’accelerazione di AI locale in Firefox segue un principio chiave: meno dati escono dal dispositivo, più privacy. L’assenza di warm-up e la cache dei grafi riducono il consumo energetico nei task frequenti, migliorando la SLA percettiva su laptop fanless e desktop entry-level. L’adozione futura di GPU tende a incrementare la densità di calcolo senza compromettere il modello di sicurezza, grazie a sandbox e broker rigorosi.

Raccomandazioni operative per utenti esperti

Gli utenti che gestiscono parchi macchine dovrebbero verificare la presenza delle build 140.0.7339.80/81 su desktop e abilitare il tracciamento dei crash per correlare eventuali anomalie post-update. Su Android e iOS, conviene spingere la stabile dove necessario, mantenendo beta/dev su dispositivi di test. Per Firefox, la 142.0.1 va adottata per chi ha riscontrato crash su macOS o KDE Plasma; l’attivazione delle feature AI dipende dai policy interni, ma il runtime C++ offre benefici immediati su feature supportate.

Roadmap tecnica e compatibilità futura

La traiettoria di Chromium punta a rafforzare isolamento dei processi, hardening delle allocator e integrazione sempre più profonda del fuzzing continuo. Mozilla investirà su operatori ulteriormente vettorizzati, scheduler più intelligente per grafi sparsity-aware e sandbox per GPU che rispettino il bilanciamento tra throughput e attack surface. Entrambi gli ecosistemi convergono verso una UX rapida, sicura e privacy-first. La CVE-2025-9864 in V8 ricorda che i use-after-free restano tra i bug più pericolosi nelle VM JIT: l’uso congiunto di sanitizer, CFI e fuzzing strutturale riduce la finestra di exploitation ma richiede telemetria fine per intercettare crash rari. Il percorso WASM → C++ nativo in Firefox mostra, dal lato AI locale, che l’abbattimento dell’overhead e l’uso coerente di SIMD e multi-threading incidono più di singole micro-ottimizzazioni. La cache dei grafi compilati è la chiave per eliminare il cold-start e rendere deterministica la latenza percepita. In sintesi, la sicurezza proattiva di Chrome e l’ingegnerizzazione dell’AI on-device di Firefox convergono su un obiettivo comune: ridurre rischio e latenza senza sacrificare funzionalità e privacy.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.