Google ha rilasciato la patch di sicurezza di settembre 2025 per Android, affrontando 120 vulnerabilità, tra cui due zero-day già sfruttate in attacchi mirati. Parallelamente, la comunità di ricerca mette in guardia sull’ascesa dei droppers, app che si presentano come innocue ma fungono da vettori silenziosi per l’installazione di malware, inclusi trojan bancari, spyware e ladri di SMS. L’intervento di Google interessa milioni di dispositivi, correggendo falle critiche nel kernel Linux e nel runtime Android, mentre Play Protect rafforza le difese contro APK malevoli distribuiti tramite sideload e store non ufficiali. L’equilibrio tra aggiornamenti tempestivi e consapevolezza degli utenti diventa cruciale per contrastare un panorama di minacce sempre più sofisticato.

Le vulnerabilità zero-day nel dettaglio

Il bollettino identifica CVE-2025-38352, vulnerabilità di escalation privilegi nel kernel Linux con punteggio CVSS 7.4. L’exploit non richiede interazione da parte dell’utente e consente agli attaccanti di ottenere pieno controllo del dispositivo. La seconda falla, CVE-2025-48543, riguarda il runtime Android e permette anch’essa escalation di privilegi senza permessi aggiuntivi. Entrambe le vulnerabilità risultano già sfruttate in attacchi mirati da attori ignoti. Google ha rilasciato i fix suddividendoli in due livelli di patch, 2025-09-01 e 2025-09-05, per accelerare la distribuzione da parte di OEM e partner. Oltre a queste due falle, la patch di settembre risolve altre 118 vulnerabilità, inclusi difetti che potevano portare a esecuzione di codice remoto e denial-of-service. I dispositivi Pixel hanno ricevuto gli aggiornamenti per primi, mentre altri produttori stanno rilasciando progressivamente le correzioni.

Come operano i droppers Android?

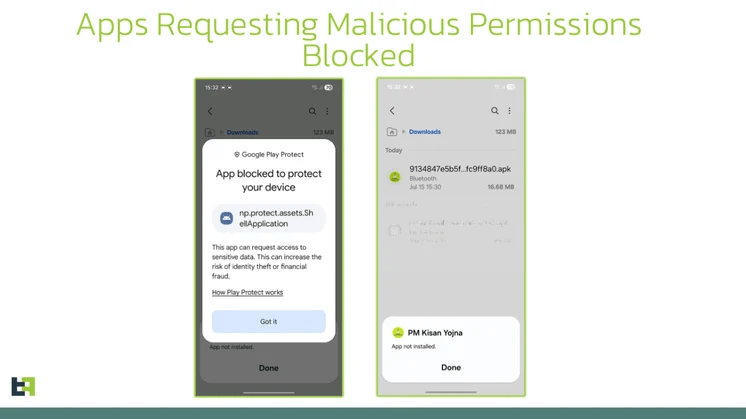

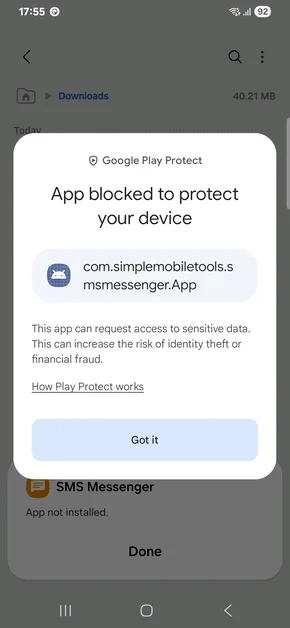

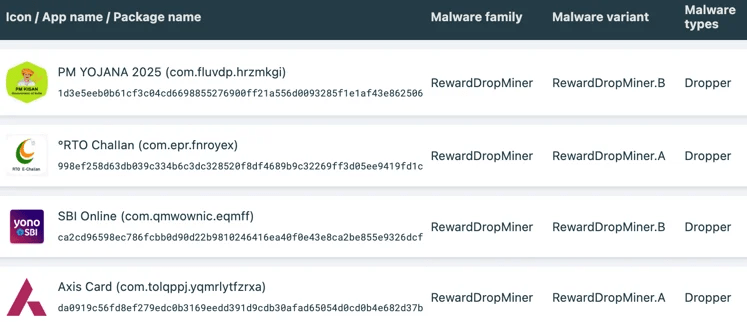

I droppers Android rappresentano uno dei vettori più pericolosi nel panorama mobile. Si presentano come applicazioni legittime, spesso con interfacce curate, ma in realtà hanno il compito di scaricare e installare un payload maligno dopo l’installazione. Questo stratagemma permette loro di evadere le scansioni di sicurezza iniziali e di attivarsi solo in un secondo momento, spesso richiedendo permessi avanzati come l’accesso ai servizi di accessibilità. Se inizialmente i droppers erano principalmente utilizzati per diffondere trojan bancari e RAT, oggi vengono impiegati anche per distribuire malware più semplici come SMS stealers e spyware basilari. In India e in diverse aree dell’Asia sono state osservate campagne su larga scala che sfruttano app camuffate da servizi governativi o bancari. L’uso di incapsulamento protettivo dei payload permette ai droppers di bypassare Google Play Protect, mentre la possibilità di sostituire i pacchetti maligni in corsa li rende strumenti estremamente flessibili nelle mani dei criminali.

Tecniche di evasione e distribuzione dei droppers

L’efficacia dei droppers risiede nelle tecniche di evasione. Queste app fingono legittimità e solo dopo l’installazione iniziano a scaricare i componenti malevoli, ottenendo permessi tramite social engineering. La strategia include richieste di accesso mirate e interfacce ingannevoli che inducono l’utente a concedere autorizzazioni critiche. Le campagne più recenti si diffondono attraverso sideloading, marketplace alternativi e link malevoli inviati tramite phishing o social network.

Nei paesi emergenti, dove l’uso di app di terze parti è diffuso, l’impatto dei droppers è particolarmente evidente. Per complicare ulteriormente la rilevazione, i droppers ricorrono a offuscamento del codice e payload criptati, che vengono decrittati solo a runtime, ostacolando l’analisi statica. Gli esperti segnalano che anche i malware più semplici, se veicolati da droppers, diventano estremamente pericolosi grazie alla loro capacità di insediarsi nei dispositivi in modo silente e persistente.

Impatto sulle versioni Android e dispositivi

Le vulnerabilità corrette con la patch di settembre colpiscono più versioni di Android, coinvolgendo una vasta gamma di dispositivi. Sebbene i modelli Pixel ricevano aggiornamenti immediati, molti OEM introducono ritardi, lasciando gli utenti esposti più a lungo. I droppers, in particolare, hanno adattato le loro tecniche per superare le restrizioni introdotte con Android 13, continuando a sfruttare i permessi dinamici e ingannando gli utenti con notifiche persuasive. L’impatto è rilevante non solo per gli smartphone, ma anche per i dispositivi IoT e le auto connesse che integrano Android, esponendo nuove superfici di attacco. I rischi includono furto di dati finanziari, accesso a foto e messaggi, intercettazione di SMS e compromissione della privacy domestica. Per le aziende, l’infezione di dispositivi mobili può aprire la strada a violazioni più gravi delle reti corporate. La distribuzione lenta delle patch da parte di alcuni produttori low-cost rappresenta una criticità aggiuntiva, in particolare nei mercati emergenti.

Raccomandazioni per rafforzare la sicurezza Android

Google raccomanda agli utenti di installare immediatamente gli aggiornamenti e di verificare il livello di patch. Per mitigare i rischi legati ai droppers è essenziale scaricare app solo da fonti ufficiali, evitare il sideload e controllare con attenzione le autorizzazioni richieste. L’uso di antivirus mobili, sistemi MDM per le aziende e strumenti di autenticazione multi-fattore rappresentano ulteriori livelli di difesa. Google sta inoltre sperimentando in India soluzioni avanzate di rilevamento frodi basate su intelligenza artificiale, capaci di identificare pattern anomali nei comportamenti delle app. La collaborazione con ricercatori e la partecipazione a programmi di bug bounty restano fondamentali per anticipare le mosse degli attaccanti. In un contesto in cui i droppers continuano a evolversi e i malware restano una minaccia costante, solo un mix di patch tempestive, consapevolezza degli utenti e innovazioni difensive può mantenere l’ecosistema Android resiliente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.