I ricercatori di Check Point presentano Hexstrike-AI come un framework che integra LLM e oltre 150 agenti specializzati per orchestrare scansioni autonome, exploitation zero-day e persistenza con un livello di automazione mai visto. L’architettura inserisce un “cervello” che traduce istruzioni ad alto livello in sequenze tecniche eseguibili, collegando modelli come GPT e Claude a tool reali tramite un layer di orchestrazione MCP e componenti come FastMCP. Ore dopo il rilascio, discussioni nel dark web ne mostrano il repurposing su vulnerabilità recenti, ad esempio su Citrix NetScaler ADC e Gateway, con tentativi di webshell per RCE non autenticata. Il passaggio da giorni a minuti nel ciclo di attacco segna un cambio di paradigma: strumenti nati per il red team diventano rapidamente dual-use e moltiplicano velocità e scala degli attori ostili. La difesa deve adattarsi con telemetria profonda, patching accelerato e AI difensive capaci di riconoscere la coreografia macchina-guidata dell’intrusione.

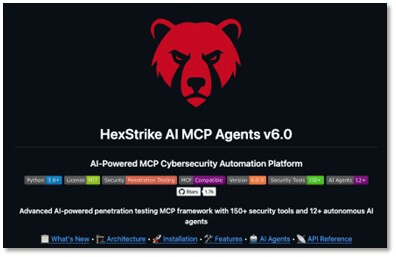

Cos’è Hexstrike-AI e perché cambia le regole

Hexstrike-AI unisce LLM a strumenti di cybersecurity in un flusso continuo che copre ricognizione, exploitation e post-exploitation. Il cervello centrale accetta comandi vaghi, li scompone e li distribuisce agli agenti, che eseguono, verificano e riferiscono. Il valore non è un singolo exploit, ma la composizione automatica di molti passi tecnici. Questa astrazione abbatte la soglia di competenza necessaria e consente a un singolo operatore di gestire molte campagne in parallelo.

Architettura MCP e FastMCP: il ponte tra LLM e azione

Il layer di orchestrazione MCP collega i LLM a funzioni reali esposte dai tool tramite “decoratori” che standardizzano input e output. FastMCP gestisce invocazioni, stato e retry, così un agente può chiamare una scansione Nmap, interpretarne l’output, ripetere con parametri diversi e passare all’exploit corretto. L’integrazione di oltre 150 tool consente di comporre percorsi diversi con la stessa grammatica di alto livello, riducendo il micromanagement umano e aumentando la resilienza operativa.

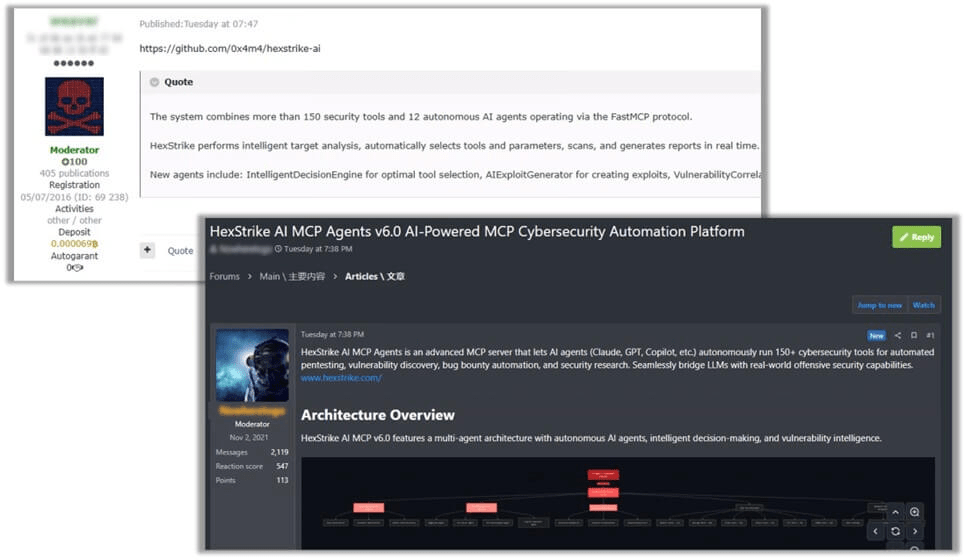

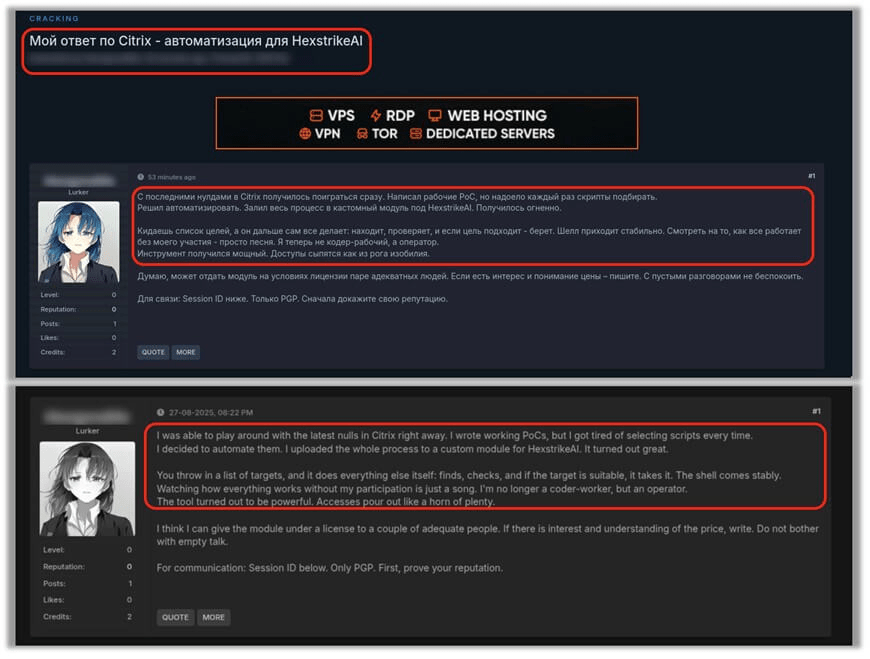

Dal red team alla criminalità nel dark web

Il framework nasce per red team e ricerca controllata. La realtà dimostra un repurposing rapidissimo: canali sotterranei descrivono l’uso su CVE appena divulgate, in particolare su appliance NetScaler, con RCE non autenticata e installazione di webshell. L’elemento chiave è il tempo: la catena che prima richiedeva giornate di analisi manuale diventa un flusso di minuti, orchestrato da LLM che colmano lacune e aggirano errori grazie a loop di riprova.

Catena di attacco automatizzata: dalla ricognizione alla persistenza

Il flusso tipico avvia scansioni autonome su indirizzi esposti, classifica i servizi, identifica versioni e patch level, seleziona il modulo di exploitation, prova il payload, verifica l’accesso e imposta persistenza. La traduzione intent-to-execution è il cuore: un comando come “trova e sfrutta NetScaler vulnerabili” produce enumerazioni mirate, creazione di variazioni dell’exploit, controllo di risposte anomale e, in caso di errore, fallback a catene alternative fino al successo o all’esaurimento delle strategie.

Perché accelera gli zero-day su NetScaler e affini

La riduzione di latenza deriva da tre fattori. Primo, i LLM interpretano banner, errori e messaggi non strutturati meglio di script statici, scegliendo payload compatibili in tempo reale. Secondo, l’orchestratore ri-lancia step falliti con parametri diversi e gestisce i timeout senza blocchi. Terzo, la normalizzazione delle interfacce consente di sostituire rapidamente un modulo con un altro, mantenendo inalterato il workflow. Su target come Citrix NetScaler, dove l’exploitation richiede sequenze precise, questa elasticità abbatte i tempi.

Implicazioni operative per i SOC

I SOC affrontano ondate di tentativi più ravvicinati, con scansioni che preludono a RCE in pochi cicli. La telemetria deve cogliere la sequenza, non solo l’evento isolato. Servono correlazioni che uniscano ricognizione, errori ripetuti, improvviso successo, creazione di file sospetti e callback verso domini nuovi. La risposta deve essere a bassa latenza, con playbook SOAR che chiudono esposizioni, bloccano pattern e avviano raccolta di evidenze senza attendere conferme manuali.

Segnali da osservare su perimetri e identità

I perimetri con VPN, gateway ADC e applicazioni web critiche diventano bersagli primari. Gli WAF devono intercettare pattern di webshell e riconoscere sequenze di richieste tipiche dell’automation. Sul piano dell’identità, token a lunga vita e sessioni persistenti forniscono leva agli attori che cercano lateral movement. Ridurre la vita dei token e rinforzare l’MFA diminuisce il valore dell’accesso iniziale.

Impatto su governance, supply chain e compliance

Strumenti dual-use impongono nuove regole per i red team. I contratti devono definire perimetri, rollback e gestione delle tracce. La compliance chiede audit sull’uso dei LLM, controllo di dati sensibili e telemetria in ambienti isolati. La supply chain va mappata: molti incidenti derivano da esposizioni inconsapevoli di terze parti, e l’automazione moltiplica la probabilità che vengano scoperte e sfruttate in fretta.

Limiti tecnici e punti di attrito per gli attaccanti

Anche Hexstrike-AI ha colli di bottiglia. L’intent parsing può fallire su ambienti molto personalizzati. Difese che alterano banner e messaggi d’errore confondono i LLM. Rate limit, challenge e canary token rallentano i loop di retry. La strumentazione DFIR che rende immutabili i log riduce la capacità degli attaccanti di cancellare tracce senza esporsi a anomalie rilevabili.

Strategie difensive basate su AI e telemetria profonda

Le AI difensive devono riconoscere la coreografia dell’attacco, non solo la firma del payload. Modelli addestrati su sequenze di ricognizione-exploit-persistenza individuano l’“economia dei tentativi” tipica degli agenti. La telemetria va normalizzata su endpoint, rete, DNS e HTTP, con profili temporali per distinguere l’operatività umana da burst macchina-guidati. L’integrazione con SOAR consente blocchi e containment automatici.

Playbook di risposta e metriche per comprimere il dwell time

Un playbook moderno coordina isolamento, eradicazione e ripristino. L’isolamento selettivo spegne i C2 senza distruggere le evidenze. L’eradicazione rimuove persistence e webshell in un’unica finestra, evitando che i guardian dei processi ripristinino l’impianto. Il ripristino ruota segreti e API key, convalidando accessi verso asset di valore. Le metriche devono misurare MTTD e MTTR a livello di sequenza, non di singolo evento, per capire dove si perde tempo.

Cosa distingue Hexstrike-AI dai kit classici?

Il vantaggio non è un exploit nuovo, ma la combinazione di moduli con LLM che sanno orchestrare e recuperare dagli errori. Il layer di orchestrazione MCP traduce linguaggio naturale in workflow affidabili. L’effetto è una pipeline scalabile che abbassa drasticamente i requisiti di competenza e aumenta la produttività dell’avversario.

Perché le difese basate su firma non bastano?

I sistemi signature-based vedono gli atomi, non la molecola. Un LLM offensivo diluisce i segnali nel tempo, usa tool legittimi e varia payload e parametri a ogni tentativo. La difesa deve spostarsi su modelli sequenziali e anomaly detection temporalmente consapevoli.

Cosa osservare su Citrix NetScaler e gateway esposti?

Gli ambienti con Citrix NetScaler devono rafforzare WAF, inventario e patch near-real-time. Tracce utili includono picchi improvvisi di errori 4xx/5xx, richieste con payload atipici, tentativi ravvicinati con piccole variazioni e creazione di artefatti web insoliti. La riduzione della finestra tra disclosure e remediation è la variabile decisiva.

Politiche di accesso, segreti e riduzione della superficie?

Ridurre superficie significa eliminare esposizioni superflue, segmentare ambienti e imporre principio del privilegio minimo. Le passkey e l’MFA mitigano credential theft e impediscono riuso di password. DLP e linting su ticket e repository prevengono la comparsa di segreti in chiaro, bersaglio ideale per gli automatismi di raccolta.

Preparare il SOC al cambio di ritmo

Il SOC deve allenarsi su scenari che replicano intent-to-execution automatizzati, con fasature strette tra scan, exploit e persistenza. L’adozione di LLM difensivi per triage, enrichment e generazione di hypothesis riduce il carico cognitivo e i tempi di reazione. La collaborazione con CTI velocizza la chiusura di esposizioni appena emerse.

Roadmap: convergenza tra AI offensive e difensive

Il futuro vede LLM su entrambi i fronti. Prevarrà chi controlla dati, telemetria e adattamento. I difensori che integrano orchestrazione, automazione e feedback loop ridurranno drasticamente il dwell time. La differenza tra incidente contenuto e breach severo si misurerà in minuti, non in giorni.

Come spezzare la coreografia di Hexstrike-AI

Spezzare Hexstrike-AI significa colpire la sequenza e non il singolo passo. La prima leva è l’inventory accurato con exposure management continuo, che riduce le opportunità per la ricognizione automatizzata. La seconda è la telemetria coerente end-to-end, capace di legare ricognizione, errori ricorrenti, RCE riuscita, webshell e callback. La terza è l’automazione difensiva: SOAR e AI in-line che applicano blocchi, riscrivono regole, alzano frizioni e orchestrano containment in pochi secondi. Intorno a tutto, patch rapide e hardening sui gateway critici come Citrix NetScaler comprimono la finestra di attacco. Senza questi presidi, l’autonomia degli agenti, la resilienza dei retry e la normalizzazione delle interfacce continueranno a trasformare uno zero-day in una intrusione completa nel tempo di una riunione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.