Il gruppo Lazarus ha orchestrato una campagna contro organizzazioni finanziarie e crypto utilizzando una triade di RAT—PondRAT, ThemeForestRAT e RemotePE—in un’operazione osservata da Fox-IT e NCC Group che ricalca schemi noti di AppleJeus, Citrine Sleet (UNC4736) e Gleaming Pisces; nell’incidente 2024 che ha colpito una DeFi, gli attaccanti hanno avviato il contatto su Telegram impersonando trader, hanno indirizzato la vittima verso domini di meeting falsi come calendly.live e picktime.live, hanno probabilmente sfruttato uno zero-day di Chrome per l’esecuzione iniziale, hanno installato PondRAT come accesso rapido, hanno condotto discovery e harvesting di credenziali, quindi hanno rimosso i loader e i RAT intermedi per distribuire RemotePE come payload stealth di lungo periodo, con persistenza garantita da PerfhLoader tramite abuso del servizio SessionEnv e tecnica di phantom DLL; la campagna, allineata a osservazioni di SlowMist su social engineering nel settore crypto, evidenzia pazienza operativa nell’arco di mesi, uso di tool pubblici e custom per il tunneling (inclusi frpc e Proxy Mini), elementi di anti-forensics e un set di IOC che toccano infrastrutture C2 su HTTP(S) con mimetismo elevato, imponendo difese basate su telemetria, YARA e igiene dei token.

Profilo della campagna e collegamenti a operazioni note

La campagna attribuita al gruppo Lazarus si inserisce nella genealogia delle operazioni AppleJeus e Citrine Sleet, dove finanza decentralizzata e infrastrutture crypto costituiscono target privilegiati. Gli analisti hanno osservato tempi lunghi tra primo contatto e impianto del payload definitivo, con rotazioni di strumenti e pulizia dei componenti intermedi per degradare gli indicatori e complicare la risposta difensiva. La traiettoria tecnica conferma la capacità del gruppo di riutilizzare moduli noti adattandoli al contesto, mantenendo TTP coerenti ma variando infrastruttura e chain per confondere correlazioni.

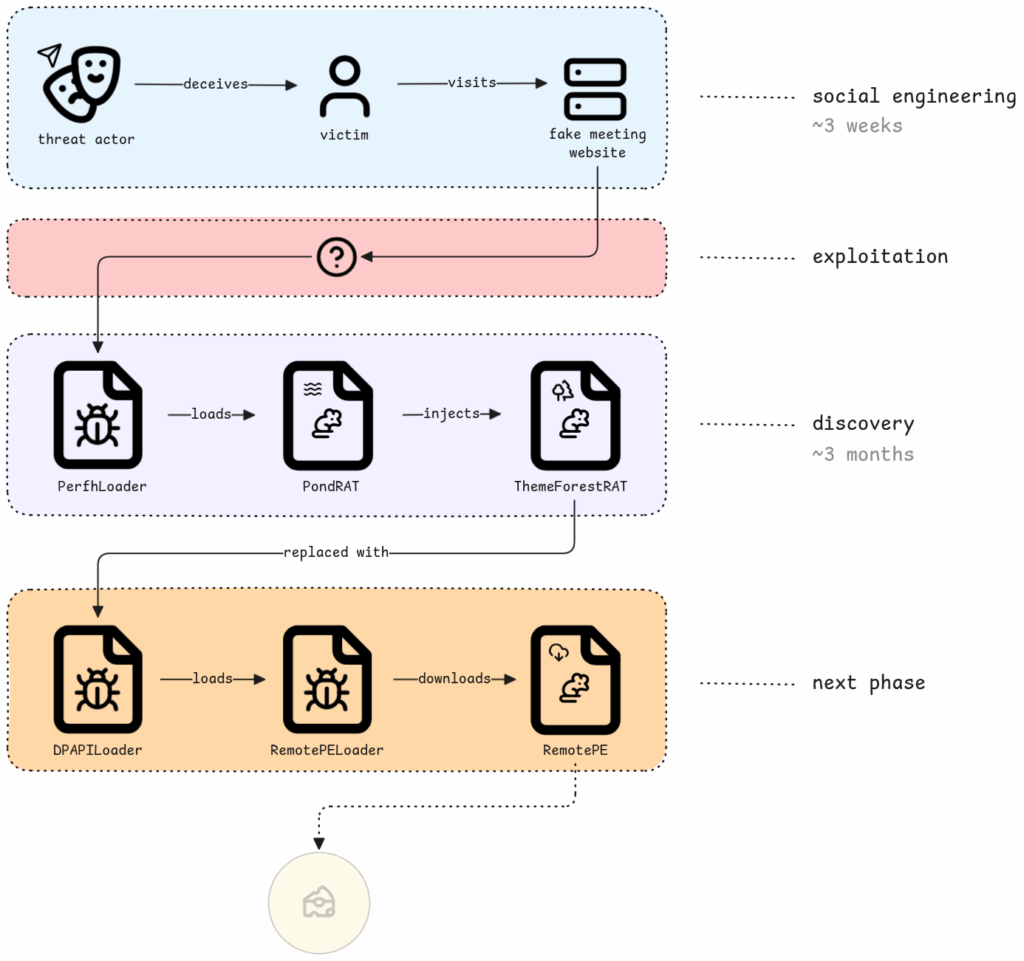

Catena di attacco: social engineering, exploit e sostituzione dei loader

L’innesco parte da Telegram, dove gli attori si presentano come dipendenti di società di trading. Il pretesto sfrutta inviti a meeting e offre link verso pagine clone come calendly.live e picktime.live, costruite per abbassare la guardia delle vittime. La fase successiva introduce l’ipotesi di uno zero-day di Chrome, con tracce nei log endpoint coerenti con exploit client-side e successivo drop di PondRAT. La discovery interna usa RAT e tool di credential access per mappare asset, configurare proxy e stabilire percorsi di esfiltrazione. Dopo circa tre mesi, gli attaccanti rimuovono PerfhLoader, PondRAT e ThemeForestRAT, quindi sostituiscono la catena con RemotePE, più stealth e adatto a operazioni prolungate su host ad alto valore.

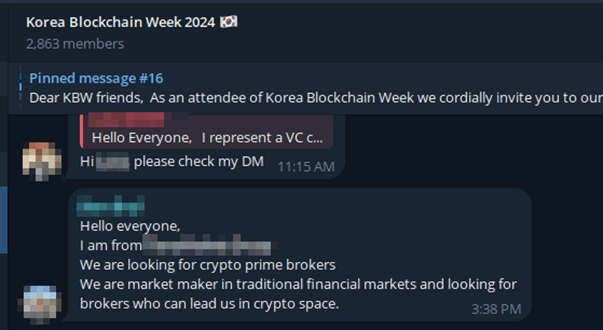

Fase di adescamento e preparazione dell’esecuzione

Il social engineering è chirurgico: identità credibili, orari professionali, lessico del settore DeFi. Gli operatori costruiscono fiducia con scambi ripetuti, poi propongono meeting su domini simili a brand legittimi. Ogni clic riduce la soglia di sospetto fino a produrre una condizione favorevole all’exploit del browser o all’apertura di file weaponized.

Dal primo foothold a RemotePE

PondRAT funge da first access, mentre ThemeForestRAT amplia le capacità operative. Gli attaccanti depurano l’host dai loader visibili e insediano RemotePE, che integra keying ambientale e cifratura per resistere alla caccia. La rimozione dei componenti rumorosi tronca le piste investigative e rende più difficile ancorare l’evento a una firma nota.

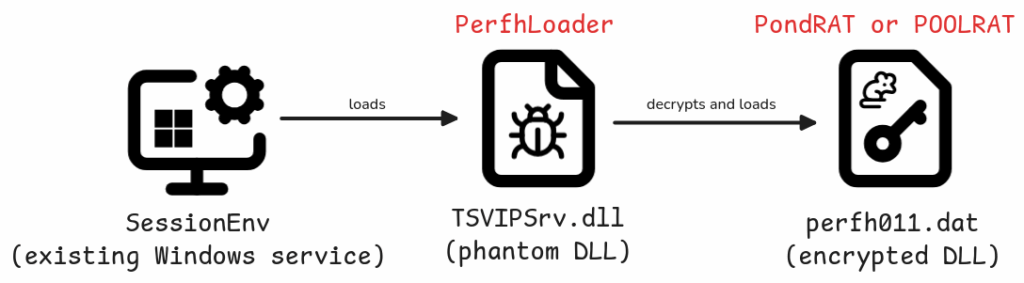

Persistenza con PerfhLoader: abuso di SessionEnv e phantom DLL

La persistenza sfrutta il servizio SessionEnv con una phantom DLL (TSVIPSrv.dll) posizionata in System32. Un sc configura l’auto-start, mentre modifiche al registry forniscono SeDebugPrivilege e SeLoadDriverPrivilege, ampliando margini di manovra e rendendo inefficaci alcuni EDR. PerfhLoader legge la configurazione perfh011.dat e la decripta con un rolling XOR; un Manual-DLL-Loader mappa il codice in memoria. Varianti storiche mostrano uso di servizi come IKEEXT e driver come VIAGLT64.SYS per escalation (ad esempio catene che ricordano il vecchio CVE-2017-16237), segno di una arsenale ampio e adattabile. Questa impostazione mantiene robusta resilienza ai riavvii e resiste a rimozioni parziali, poiché il guardian ripristina ciò che viene terminato.

Strumenti di discovery e tunneling usati post-compromissione

Dopo il foothold, gli attori impiegano un mix di strumenti custom e off-the-shelf: Screenshotter per catturare schermate, keylogger per intercettare digitazioni, Chromium dumper per estrarre cookie e password; Mimikatz per credenziali di Windows, MidProxy, Proxy Mini e frpc per tunneling e pivoting. In un caso, frpc 0.32.1 richiama l’ecosistema della compromissione 3CX; compare anche Quasar packato con Themida, anomalia interessante per questo sottogruppo. Questa fase perseverante alimenta l’intelligence operativa e prepara le esfiltrazioni, spesso con rate bassi e orari che imitano la normale attività.

PondRAT: evoluzione di POOLRAT e ruolo da first-loader

PondRAT eredita tratti da POOLRAT: uso di XOR su stringhe e Base64, C2 su HTTP(S), parametri come tuid per l’ID del bot, comandi per sleep, operazioni su file, shell e lancio processi. Le varianti Windows, Linux e macOS condividono una struttura snella; su Windows si è visto l’uso di Manual-DLL-Loader, mentre POOLRAT adottava SimplePELoader. Le analogie includono la generazione dell’ID a 32 bit con schema a bit-shift e la gestione dei file temporanei con prefissi “TLT” e cicli di rinomina multipla con sovrascrittura a byte casuali per ostacolare il recupero. La leggerezza spiega perché PondRAT resti ideale per stabilire un primo punto d’appoggio.

ThemeForestRAT: modulo multipiattaforma con injection e C2 flessibile

ThemeForestRAT è scritto in C++ con classi come CServer, CJobManager, CSocketEx, CZipper e CUsbMan. Il config cifrato con RC4 (chiave, in una variante, “201A192D838F4853E300”) abilita oltre venti comandi: gestione file, controllo processi, shellcode injection su Windows tramite NtOpenProcess e RtlCreateUserThread. Le similitudini con RomeoGolf di Operation Blockbuster emergono in directory temporanee, thread di signaling e routine di cleanup. Le varianti per Linux e macOS posizionano i config rispettivamente in percorsi mimetici come “/var/crash/cups” e “/private/etc/imap”, mentre su Windows compare “netraid.inf”. L’evoluzione del C2 da Fake-TLS a HTTP(S) migliora il mimetismo nelle reti moderne, riducendo le anomalie visibili a pattern-based.

RemotePE: loader sofisticato con DPAPI e persistenza di servizio

Il passaggio finale introduce RemotePE tramite RemotePELoader, con config sigillato dalla DPAPI di Windows e caricamento gestito da DPAPILoader. L’impianto crea un servizio per la persistenza, integra keying ambientale per legarsi all’host e complica la triage su sistemi di analisi. Lo stile operativo elegante rende questo modulo adatto a target ad alto valore. Anche qui ricorrono i pattern di rinomina e sovrascrittura, coerenti con PondRAT, a riprova di una filiera toolchain condivisa. Il check-in verso il C2 evidenzia stringhe e header tipici che le regole YARA possono intercettare.

Indicatori di compromissione e segnali di rete

Gli IOC includono i domini calendly.live e picktime.live per il social engineering, oltre a arcashop.org e jdkgradle.com come possibili C2 di PondRAT, lmaxtrd.com e paxosfuture.com per ThemeForestRAT, aes-secure.net e azureglobalaccelerator.com per RemotePE. Tra gli IP ricorrenti si segnalano 144.172.74.120 associato a frpc e 192.52.166.253 legato a Quasar; una firma di frpc osservata riporta SHA256 24d5dd3006c63d0f46fb33cbc1f576325d4e7e03e3201ff4a3c1ffa604f1b74a. La validazione contestuale resta essenziale: gli indicatori vanno correlati a timeline, account e host per evitare falsi positivi in ambienti con software legittimi dai nomi simili.

Rilevamento e caccia: regole YARA e telemetria

Le regole YARA proposte dagli analisti—ad esempio Lazarus_DPAPILoader_Hunting che cerca stringhe come “Could not allocate memory” e importazioni CryptUnprotectData; Lazarus_RemotePE_C2_strings che punta a marker come “MicrosoftApplicationsTelemetryDeviceId”; Lazarus_PerfhLoader_XOR_key che sfrutta pattern assembly come il mov immediato (C7)—riducono i tempi di identificazione. La caccia efficace però combina YARA con telemetria multilivello: process creation, DLL load, network flow, DNS e HTTP(s) con JA3/JA4 dove possibile. Baseline per host e anomaly detection per orario e volume aiutano a emergere i movimenti laterali mascherati da attività utente.

Implicazioni per le difese di scambi crypto e istituzioni finanziarie

Gli incidenti dimostrano che le difese devono considerare browser exploit, catene di loader, tunneling applicativo e persistenza su servizi di sistema. Le organizzazioni dovrebbero imporre policy che vietano incollaggio di segreti in ticket e chat interne, addestrare il personale alla verifica dei domini e attivare passkey e MFA su asset critici. Network segmentation a grana fine separa postazioni user dagli host che custodiscono wallet, chiavi e API di scambio. DLP e linting su repository e knowledge base prevengono il deposito di token in chiaro. La visibilità su strumenti come frpc e Proxy Mini richiede monitor di processi rari, connessioni persistenti su porte atipiche e ispezioni che distinguano HTTP legittimo da C2 camuffato.

Resilienza operativa e tempi di ripristino

Un playbook efficace separa isolamento, eradicazione e ripristino. L’isolamento taglia i canali C2 senza spegnere brutalmente i sistemi, per preservare evidenze. L’eradicazione rimuove in un’unica finestra PerfhLoader, RAT e servizi registrati, bloccando i guardian che rilanciano i processi. Il ripristino riparte da immagini pulite e prevede rotazione di token, API key e password a cascata, con verifica degli accessi verso account di trading e custodia.

Governance dei vendor e riduzione della superficie

La catena evidenzia l’importanza della supply-chain security: due diligence su software di meeting e automazione, hardening dei permessi OAuth con scope minimi, expiry ridotti e revoca immediata dei refresh token in caso di comportamento anomalo. La gestione dei browser nei team sensibili prevede containerizzazione, isolamento dei profili, aggiornamenti rapidi e controllo di estensioni.

Come spezzare la kill chain di Lazarus

La kill chain si regge su quattro pilastri: ingegneria sociale credibile, esecuzione iniziale verosimilmente via zero-day di Chrome o tecnica equivalente, loader leggeri come PondRAT/ThemeForestRAT per abilitare discovery e, infine, un impianto stealth come RemotePE con persistenza “hard” (PerfhLoader su SessionEnv e phantom DLL). Le contromisure più efficaci combinano prevenzione e rilevamento: passkey e MFA per tagliare il credential theft; policy che vietano contatti non verificati su Telegram con soggetti business; sandbox e patch del browser con priorità massima; telemetria end-to-end su processi, moduli e flow; regole YARA mirate su DPAPILoader, PerfhLoader e stringhe del C2; monitor dei RAW indicator legati a frpc e a reverse proxy; eradicazione coordinata che elimini guardian e servizi in unico passaggio. Senza questa orchestrazione, la combinazione di modularità, mimetismo di rete e pazienza operativa che caratterizza il gruppo Lazarus continuerà a produrre dwell time elevati e impatto sui processi chiave di finanza e cripto-asset.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.