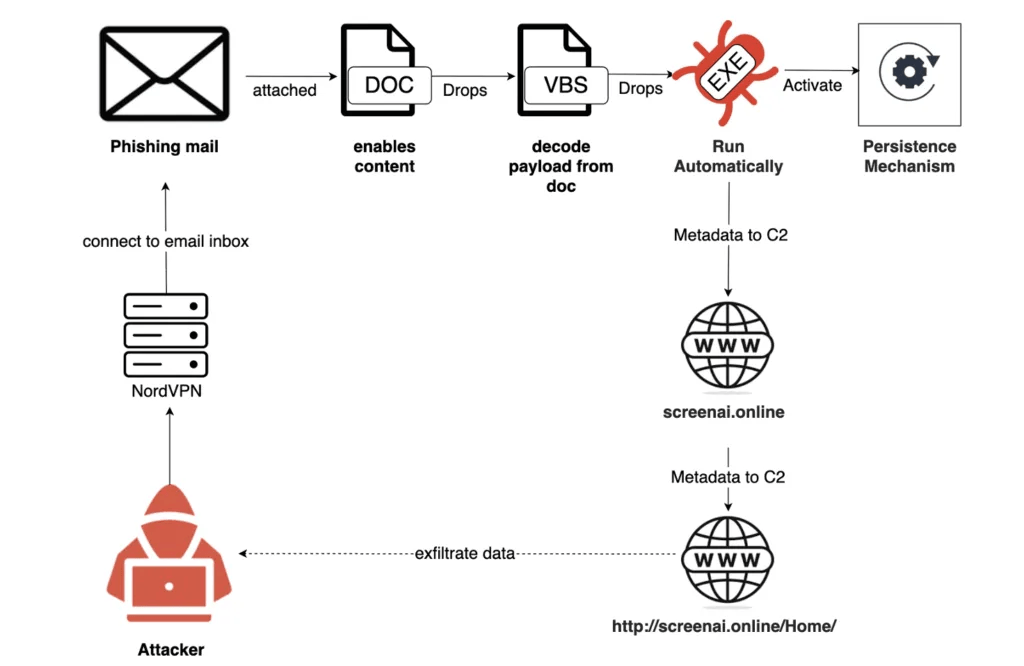

La campagna spear-phishing legata all’Iran abusa di caselle del Ministero degli Affari Esteri dell’Oman per colpire governi globali con allegati Word che attivano macro VBA, scaricano il payload sysProcUpdate e instaurano comunicazioni C2 cifrate. Gli attaccanti camuffano le email come comunicazioni diplomatiche urgenti, sfruttano mailbox @fm.gov.om compromesse e sincronizzano le ondate con negoziati sensibili. I messaggi inducono all’abilitazione dei contenuti. Le macro decodificano il binario e lo eseguono in modo nascosto. Il malware invia beacon verso screenai.online. Dream Threat Intelligence e ClearskySec collegano l’operazione a operatori allineati con l’Iran, inclusi cluster riconducibili a Homeland Justice del MOIS. La campagna si estende da agosto 2025, su più regioni e istituzioni.

Panoramica e attributi della campagna

L’operazione sfrutta la fiducia in un mittente istituzionale per veicolare documenti malevoli. La mailbox della Rappresentanza dell’Oman a Parigi risulta tra le più attive. I ricercatori osservano 270 email distribuite in più ondate, con 104 indirizzi unici compromessi usati per offuscare l’origine. I destinatari includono ambasciate, consolati e organismi internazionali. Il tema dei messaggi è coerente con dossier regionali. I testi citano un presunto “futuro regionale post-guerra” e il ruolo dei paesi arabi. Il timing coincide con discussioni su cessate il fuoco con Hamas, aumentando la plausibilità. L’obiettivo è intelligence diplomatica e situational awareness.

Tecniche di social engineering e contesto geopolitico

Gli attori adottano social engineering a tono diplomatico. Il lessico è formale. I soggetti appaiono urgenti. Le email fanno leva su catene di fiducia esistenti. Il traffico in uscita transita su NordVPN. Un exit node in Giordania (212.32.83.11) recapita parte dei messaggi. Questa scelta maschera l’infrastruttura reale. La geopolitica funge da anello di congiunzione. L’Iran cerca raccolta informativa durante fasi delicate. Gli analisti individuano collegamenti con cluster MOIS. L’uso di mailbox ufficiali riduce le difese psicologiche del destinatario. La richiesta di abilitare macro appare come atto necessario per la lettura.

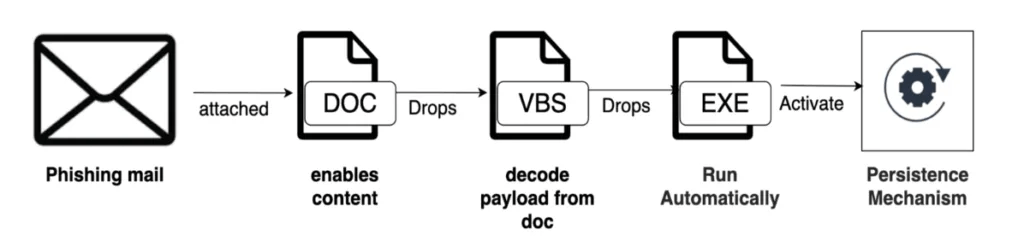

Catena infettiva: dalle macro VBA al dropper

Gli allegati .docm includono moduli ThisDocument e UserForm1. Il campo TextBox1 contiene un payload codificato in sequenze numeriche. La funzione dddd converte le terne di cifre in ASCII, ricostruendo l’eseguibile. Una routine anti-analisi denominata laylay introduce ritardi tramite quattro cicli annidati da 105 iterazioni. Questo stratagemma degrada le sandbox a tempo. La funzione RRRR lancia il file in vbHide con la Windows Shell, evitando finestre visibili. L’evento Document_Open orchestra l’intera catena. La macro scrive il binario in C:\Users\Public\Documents\ManagerProc.log. Subito dopo ne attiva l’esecuzione. La tecnica riduce la visibilità del dropper e sfrutta percorsi comuni per non destare allarmi.

Analisi del payload sysProcUpdate e canale C2

Il payload sysProcUpdate mostra anti-debug e scelte di offuscamento leggere. Usa SetUnhandledExceptionFilter per resistere a crash indotti. Presenta sezioni packed. All’avvio raccoglie metadati di host e utente. Il formato include userName, computerName, ID e stato isAdmin. Le informazioni si serializzano in JSON. I dati viaggiano cifrati in HTTPS POST verso https://screenai.online/Home/. Il beaconing è periodico. La persistenza dipende da task o meccanismi leggeri di autorun rilevati in vari campioni. Alcune esecuzioni in sandbox restituiscono 0x2ee7 (host irraggiungibile), segno di C2 spento durante analisi. La semplicità del codice riduce l’impronta e mantiene alta la longevità operativa.

Infrastruttura di consegna e indicatori di rete

La catena sfrutta caselle @fm.gov.om. I record di routing mostrano transit su NordVPN per l’uscita. L’IP 212.32.83.11 appare nei log di consegna. Il C2 principale è screenai.online su TLS 443. Il tracciato rivela HTTPS POST regolari con user-agent coerenti a componenti Windows. L’uso di un dominio recente segnala infrastruttura dedicata. Il mix tra mailbox legittima e VPN commerciale complica l’attribuzione a freddo. Gli indicatori di rete restano cruciali per l’hunting: richieste POST ripetute, contenuti application/json, assenza di navigazione correlata e JA3 ricorrenti indicano un beacon applicativo.

Targeting geografico e selettività dei bersagli

Il fuoco della campagna abbraccia Medio Oriente, Africa, Europa, Asia e Americhe. I destinatari primari includono ministeri, ambasciate e consolati. In Europa emergono contatti in Italia, Francia, Romania, Spagna, Paesi Bassi, Ungheria, Germania, Austria e Svezia. In Medio Oriente compaiono Oman, Qatar, Bahrein, Israele, Giordania e UAE. L’Africa vede traffico verso Etiopia, Nigeria, Rwanda e Malawi. In Asia figurano Giappone, Corea, Thailandia, Bangladesh e Mongolia. Le organizzazioni internazionali ricevono più ondate. La selezione riflette interessi geopolitici e agende diplomatiche in corso.

Attribuzione: operatori iraniani e ruolo di Homeland Justice

Dream Threat Intelligence attribuisce la campagna a operatori allineati con l’Iran. ClearskySec segnala l’uso di una mailbox MFA Oman compromessa. I TTP coincidono con quelli osservati in cluster MOIS, incluso Homeland Justice. L’uso di macro VBA, dropper minimali, beacon su endpoint web e sfruttamento di identità istituzionali ricorre in attività storiche iraniane. L’attribuzione si fonda su IOC, tempi operativi e tematiche coerenti. Il quadro suggerisce obiettivi di spionaggio e preparazione informativa.

Perché il phishing diplomatico funziona ancora

Le caselle governative godono di reputazione elevata. I gateway email applicano filtri meno aggressivi su domini trusted. L’uso di linguaggio diplomatico, loghi ufficiali e thread esistenti abbassa la guardia. Le macro VBA sfruttano l’inerzia delle policy che le lasciano attive in ambienti legacy. Il fattore umano resta l’anello debole. Il mittente reale della MFA omanita disinnesca segnali di allarme visivi. Le istruzioni nel documento inducono a Enable Content con pretesti convincenti.

Tecniche anti-analisi e sfide per la rilevazione

Il ritardo introdotto da laylay riduce l’efficacia di sandbox a tempo fisso. La scrittura su percorsi pubblici come Public\Documents evade regole basate su cartelle sospette. L’esecuzione con vbHide evita finestre e prompt. Le stringhe offuscate nel form UserForm1 eludono scanner statici. La combinazione di macro, dropper e C2 su HTTPS annulla molte firme legacy. La detection deve passare a modelli comportamentali e a telemetria multistrato.

Implicazioni per le difese governative e multilaterali

Le amministrazioni devono trattare i documenti Office come vettori esecutivi. La disattivazione predefinita delle macro va imposta ovunque. Le eccezioni richiedono firmware di sicurezza e firma digitale. La telemetria di endpoint e rete deve unire eventi in sequenza: apertura documento, spawn di WMI o Shell, scrittura in Public\Documents, primo POST al C2. La risposta a bassa latenza interrompe il beaconing e preserva le evidenze. La cooperazione con CERT e società di threat intelligence accelera la condivisione di indicatori.

Segnali rivelatori nei flussi di rete

La comparsa di POST a screenai.online senza browsing precedente è un outlier. L’assenza di SNI noti in TLS o la presenza di JA3 ripetuti segnala automazione. I payload JSON con campi userName, computerName e ID appaiono costanti. La cadenza dei beacon è regolare. Gli orari si allineano a fusi orari mediorientali. Il traffico non mostra asset CDN di accompagnamento. Questi indizi alimentano regole di correlazione efficaci.

Segnali rivelatori sugli endpoint

La creazione di ManagerProc.log in Public\Documents merita alert immediato. L’avvio di winword.exe seguito da cmd.exe o wscript.exe in vbHide è un pattern tipico. Le chiavi di autorun iniettate a ridosso dell’apertura documento svelano tentativi di persistenza. I tentativi di contatto verso domini nuovi entro pochi minuti completano la sequenza d’infezione.

Mitigazioni senza compromessi sulla produttività

La segmentazione delle postazioni diplomatiche riduce il lateral movement. I profili Office devono negare l’esecuzione VBA salvo whitelist firmate. La validazione SPF, DKIM e DMARC va estesa con policy rigide. Le caselle ad alto rischio richiedono isolation del contenuto e sandbox di documenti in apertura. Le passkey e l’MFA riducono l’impatto di furti di credenziali in account di posta. La cancellazione rapida delle sessioni sospette e la rotazione dei token chiudono varchi aperti.

Considerazioni DFIR: raccolta evidenze e contenimento

La risposta deve isolare la macchina senza spegnerla. I team raccolgono copie dei documenti, estraggono la macro, ricostruiscono il payload con la routine dddd e validano il C2. La cattura dei pcap durante il beaconing facilita l’estrazione di IOC. La bonifica rimuove autorun, elimina ManagerProc.log e blocca screenai.online a livello di egress. La riapertura controllata del documento in ambiente isolato conferma la catena e permette aggiornamenti di detection.

Cooperazione internazionale e ruolo dell’intelligence privata

La campagna mostra come società private e CERT nazionali possano sincronizzare difese. Dream Threat Intelligence fornisce telemetria, mentre ClearskySec dissemina early warning su social. La tempestiva condivisione di hash, domini e tattiche consente di prevenire infezioni di seconda ondata. I governi traggono vantaggio da canali dedicati di scambio IOC e da esercitazioni congiunte.

Evoluzione probabile delle TTP

Gli attori potrebbero migrare verso template Office con VSTO o Add-in firmati. Potrebbero variare i domini C2 con infrastrutture fast-flux. È lecito aspettarsi payload con sleep jitter e DNS-over-HTTPS. La tematizzazione seguirà l’attualità regionale. Il fulcro resterà la compromissione di caselle istituzionali per massimizzare la credibilità.

Difendere la sequenza, non l’evento

La protezione efficace contro questa campagna spear-phishing richiede il passaggio da firme statiche a correlazioni sequenziali. La catena è ripetitiva: apertura di un .docm, macro VBA che decodifica in ASCII, scrittura in Public\Documents, esecuzione nascosta, beacon a screenai.online con JSON standard. L’adozione di modelli che uniscono telemetria endpoint e flussi di rete intercetta la coreografia dell’attacco. La prevenzione si fonda su macro off, isolamento dei documenti, policy DMARC rigide e training mirato al contesto diplomatico. La risposta deve bloccare l’egress in secondi, conservare tracce e ruotare credenziali. Senza questo cambio di paradigma, l’unione tra identità legittime compromesse e malware a bassa impronta continuerà a produrre dwell time elevati e perdita di intelligence critica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.