L’hacking dell’account X del ministro della Difesa Guido Crosetto ha rilanciato il dibattito sulla sicurezza cibernetica delle figure istituzionali in Italia, dopo la pubblicazione di post fraudolenti che invitavano a donazioni in criptovalute. L’episodio ha innescato polemiche politiche immediate, con un comunicato ufficiale del ministero della Difesa che ha smentito l’autenticità dei contenuti e confermato l’avvio delle indagini per ripristinare la sicurezza del profilo. Il caso ha evidenziato anomalie precedenti segnalate da Matrice Digitale nelle interazioni con l’account del ministro, alimentando ipotesi su bug della piattaforma X e su accessi paralleli al profilo. L’incidente, durato poche ore ma amplificato da screenshot e condivisioni, offre un quadro tecnico chiaro: operatori malevoli hanno sfruttato trigger emotivi – dai presunti funerali di Giorgio Armani alla crisi umanitaria a Gaza – per indurre donazioni pseudo-benefiche, facendo leva su wallet non tracciabili e sulla confusione generata da un profilo verificato grigio. Il caso riporta al centro la necessità di protezioni avanzate, protocolli più rigidi per la gestione degli account istituzionali e una riflessione sul ruolo delle piattaforme social nella tutela dell’integrità informativa.

Dinamica dell’attacco e cronologia dei post

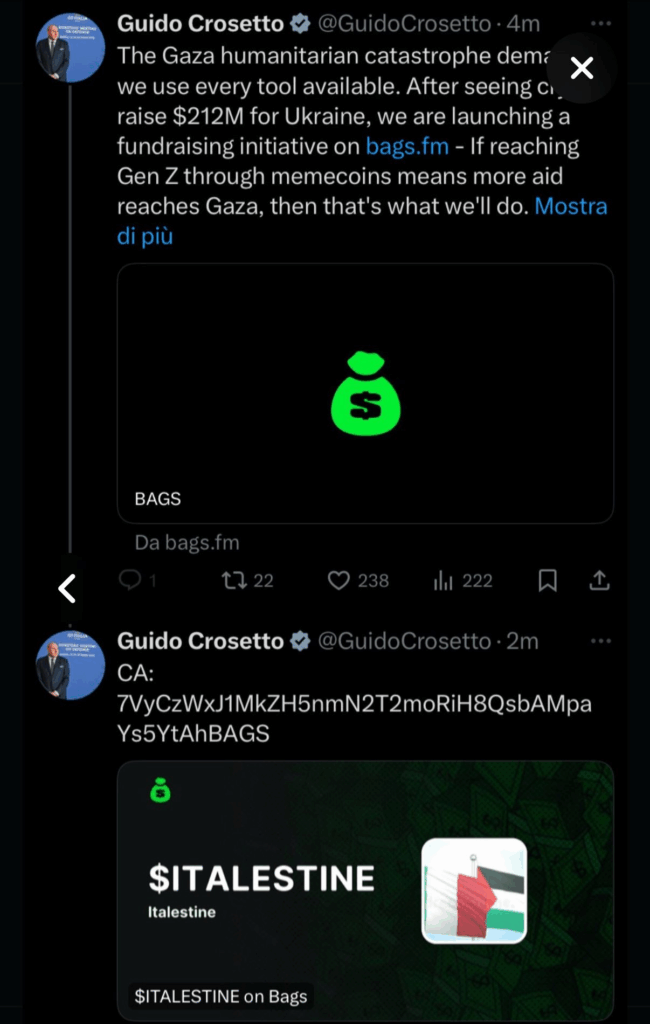

Gli intrusi hanno pubblicato in serata almeno due messaggi sospetti dall’account X del ministro. Il primo ha citato i funerali di Giorgio Armani in relazione a un fondo solidale in criptovalute, mentre il secondo ha invocato donazioni digitali per la crisi a Gaza. La sequenza dei contenuti ha mostrato una chiara ingegneria sociale orientata a sfruttare temi emotivamente carichi con call-to-donation immediate, tipiche delle truffe crypto. L’account verificato grigio ha agito da moltiplicatore di credibilità apparente, abbassando la soglia di diffidenza di alcuni utenti.

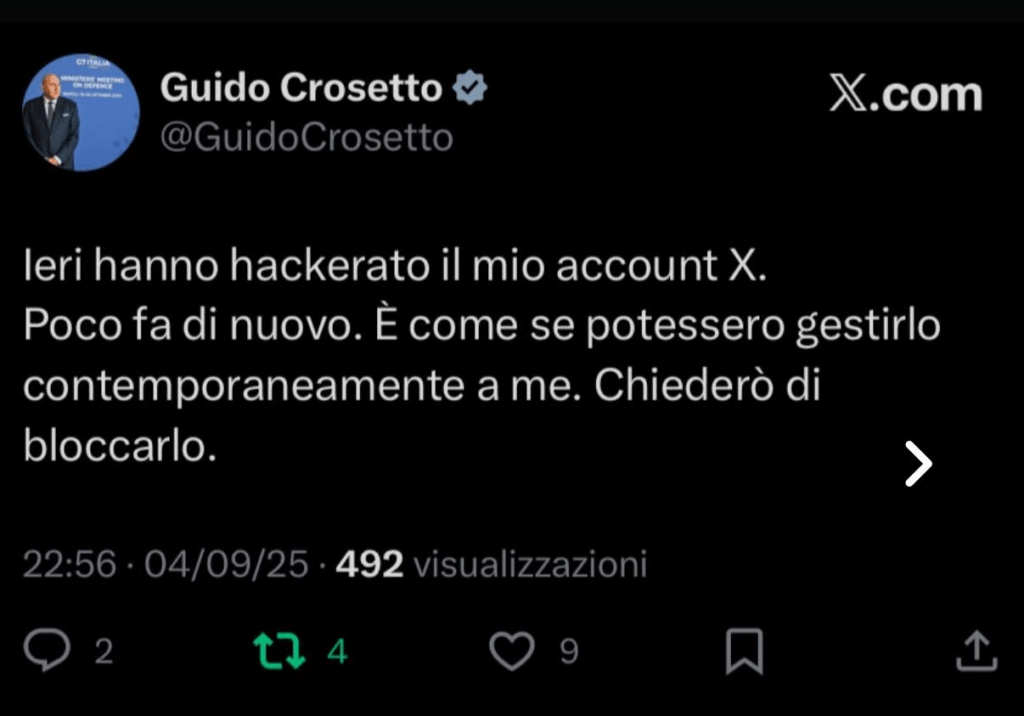

Il ministro ha segnalato anomalie nei giorni precedenti, riferendo una percezione di doppia gestione del profilo. Questo elemento suggerisce un possibile accesso parallelo con sessioni concorrenti, condizione compatibile con furto di credenziali, dirottamento OAuth o bypass delle politiche di session management della piattaforma. Il post di allerta del ministro, poi rimosso, ha chiesto un blocco temporaneo dell’account per bonificare l’accesso e invalidare token o sessioni compromesse.

Comunicazione istituzionale e risposta operativa

Il ministero della Difesa ha diffuso un comunicato per disconoscere i contenuti, delimitare l’impatto informativo e rassicurare sull’avvio delle indagini. La nota ha separato la fonte istituzionale dall’azione malevola, condizione essenziale per arginare la disinformazione e ridurre la propagazione dei post. In parallelo, la polizia postale e le autorità competenti hanno attivato i flussi forensi su log di accesso, IP sospetti, fingerprint di device e tracce telemetriche utili a ricostruire catene di compromissione. La gestione della crisi ha seguito una timeline concentrata: rilevazione, segnalazione, presa di distanza ufficiale, rimozione dei contenuti e ripristino del controllo sull’account. Tale sequenza, unita a una messaggistica coordinata, ha limitato l’erosione reputazionale e ha reindirizzato l’attenzione su misure preventive e standard di hardening per i profili istituzionali.

Contenuti fraudolenti e leva emotiva

L’uso di criptovalute come strumento di raccolta ha puntato su anonimato, velocità e irreversibilità delle transazioni. La menzione di Giorgio Armani e l’aggancio a Gaza hanno incarnato due pattern tipici dell’information laundering: associare il falso appello a un evento riconoscibile o a una crisi reale per innestare una narrativa persuasiva. La call-to-donation crypto riduce il friction operativo e neutralizza i controlli antifrode tradizionali, rendendo complesso il tracciamento dei fondi.

Questa triangolazione – evento noto, urgenza morale, strumento finanziario opaco – rappresenta un copione collaudato del phishing avanzato in ambito social, tanto più efficace quando coinvolge un profilo verificato e udienze ampie. La disseminazione di screenshot ha amplificato l’impatto, prolungando la coda di visibilità dei contenuti, anche dopo la rimozione.

Anomalie su X e ipotesi di bug

Matrice Digitale ha segnalato anomalie pregresse nelle interazioni con l’account del ministro, inclusi tweet che non partono correttamente e fermi in pubblicazione. Tali elementi, in assenza di conferme ufficiali, aprono tre ipotesi tecniche non mutualmente esclusive: bug di cache con stato di pubblicazione incoerente, race condition tra sessioni concorrenti e interferenze da token OAuth con scadenze o permessi non allineati. La gestione simultanea descritta dal ministro è coerente con session hijacking, application-layer replay o bypass MFA tramite token refresh indebitamente acquisiti. Le opzioni per abbonati di X – ad esempio modifiche post-pubblicazione – complicano la telemetria se lifecycle e versioning non risultano perfettamente tracciati lato client e server. La convergenza di anomalie ripetute e compromissione in tempi ravvicinati invita a verifiche coordinate con la piattaforma su log di backend, audit trail dei permessi e alert di comportamento anomalo e questo può farlo solo la piattaforma.

Reazioni politiche e impatto sul dibattito pubblico

La polemica politica è scattata con richieste di chiarimenti e interpellanze. Le opposizioni hanno criticato la vulnerabilità dei profili istituzionali, mentre il governo ha puntato sulla rapidità della risposta e sulla parzialità dell’evento. Il dibattito ha riproposto i temi della dipendenza da piattaforme extra-UE, della trasparenza algoritmica e della protezione dei profili grigi. Nel frattempo, il ministro ha rilanciato la linea orientata a integrare hacker etici nella difesa, rafforzando la cultura della sicurezza e la resilienza del perimetro informativo nazionale. Il clima creato dall’hacking erode fiducia e chiarezza nelle comunicazioni ufficiali, agendo su percezioni e narrazioni. Ciò impone una governance proattiva del rischio reputazionale, con procedure che includano pre-bunking e debunking tempestivi, canali ridondanti di comunicazione e architetture di verifica indipendenti dalla piattaforma primaria.

Vettori d’intrusione possibili

Gli indicatori disponibili indirizzano su tre macro-vettori. Il primo riguarda credent phishing e social engineering fuori banda, con landing studiata per captare credenziali e token da operatori o staff. Il secondo ipotizza compromissione di endpoint abilitati all’accesso – browser, estensioni, password manager, client mobili – che potrebbe consentire accessi persistenti anche in presenza di MFA non applicata a tutte le rotte di autenticazione. Il terzo coinvolge terze parti con permessi OAuth sul profilo, potenzialmente sfruttabili tramite supply chain applicativa o chiavi API esposte. La valutazione forense deve mappare dispositivi, sessioni, app connesse e scope autorizzati, verificando anomalie su IP, UA, time-box e geolocalizzazione rispetto a routine note di utilizzo.

Implicazioni per la sicurezza nazionale

Il bersaglio colpisce il ministro della Difesa, rendendo l’episodio un test per la resilienza comunicativa e il coordinamento inter-agenzia. La dimensione nazionale include AISI, polizia postale e strutture del ministero, con possibili cooperazioni transfrontaliere per il tracciamento di wallet o servizi d’appoggio. La minaccia appare compatibile con attori opportunisti che sfruttano finestre tecniche e temi sensibili, ma il contesto non esclude mandanti evoluti con obiettivi informativi o di destabilizzazione. L’episodio sostiene l’espansione di capability cyber e threat intelligence condivisa, inclusi esercizi NATO e accordi bilaterali per standardizzare procedure di allerta e risposta. Sul piano legislativo, l’incidente rafforza la necessità di standard minimi per i profili istituzionali su piattaforme terze.

Ruolo delle piattaforme social e cornice regolatoria

Le piattaforme come X gestiscono dati sensibili e comunicazioni governative. Il Digital Services Act impone trasparenza, mitigazione del rischio sistemico e accesso ai dati per la ricerca e le autorità. Un profilo verificato grigio che diffonde contenuti falsi richiede meccanismi di contenimento prioritari, telemetria anti-abuso e canali d’emergenza con priorità di intervento. La moderazione assistita da AI deve distinguere tra compromissione e cambi di policy editoriali, concentrandosi su pattern comportamentali anomali oltre che sulle feature di contenuto. Sul piano tecnico, identità forti per gestori di profili istituzionali, mutual TLS per console di amministrazione, MFA obbligatoria per tutti i flussi e bound di rete noti per gli accessi privilegiati riducono la superficie d’attacco.

Effetti informativi e propagazione

La circolazione di screenshot prolunga la vita utile del contenuto malevolo, perfino dopo la rimozione, creando una seconda ondata di attenzione che alimenta speculazioni e narrazioni alternative. La memetica social trasforma il falso in oggetto di discussione, spostando il focus dai fatti ai frame interpretativi. La risposta deve quindi includere materiale di confutazione verificabile, timeline ufficiale, archiviazione e fingerprint dei post fraudolenti per ricerche successive.

Lezioni operative per profili istituzionali

I profili istituzionali richiedono un livello di protezione superiore a quello degli account ordinari. La separazione dei ruoli tra gestione comunicativa e gestione tecnica, l’uso di password manager con policy di rotazione, il controllo perimetrale degli IP ammessi, la revisione mensile dei permessi OAuth e la telemetria di sessione con alert in real time su login anomali costituiscono un minimo vitale. La simulazione periodica di phishing mirato e la formazione operativa riducono significativamente la probabilità di compromissione. In ambiente mobile, l’adozione di work profile separati, container MDM, attestazioni hardware e blocco delle sideload elimina vettori di malware e token theft. Per la continuità operativa, è fondamentale predisporre canali secondari di comunicazione ufficiale e procedure di emergenza per l’annuncio pubblico di compromissioni e bonifiche.

Raccolta fondi fraudolenta: tracciabilità e contrasto

Le criptovalute introducono sfide ma non impediscono analisi forense. La clusterizzazione dei wallet, l’uso di heuristiche di mixing e le richieste di collaborazione a exchange con KYC possono ricostruire flussi e passaggi. La tempestività è cruciale: più rapida è la segnalazione, maggiore è la probabilità di freezing presso intermediari.

Proiezione internazionale e cooperazione

L’evento rientra in un pattern globale di attacchi agli account di figure pubbliche, con finalità che vanno dal profitto alla distrazione fino alla semina di sfiducia. La cooperazione con alleati, CERT, ISAC e forze dell’ordine estere consente blacklist condivise, early warning e signature per rilevazione comportamentale. L’Italia può capitalizzare l’episodio per accelerare linee guida nazionali sugli account istituzionali in ambienti privati. L’attacco all’account X del ministro Guido Crosetto mostra una catena di rischio composta da ingegneria sociale, gestione sessioni e dorsali di pagamento opache. Il profilo verificato grigio ha moltiplicato la credibilità dei post fraudolenti, mentre le anomalie pregresse suggeriscono interferenze tra sessioni o bug di pubblicazione. La mitigazione richiede MFA vincolata all’intero grafo di autenticazione, token binding con attestazione di device, policy di IP allowlist, audit continuo dei permessi OAuth, alert comportamentali e playbook di crisi con canali ridondanti. Sul piano informativo, la bonifica rapida, la smentita ufficiale e la documentazione forense hanno limitato i danni reputazionali, ma l’episodio impone una standardizzazione nazionale per i profili istituzionali su piattaforme terze. La combinazione di hardening tecnico, governance operativa e collaborazione con le piattaforme resta l’unico percorso realistico per ridurre superficie d’attacco e tempo di esposizione in futuri tentativi di abuso.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...