Seqrite Labs ha pubblicato un’analisi dettagliata sull’operazione BarrelFire, una campagna di spionaggio cibernetico che prende di mira il settore oil & gas del Kazakhstan. L’attacco è attribuito a NoisyBear, gruppo di matrice russa attivo dal 2024 e noto per tecniche di spear-phishing avanzato. La campagna, avviata nell’aprile 2025, sfrutta email inviate da account compromessi di KazMunaiGas, l’azienda energetica statale, e ha come obiettivo l’accesso a dati strategici e la compromissione delle infrastrutture critiche. L’analisi mette in luce una catena d’infezione basata sul malware DOWNSHELL e un’infrastruttura ospitata da Aeza Group, provider russo già sanzionato dagli Stati Uniti.

Dettagli della campagna BarrelFire

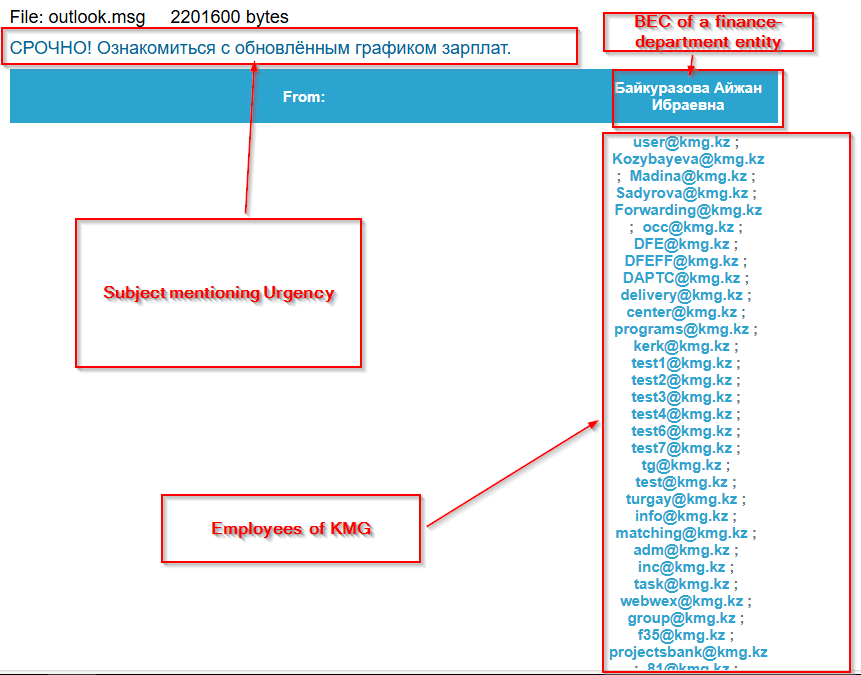

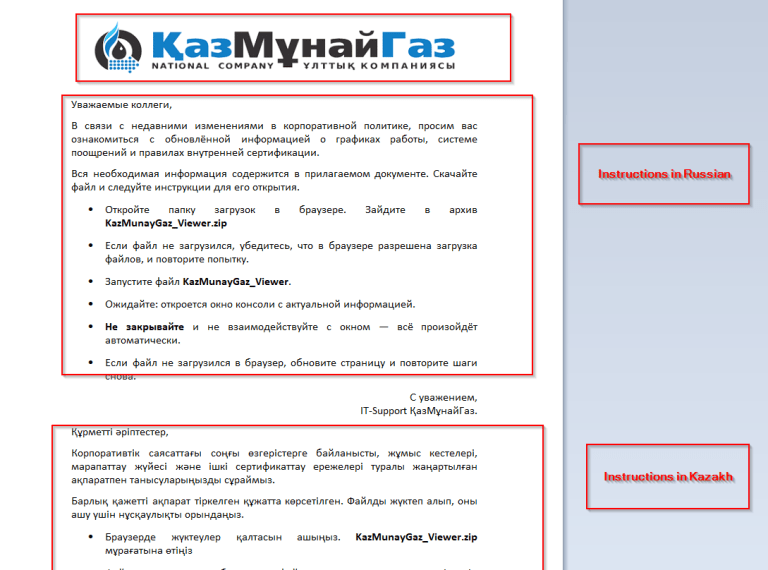

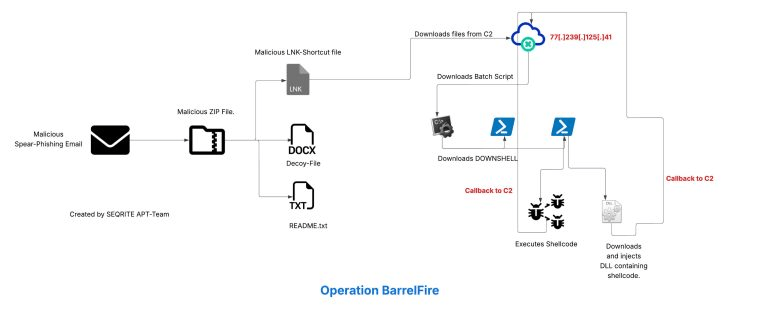

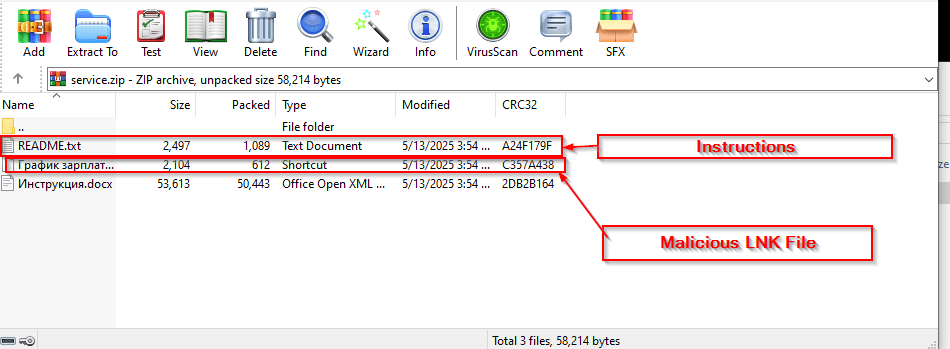

La campagna inizia con l’invio di email di spear-phishing da indirizzi apparentemente legittimi, utilizzando temi credibili come procedure di certificazione, policy interne o aggiornamenti salariali. Gli allegati, archivi ZIP contenenti un file LNK malevolo, documenti esca e un file README in russo e kazako, inducono le vittime a eseguire un falso programma denominato KazMunayGaz_Viewer.

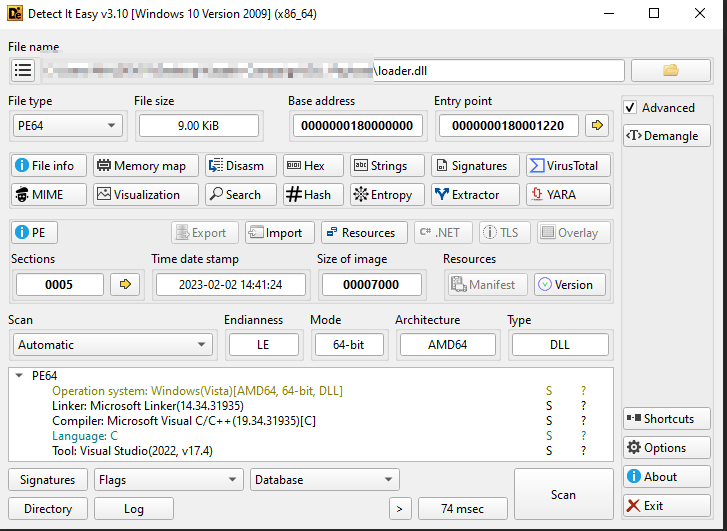

Il file LNK attiva uno script batch che scarica ed esegue DOWNSHELL, un loader PowerShell progettato per rilasciare un impianto DLL a 64 bit. Questa DLL stabilisce una reverse shell per comunicare con i server di comando e controllo, consentendo agli attaccanti di ottenere pieno accesso remoto al sistema compromesso. NoisyBear adotta tecniche evasive sofisticate, come offuscamento multilivello, uso di stringhe codificate in Base64, junk code e iniezione di processo in explorer.exe, così da rendere più difficile il rilevamento da parte di antivirus e sandbox. La campagna ha colpito oltre 50 entità kazake, con furto di credenziali, esfiltrazione di dati strategici e movimento laterale nelle reti interne.

Attribuzione a NoisyBear

Seqrite attribuisce l’operazione a NoisyBear con un livello di confidenza medio-alto. L’analisi mostra sovrapposizioni di codice con tool riconducibili a APT russi, tra cui script derivati dal framework Empire, oltre alla presenza di stringhe uniche identificate in malware già associati ad ambienti GRU. La scelta di appoggiarsi a Aeza Group, provider russo sanzionato dagli Stati Uniti nel luglio 2025 per il supporto a campagne di cyberwarfare, rafforza ulteriormente l’attribuzione. L’uso di TOR, VPN multiple e registrar anonimi complica l’identificazione diretta, ma il contesto geopolitico conferma la pista russa: Mosca ha un forte interesse a monitorare e condizionare le politiche energetiche del Kazakhstan, competitor diretto nel mercato centroasiatico.

Fasi dell’infezione

L’attacco segue una catena d’infezione strutturata. Nella prima fase, le email di spear-phishing ingannano i dipendenti inducendoli ad aprire gli allegati ZIP. Una volta avviato il file LNK, lo script batch scarica DOWNSHELL e prepara l’esecuzione del payload. DOWNSHELL verifica il sistema operativo della vittima, adatta il codice a Windows 10 e 11 e rilascia la DLL malevola. Quest’ultima garantisce persistenza creando chiavi di registro, pianificando task automatici e avviando servizi falsi che sopravvivono ai riavvii.

Gli attaccanti usano la DLL per eseguire dump di memoria LSASS, rubare credenziali e muoversi lateralmente attraverso RDP sfruttando password deboli. L’esfiltrazione dei dati avviene tramite canali cifrati HTTPS, con upload su servizi cloud come Dropbox o su repository privati compromessi. Infine, il malware effettua pulizia dei log per ridurre le tracce forensi e lascia backdoor attive per accessi futuri.

Infrastruttura e indicatori di compromissione

L’infrastruttura di comando e controllo sfrutta server Aeza Group, con certificati SSL self-signed e comunicazioni mascherate sulla porta 443. Seqrite ha identificato domini .ru registrati anonimamente, hash di file LNK e DLL, e stringhe uniche all’interno di DOWNSHELL utilizzate come beacon. Tra gli indicatori di compromissione figurano anche registry paths sospetti, user agent falsificati e attività DNS anomale. Gli attaccanti ruotano frequentemente domini e indirizzi IP per prolungare la durata della campagna, dimostrando capacità di adattamento e resilienza operativa.

Impatto della campagna

Secondo Seqrite, l’operazione BarrelFire ha provocato una perdita significativa di dati sensibili per le aziende energetiche kazake. Sono state compromesse credenziali di accesso aziendali, documenti strategici e repository di fornitori nella supply chain, con potenziali effetti di lungo termine su sicurezza nazionale e competitività economica. La compromissione di reti interne a infrastrutture critiche apre inoltre scenari di rischio legati a futuri attacchi distruttivi o ransomware, con implicazioni geopolitiche che si inseriscono nelle tensioni tra Mosca e Astana per il controllo delle risorse energetiche regionali.

Misure di protezione Seqrite

Per mitigare i rischi, Seqrite raccomanda:

- monitoraggio avanzato delle email aziendali per individuare allegati malevoli,

- segmentazione delle reti per limitare i movimenti laterali,

- adozione della multi-factor authentication per ridurre l’impatto del furto di credenziali,

- blocchi proattivi degli IP associati ad Aeza Group e altre infrastrutture malevole,

- training periodico dei dipendenti per rafforzare la consapevolezza contro il phishing.

Seqrite ha inoltre aggiornato le proprie signature e IOC, distribuendoli alla community di cybersecurity per favorire attività di threat hunting e protezione preventiva. L’operazione BarrelFire rappresenta un caso emblematico di cyberspionaggio statale contro un settore strategico. L’impiego di tecniche raffinate di spear-phishing, l’uso di un loader evoluto come DOWNSHELL e l’appoggio a infrastrutture ostili come Aeza Group collocano l’attacco nel solco delle più avanzate operazioni di cyberwarfare. Per il Kazakhstan, l’incidente conferma la necessità di potenziare le difese cibernetiche nelle infrastrutture critiche e di rafforzare le alleanze con partner internazionali. A livello globale, BarrelFire sottolinea la crescente centralità della cyber intelligence russa nelle dinamiche geopolitiche dell’energia.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.