La campagna GPUGate rappresenta un salto di sofisticazione nelle tecniche di malvertising e platform abuse: un malware progettato per diffondersi tramite annunci sponsorizzati su Google Ads e repository manipolati su GitHub, che richiede una GPU reale per decrittare e attivare il payload. Scoperta e neutralizzata da Arctic Wolf il 19 agosto 2025, la campagna è attiva dal dicembre 2024 e ha preso di mira professionisti IT in Europa occidentale. GPUGate combina social engineering, offuscamento avanzato e una check hardware che impedisce l’esecuzione in ambienti virtuali, rendendo le analisi automatizzate e le sandbox inefficaci. Il risultato è una minaccia mirata e persistente, con forte potenziale di furto credenziali e compromissione di reti aziendali.

Scoperta e timeline della campagna

Arctic Wolf ha identificato GPUGate durante un incidente gestito il 19 agosto 2025. Le analisi forensi hanno rivelato che i sample iniziali risalgono al 10 dicembre 2024, indicando una campagna attiva per mesi e continuamente adattata dagli autori. Durante il periodo di attività gli aggressori hanno aggiornato vettori e tecniche per sfuggire alle signature e alle regole EDR. Arctic Wolf ha bloccato comunicazioni con i server di comando e controllo, rimosso la persistenza dai sistemi compromessi e pubblicato indicatori di compromissione per favorire la detection. La rapidità dell’intervento ha limitato l’impatto, ma la finestra temporale evidenzia la capacità degli attori di gestire operazioni prolungate e mirate.

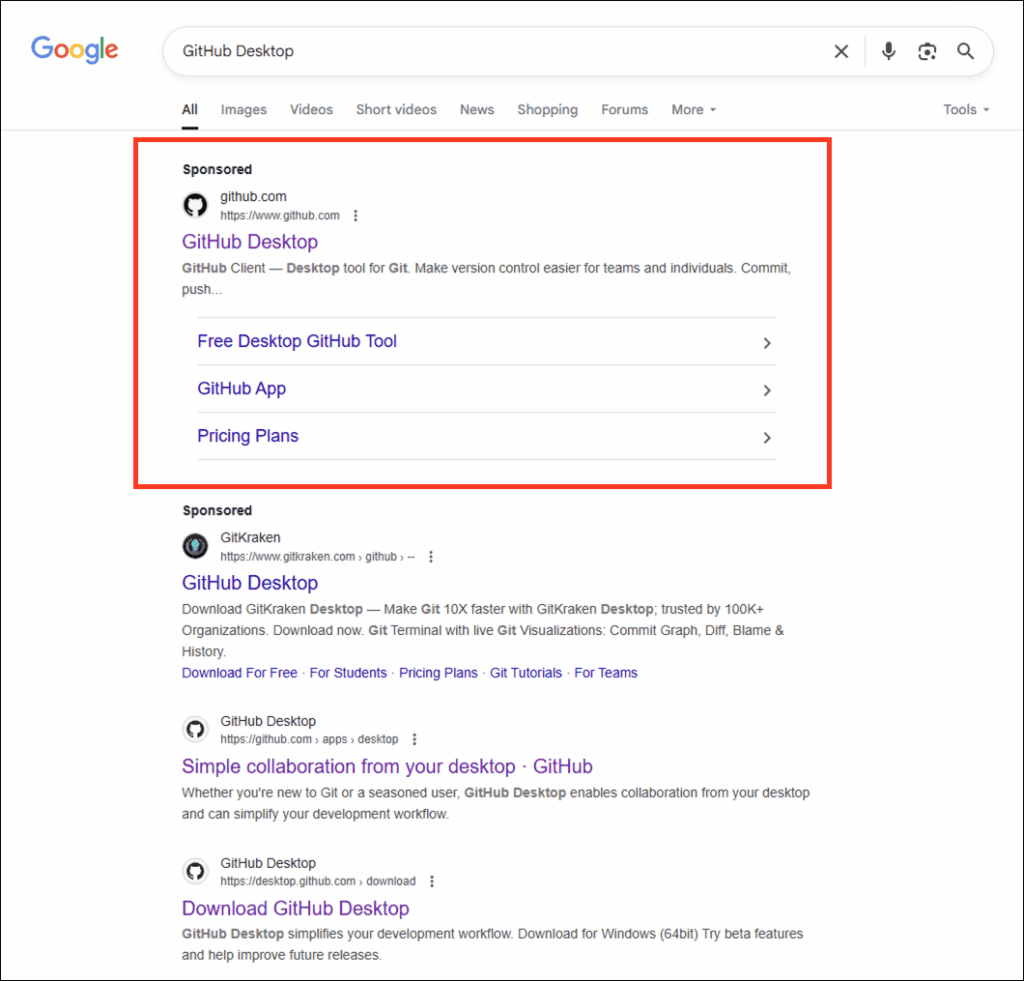

Meccanismi di diffusione e abuso delle piattaforme

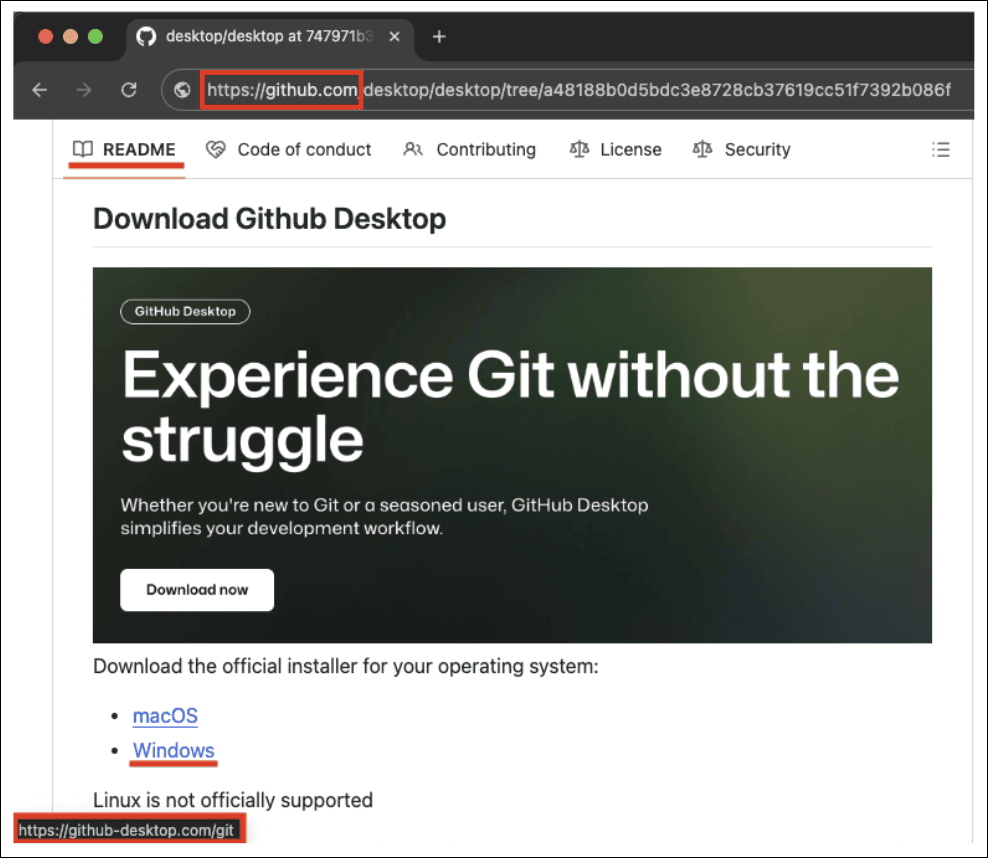

La campagna sfrutta Google Ads per promuovere annunci che compaiono su ricerche mirate come “GitHub Desktop”. Gli annunci geofencati indirizzano gli utenti in Europa occidentale verso pagine che imitano repository ufficiali. Un commit malevolo altera il README del repository, inserendo link a un installer fasullo ospitato su un dominio come gitpage.app.

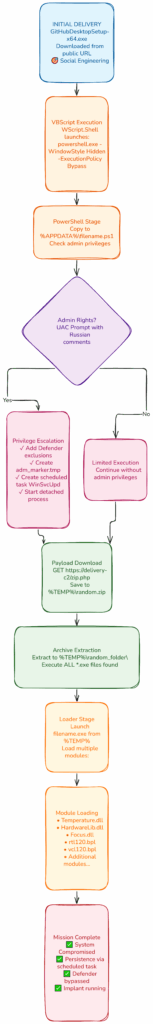

Il file MSI distribuito imita l’installer ufficiale di GitHub Desktop e pesa circa 128 MB, mascherando contenuti maligni. Questa tattica sfrutta la fiducia verso infrastrutture legittime: Google Ads aumenta la visibilità, GitHub fornisce la credibilità del repository, e il dominio di hosting aggira alcuni warning di sicurezza. Il risultato è un vettore diffusionale che aggira controlli superficiali e coinvolge utenti esperti come sviluppatori e amministratori.

Funzionalità, persistenza e impatto operativo

Una volta eseguito, GPUGate richiede privilegi amministrativi e stabilisce persistence copiandosi in %APPDATA% e creando un task schedulato denominato WinSvcUpd per esecuzione al logon. Script PowerShell e task persistenti scaricano payload aggiuntivi da C2 remoti, sfruttando ZIP cifrati che contengono exe e DLL. Le tecniche includono DLL sideloading, interruzione dei servizi di sicurezza, modifica delle esclusioni di Windows Defender e creazione di processi detached per ostacolare la raccolta forense. Il malware estrae credenziali dai browser e da store locali, monitora la clipboard e trasferisce dati sensibili ai server remoti.

Per gonfiare il traffico e confondere le analisi, gli autori includono oltre cento dummy exe. La multifunzionalità rende GPUGate adatto sia a furti mirati di informazioni sia a stadi successivi come distribuzione ransomware o lateral movement.

Aspetti tecnici: decrittazione GPU-gated

Il tratto distintivo tecnico di GPUGate è la decrittazione hardware-specifica che impone la presenza di una GPU fisica con nome dispositivo lungo almeno dieci caratteri. Il malware sfrutta OpenCL per operazioni GPU-intensive che derivano una chiave AES usata nella fase finale del decrittaggio del payload. Il primo stage ricorre a un semplice XOR con 0x5A; il secondo stage decifra con AES-CBC usando IV a zero. I blob crittati sono posti a indirizzi RVA specifici e non si sbloccano in ambienti virtuali o headless. Arctic Wolf ha ricostruito il processo e confermato che solo schede come “NVIDIA GeForce RTX 4090” o equivalenti sbloccano il payload completo. Questo design ostacola l’analisi in sandbox e richiede accesso a hardware reale per eseguire reverse engineering completo. Commenti in russo nei script e segnali linguistici hanno orientato gli analisti verso un’origine russa degli attori.

Target, geofencing e attribuzione

La campagna impiega geofencing per limitare la diffusione all’Europa occidentale, con focus su Francia, Germania e Italia. I target sono professionisti IT, sviluppatori, amministratori e chiunque lavori con tool di sviluppo. Arctic Wolf ha rilevato infezioni in società IT, suggerendo intenzioni di accesso a risorse con privilegi elevati per successive escalation. L’uso di commenti in lingua russa e di tecniche avanzate porta gli analisti a sospettare attori russi, sebbene non sia stata attribuita una specifica organizzazione. Le caratteristiche tattiche lasciano aperta la possibilità che l’operazione sia svolta da un gruppo criminale professionale o da operatori con capacità sponsorizzate.

Indicatori di compromissione e raccomandazioni operative

Arctic Wolf ha reso pubblici indicatori essenziali per la detection. Tra questi figurano hash di commit GitHub (ad esempio a48188b0d5bdc3e8728cb37619cc51f7392b086f), il file MSI identificato come GitHubDesktopSetup-x64.exe con dimensione 128 MB, il task schedulato WinSvcUpd, e domini C2 come delivery-c2 e gitpage.app. Le raccomandazioni operative includono evitare download da fonti non verificate, validare URL ufficiali, controllare firme e hash degli installer, disabilitare PowerShell quando non necessario e monitorare la creazione di task schedulati. Si suggerisce di rivedere le esclusioni di Windows Defender, loggare creazioni di processi sospetti e bloccare i domini malevoli a livello network. Per l’analisi, va considerata la necessità di hardware fisico con GPU per riprodurre il decrittaggio e lo sblocco del payload. Arctic Wolf mette a disposizione regole YARA e IOC dettagliati per integrare le signature negli strumenti SIEM ed EDR.

Evoluzione tattica e impatto sulle policy di advertising

GPUGate mostra come il malvertising evolva sfruttando piattaforme pubblicitarie legittime. L’uso di Google Ads con geofencing e targeting mirato mette in luce la necessità di controlli di qualità e revisione rigida degli annunci nella supply chain pubblicitaria. Le autorità e i provider di advertising devono potenziare i processi di verifica, mentre le aziende devono aggiornare policy di download e whitelist di sorgenti software. Per le piattaforme di hosting del codice, la vicenda evidenzia la necessità di monitoraggio sui commit e meccanismi per rilevare modifiche sospette ai README o ai file pubblicati.

Implicazioni per la cybersecurity europea e iniziative di risposta

La campagna solleva un problema sistemico: infrastrutture e servizi fidati possono essere abusati per distribuire malware altamente mirati. GPUGate impone una revisione delle pratiche di sicurezza a più livelli: operatori pubblicitari, piattaforme di code hosting, team di sviluppo e difesa end-user. Autorità e industry devono rafforzare collaborazione e condivisione IOC. La richiesta di hardware reale per analisi apre la necessità di laboratori specializzati e con risorse GPU per incident response. Arctic Wolf raccomanda campagne di awareness rivolte a professionisti IT, aggiornamenti sui canali di threat intelligence e cooperazione con Google e GitHub per rimozione rapida di contenuti malevoli.

GPUGate rappresenta una minaccia avanzata che integra malvertising, abuso di piattaforme e gating hardware. La decrittazione GPU-specifica è una tecnica progettata per eludere analisi automatizzate e richiede approcci forensi dedicati. Per mitigare rischi simili, le organizzazioni devono adottare difese a più livelli: controllo dei vettori di download, monitoraggio delle attività PowerShell e task schedulati, restrizioni sui privilegi di installazione e capacità di analisi su hardware fisico. La collaborazione tra vendor di advertising, provider di repository di codice e community di threat intelligence rimane essenziale per contrastare campagne sempre più sofisticate come GPUGate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.