Il gruppo Gentlemen ransomware si è imposto come una minaccia di fascia alta tra fine 2024 e il 2025, con campagne che colpiscono aziende in USA, Europa e Asia e un apparato tecnico che combina double extortion, infiltrazioni furtive e riuso di codice proveniente da famiglie note. Secondo analisi attribuite a Trend Micro, gli operatori mostrano legami con infrastrutture cinesi, sfruttano phishing mirato e zero-day, mantengono una permanenza media di 14 giorni negli ambienti violati e impiegano AES-256 per la cifratura, estendendo le capacità con exfiltration sistematica prima del lock. Le campagne evidenziano similitudini con Hive e BlackCat, fino al presunto riuso di builder e routine di enumeration e exfiltration. Il danno economico cresce: le stime indicano perdite oltre 50 milioni di euro in costi di ripristino e riscatti che, cumulati su più episodi, raggiungono decine di milioni. L’ecosistema evolve verso RaaS, con affiliati, C2 dinamico e tool living-off-the-land, imponendo alle imprese patching rapido, monitoraggio continuo e segmentazione rigorosa per contenere l’impatto.

Cosa leggere

Origini, scoperta e attribuzione

Le prime tracce strutturate di Gentlemen compaiono nel 2024 attraverso telemetrie globali che correlano loader e payload distribuiti via email di spear-phishing con macro Office e redirect verso server compromessi. I ricercatori isolano stringhe bilingui in inglese e cinese e registrazioni di domini presso registrar cinesi dall’inizio del 2024, con cluster di indirizzi IP che puntano a regioni come il Guangdong. La catena di attacco inizia spesso da RDP esposti, brute force e sfruttamento di servizi Internet-facing non aggiornati. Nel primo semestre 2025 gli incidenti collegabili a Gentlemen aumentano di circa 40%, mentre tra gennaio e settembre 2025 vengono censite decine di vittime in ambito sanitario, finanziario e manifatturiero.

I ricercatori osservano una convergenza con Hive e BlackCat su più livelli: moduli di discovery simili, pattern nei comandi PowerShell, workflow di esfiltrazione e note di riscatto quasi sovrapponibili. L’ipotesi di riuso di codice leaked o fork di progetti esistenti si rafforza attraverso confronti di hash e sezioni binarie omologhe. La attribuzione resta complessa per via di proxy, VPN e bulletproof hosting, ma l’insieme di infrastrutture, registrazioni, lingue, tempi di attività e strumenti alimenta lo scenario di un cluster operativo con base o supporto in Cina.

Tattiche, tecniche e procedure

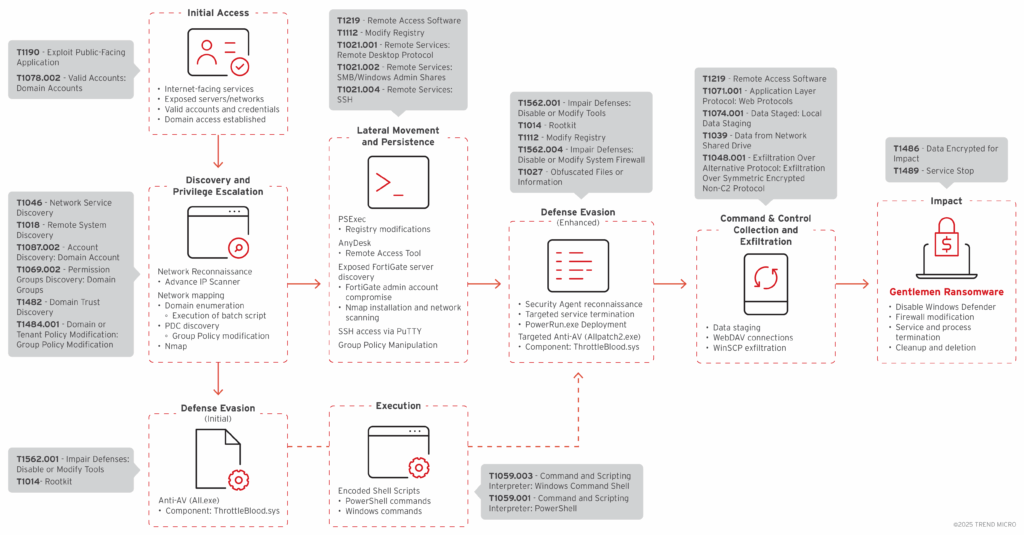

Le operazioni Gentlemen privilegiano ingressi multipli e azioni silenti per massimizzare l’effetto della cifratura finale. Phishing e sfruttamento di vulnerabilità convivono con la ricerca di RDP non patchati e configurazioni deboli. Una volta ottenuto l’accesso, gli operatori muovono rapidamente verso privilege escalation, persistenza e lateral movement.

Initial access e movimento laterale

Gli attaccanti combinano spear-phishing con allegati Office macro-abili e link verso kit ospitati su host compromessi. In parallelo, sfruttano servizi esposti individuati con ricognizione automatizzata e tool pubblici, quindi forzano credenziali RDP o abusano di sessioni già presenti. La fase di post-exploitation vede l’uso di Mimikatz per il dump di credenziali, Cobalt Strike per beaconing su 443/TCP camuffato in HTTPS, e la generazione di percorsi d’attacco tramite BloodHound per orientare l’espansione nel dominio Active Directory. Gli operatori disattivano controlli con edits di registro e script batch per kill AV, riducendo la superficie di telemetria prima di distribuire i carichi successivi con PsExec o GPO.

Crittografia, esfiltrazione e doppia estorsione

La famiglia Gentlemen implementa AES-256 in flussi ottimizzati per la velocità di cifratura e marca i file con l’estensione .gentleman. La selezione delle directory evita cartelle di sistema per preservare la stabilità dell’host fino al completamento dell’operazione. La exfiltration precede l’encryption con Rclone verso destinazioni cloud come Mega.nz o endpoint controllati, con volumi medi per vittima nell’ordine di 100 GB. La doppia estorsione rimane centrale: una leak site su Tor ospita countdown e porzioni di dati sottratti, mentre la ransom note in HTML fornisce istruzioni di contatto e pagamento. In casi estremi, gli analisti riportano l’uso di timer che minacciano il wipe dell’MBR in assenza di pagamento entro la scadenza. I pagamenti si concentrano su Monero per garantire anonimato, con tracciamenti indiretti che suggeriscono flussi verso exchange nell’area asiatica.

Catena di cifratura e mitigazioni mirate

La pipeline di Gentlemen segue una sequenza razionale: ingresso tramite phishing o exposed services, privilege escalation, telemetria-kill, discovery e spostamento laterale, exfiltration massiva e infine cifratura ad alta velocità con AES-256. La persistenza si appoggia a Run keys e scheduler, mentre la evasion sfrutta offuscamento e LOLBas. La nota HTML attiva la leva psicologica e indirizza verso canali Tor in Monero. La contromisura più efficace è disallineare questa pipeline: ridurre l’ingresso con MFA e hardening e alzare il rumore rilevando sequenze di living-off-the-land anomale. EDR/XDR con regole comportamentali, NDR in uscita e DLP per i carichi di Rclone intercettano la exfiltration. Backup immutabili spezzano la leva del riscatto. Segmentazione e privilegi minimi comprimono il raggio d’azione della cifratura. La formazione anti-phishing e i table-top exercise con soccorso digitale interno/esterno convertono la preparazione in minuti risparmiati durante l’incidente. In sintesi, la difesa contro Gentlemen richiede disciplina ingegneristica, telemetria profonda e resilienza operativa, perché il gruppo combina tool comuni con processi raffinati e una economia RaaS che abbassa la barriera d’ingresso per nuovi affiliati.

Evasione e persistenza

Gentlemen alterna offuscamento del codice e packer personalizzati con tecniche LOLBas come Certutil per il download, WMIC e PowerShell per l’orchestrazione, riducendo l’efficacia delle firme statiche. Le persistenze sfruttano chiavi Run, servizi pianificati e WMI subscription. Nel 2025 si registra l’introduzione di varianti generate con AI per confondere gli engine statici e creare payload su misura in funzione dei controlli rilevati. Una variant Linux risulta testata ma non ampiamente deployata, mentre il focus resta su endpoint Windows 10/11.

Infrastruttura operativa e riuso di tool

La rete operativa del gruppo aggrega server cloud in Cina, domini registrati con WHOIS artificiosi e C2 che ruotano a cicli di 72 ore per eludere blacklist e sinkhole. L’elasticità dell’infrastruttura consente campagne parallele su ampli volumi, riducendo la finestra di rilevazione.

C2, domini e hosting

Gli analisti censiscono decine di IP correlati, inclusi blocchi su Alibaba Cloud, con un parco domini che supera la quindicina attiva nei picchi operativi. La gestione del DNS favorisce TTL brevi e fast-flux controllato, mentre i fronting opportunistici su servizi legittimi coprono i canali in uscita dei beacon. I registrar e i provider mostrano schemi coerenti con operazioni a bassa attrition, sfruttando policy locali e tempi di take-down più lenti per massimizzare la longevità dei nodi.

Connessioni di codice con Hive, BlackCat e LockBit

La sovrapposizione con Hive e BlackCat non si limita alle TTP. La analisi statica individua sezioni binarie condivise, routine di enumeration affine e builder riconducibili a leak del 2023. In alcune istanze, i template delle ransom note ricalcano quelli visti in LockBit, con adattamenti minimi. Questi segnali indicano un riuso industrializzato di codice, tipico dei cluster RaaS moderni, e una filiera in cui sviluppo, affiliazione e supporto si distribuiscono tra gruppi contigui. Gentlemen si posiziona così come servizio con fee per affiliati stimata attorno al 20%, capace di attirare operatori con differente maturità tecnica.

Vittime, impatti e settori colpiti

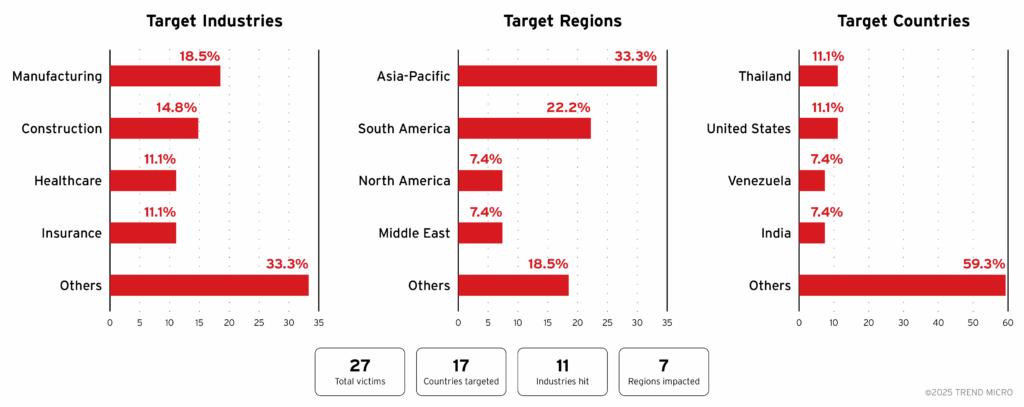

Il targeting risulta coerente con la redditività: sanità, finanza e manifattura guidano la lista delle vittime, con USA in testa e casi rilevanti in Germania e Regno Unito. Gli ospedali pagano talvolta riscatti per accelerare il ripristino dei servizi, con esempi nell’ordine del milione di euro. Le imprese finanziarie subiscono perdita e abuso di dati, mentre la manifattura soffre fermi linea e ritardi in supply chain. La media dei downtime si aggira attorno a una settimana, con costi di recovery che superano 5 milioni di euro per le realtà più grandi.

Sanità

La sanità concentra dati sensibili e ambienti eterogenei, spesso con legacy difficili da aggiornare. Gentlemen sfrutta questa eterogeneità per spingersi su sistemi clinici e repository di immagini mediche. Il rischio per i pazienti impone risposte rapide, ma i processi ospedalieri, se non segmentati, facilitano un lateral movement devastante.

Finanza

Nel settore finanziario, la exfiltration prepara frodi e account takeover. La doppia estorsione massimizza la leva psicologica su istituzioni legate a compliance stringenti. MFA e controlli transazionali riducono la superficie d’attacco, ma l’abuso di credenziali rimane un vettore primario.

Manifattura e supply chain

Le reti OT/IT interconnesse aumentano la superficie. Un singolo breach in un fornitore può scalare su più plant e clienti, generando effetti domino. Gentlemen cronometrizza gli attacchi nei weekend per sfruttare presìdi ridotti, innalzando i tempi di rilevazione e contenimento.

Difesa: priorità immediate e medio termine

Le aziende devono adottare un percorso difensivo che bilanci riduzione del rischio e resilienza operativa. La difesa efficace combina hardening, telemetria profonda e playbook di ripristino provati sul campo.

Durezza del perimetro e gestione vulnerabilità

Il patching tempestivo degli asset Internet-facing e la rimozione di RDP esposti rappresentano passi obbligati. Segmentazione e micro-segmentazione limitano i percorsi laterali. Bastion host, broker di identità e autenticazione forte abbassano il valore delle credenziali rubate. La configurazione sicura di macro Office e gate di posta riduce la resa del phishing.

Rilevazione comportamentale ed EDR/XDR

La rilevazione deve privilegiare comportamenti rispetto a firme. EDR/XDR con telemetria kernel e rilevazioni di living-off-the-land intercettano catene di comando basate su PowerShell, WMIC e Certutil. Hunt proattivo su beacon anomali, creazione massiva di processi, spikes di I/O e pattern di cifratura anticipa la fase distruttiva. NDR in uscita segnala exfiltration verso cloud non autorizzati.

Continuità operativa e preparazione al riscatto

Backup air-gapped e immutable riducono la leva del riscatto. Restauri provati in test periodici assicurano RTO/RPO realistici. Runbook IR devono includere triage rapido, isolamento di segmenti, revoca di token e rotazione credenziali. Una policy chiara su negoziazione e coinvolgimento legale evita improvvisazioni sotto pressione.

Evoluzione attesa e scenari 2025-2026

Gli operatori di Gentlemen spingono verso automazione della catena con AI, generando varianti on-demand e payload che si adattano all’ambiente. L’approdo mobile resta nel radar per il 2026, con obiettivi come app di produttività e depositi credenziali. La geopolitica suggerisce continuità nel targeting di infrastrutture critiche e fornitori occidentali. La filiera RaaS resterà liquida, con affiliati che oscillano tra marchi in base a tassi di successo, supporto e soglie di fee.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.