EggStreme si impone come framework di malware fileless attribuito a un APT cinese, capace di colpire infrastrutture critiche nell’APAC con operazioni di spionaggio a bassa impronta forense. La campagna, rivelata da Bitdefender il 10 settembre 2025, ha preso di mira un’azienda militare filippina, sfruttando iniezioni in memoria, DLL sideloading, gRPC per il C2 e una catena di attacco che parte da condivisioni SMB e arriva al movimento laterale tramite proxy come Stowaway. Il framework è multi-stadio, include 58 comandi per ricognizione, furto dati e persistenza, e impiega moduli come EggStremeAgent, EggStremeFuel ed EggStremeLoader, con ReflectiveLoader per inoculare codice in processi fidati. Gli indicatori EDR mostrano anomalie come msdt.exe che lancia cmd.exe, mentre la persistenza altera servizi Windows con privilegi elevati. Il contesto geopolitico del Mar Cinese Meridionale spiega il focus su difesa e governo, con un rischio di espansione verso l’ASEAN. Le difese efficaci richiedono XDR e MDR per correlare eventi, micro-segmentazione e hardening mirato, perché EggStreme integra living-off-the-land e offuscamento per eludere controlli tradizionali.

Contesto geopolitico e obiettivi operativi in APAC

La campagna EggStreme si inserisce in una fase di tensioni crescenti nel Mar Cinese Meridionale, con attività di intelligence tecnica coerenti con obiettivi di vantaggio strategico e raccolta di informazioni sensibili. Il targeting privilegia difesa, apparati governativi e organizzazioni collegate a decisioni operative e pianificazione militare, con un valore informativo che va oltre il dato tecnico e incide su trattative, logistica e cooperazione internazionale. La scelta di un framework fileless consente di minimizzare la traccia su disco, aumentare la longevità dell’infezione e degradare l’affidabilità degli indicatori basati su firme statiche, estendendo la finestra utile per keylogging, esfiltrazione e ricognizione profonda dell’ambiente.

Scoperta e attribuzione a un APT cinese

Bitdefender ha identificato EggStreme nel corso di un’indagine su un’azienda militare filippina a inizio 2025, riscontrando traffico anomalo verso server in Cina e una telemetria compatibile con attività APT. Il rapporto, pubblicato il 10 settembre 2025, accredita un gruppo statale o sponsorizzato, con domini registrati presso registrar asiatici a partire dal 2024 e indirizzi C2 ricondotti a Guangdong. Il framework evita la creazione di artefatti su disco, predilige RAM-only execution e riutilizza componenti tipici delle famiglie cinesi come PlugX, con dettagli che includono stringhe bilingui e routine cucite su misura per ambienti Windows. Bitdefender ha pubblicato IOC e regole YARA per supportare i difensori, segnalando correlazioni in Thailandia, Vietnam e Indonesia, con una platea potenziale di decine di target entro la fine del 2025.

Architettura modulare del framework EggStreme

Il disegno di EggStreme è modulare e consente personalizzazioni mirate per target, con upgrade mensili e varianti in corso di sviluppo. Le componenti principali orchestrano comando e controllo, loader, iniezioni, persistenza e raccolta dati, integrando crittografia di canale e offuscamento delle stringhe.

EggStremeAgent: backdoor gRPC e 58 comandi

EggStremeAgent agisce come backdoor core, espone 58 comandi per ricognizione, esecuzione remota, cattura schermo e keylogging, e comunica con il C2 tramite gRPC su HTTPS, riducendo la firma di rete e sfruttando pattern legittimi. Il traffico appare parsimonioso, con serializzazione che facilita latenze basse e controllo fine della sessione. La cifratura delle comunicazioni utilizza RC4, in alcuni flussi con chiavi associate a stringhe come “google” e “Microsoft”, a ulteriore mimicry del traffico consentito.

EggStremeFuel: loader iniziale e persistenza stealth

EggStremeFuel avvia la catena post-intrusione. Il modulo stabilisce una shell inversa, crea persistence agendo su servizi Windows e sfrutta chiavi XOR (ad esempio 0xFE e 0xDD) per decrittare componenti successivi. Le modifiche di registro e l’uso di privilegi elevati nascondono l’attività tra i normali processi di sistema, con tempi e trigger studiati per evitare picchi anomali.

EggStremeLoader e ReflectiveLoader: iniezioni in memoria

EggStremeLoader recupera un ReflectiveLoader dal percorso %WINDIR%\en-us\ielowutil.exe.mui, decritta i payload con RC4 e inietta l’Agent in processi fidati come winlogon.exe, explorer.exe o MsMpEng.exe, usando API come VirtualAllocEx e CreateProcessWithToken. Questo disegno RAM-centric ostacola gli scanner on-access e sottrae i moduli alla scansione basata su file system.

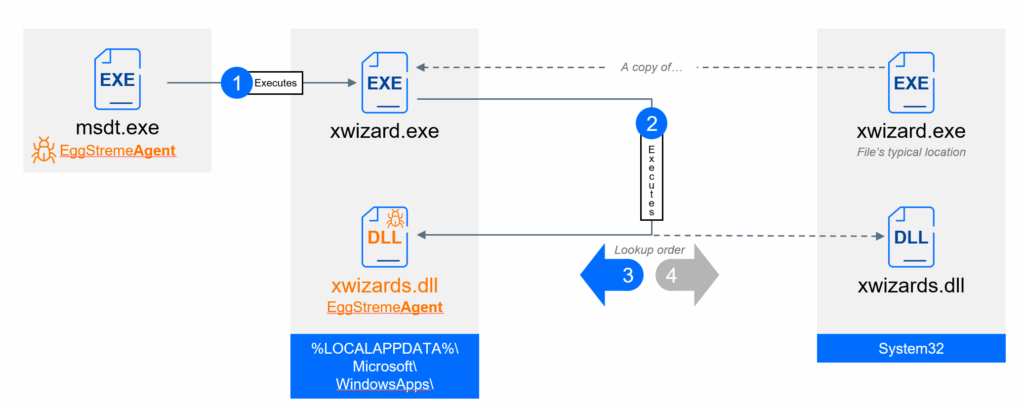

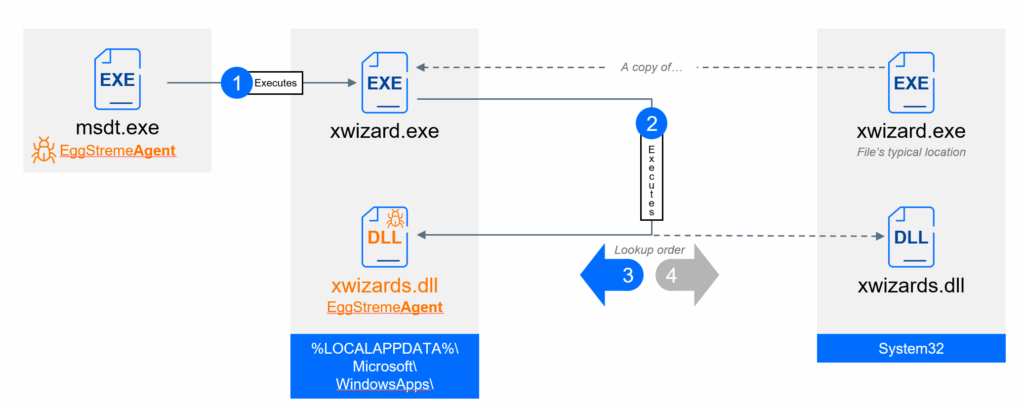

EggStremeWizard e sideloading su xwizard.exe

EggStremeWizard fornisce una backdoor leggera che abusa del sideloading su xwizard.exe, mantenendo una fallback access quando le catene principali vengono interrotte. La componente supporta AES per caricare file e comandi, e replica pattern legittimi del servizio per aggirare il whitelisting.

EggStremeKeylogger: raccolta credenziali e dati

EggStremeKeylogger si innesta su explorer.exe, registra tasti, clipboard e telemetrie locali e salva in thumbcache.dat con RC4 (chiave, tra le altre, “usa1!the8*best9#”). Questi flussi alimentano esfiltrazione selettiva, con priorità a credenziali, correspondence executive e mappe di rete.

Catena di attacco: dall’SMB iniziale al movimento laterale

L’accesso iniziale osservato parte da una condivisione SMB remota, con l’esecuzione di logon.bat da \remote\netlogon che deposita WinMail.exe e mscorsvc.dll in %APPDATA%\Windows Mail. Da qui EggStremeFuel sfrutta sideloading per attivarsi, apre una shell inversa su porta casuale e abilita servizi come MSiSCSI con SeDebugPrivilege per garantirsi resilienza ai riavvii. EggStremeLoader poi legge ielowutil.exe.mui, decritta i payload con chiavi multiple e inietta l’Agent in processi di sistema. L’Agent monitora LogonUser per nuove sessioni, inietta il keylogger all’avvio utente e orchestra esfiltrazioni via gRPC. Stowaway, proxy in Go, abilita il pivot verso segmenti interni, con configurazione salvata in burn.conf e dati di stato in %LOCALAPPDATA%\burn. L’intera catena può completarsi in 48 ore, con persistenza che sopravvive ai reboot e movimento laterale guidato da PowerShell, whoami /all e query AD per identificare percorsi privilegiati.

TTP, evasione e living-off-the-land

Le TTP privilegiano offuscamento, packer personalizzati e LOLBins. msdt.exe che avvia cmd.exe emerge come anomalia EDR ricorrente. La campagna usa Certutil per download, WMIC e PowerShell per orchestrazione, scheduler e Run keys per persistence, con WMI subscription là dove occorre un trigger reattivo. La firma statica risulta poco utile, perché i payload restano in memoria e i moduli si aggiornano con cadenza rapida. L’ipotesi di zero-day su SMB resta nel perimetro d’osservazione, ma l’efficacia deriva già dal riuso creativo di componenti legittimi e percorsi di sideloading.

Infrastruttura C2 e gestione operativa

Il C2 ruota su domini registrati presso registrar asiatici dal 2024, con fronti su cloud provider noti e indirizzi ricondotti a Cina. La rotazione degli endpoint segue finestre di 72 ore, con TTL brevi e pattern di fast-flux per complicare sinkhole e blacklist. La scelta di gRPC su HTTPS sfrutta canali consentiti e si innesta su policy aziendali che permettono traffico TLS ai servizi cloud, riducendo la signal/noise ratio per i NDR sprovvisti di ispezione profonda. I registri WHOIS sono opachi, coerenti con attribuzioni che puntano a operatori statali o semi-statali.

Vittime, settori colpiti e impatti geopolitici

La vittima primaria documentata è una azienda militare filippina; la campagna ha toccato Thailandia e Indonesia e mostra interesse per difesa (circa 60%), governo (circa 30%) e filiere connesse. Gli impatti includono furto credenziali, esfiltrazione di piani strategici e interruzioni dei servizi per attività di bonifica che possono durare 72 ore o più. Le conseguenze geopolitiche amplificano il danno tecnico: la sottrazione di IP militare, la visibilità sulle catene decisionali e l’uso mirato dei dati rubati alterano equilibri regionali e alleanze. La persistenza multi-mese osservata nel caso filippino conferma la professionalità degli operatori e la difficoltà di rilevarli senza telemetria profonda. I leak su dark web aumentano la superficie di ricatto e producono costi di recovery nell’ordine del milione di euro per organizzazioni di medie dimensioni.

Strategie di mitigazione consigliate

La difesa efficace contro EggStreme richiede un approccio multilayer centrato su comportamenti e resilienza. Le organizzazioni dell’APAC stanno adottando XDR per correlare log tra endpoint, identità, rete e cloud, e MDR per un SOC 24/7 che intercetti catene come msdt.exe → cmd.exe e profili di Reflective Injection. Il patching rapido di SMB e RDP, l’hardening di macro Office, l’uso sistematico di MFA sugli account privilegiati e la micro-segmentazione riducono in modo misurabile il raggio d’azione dell’attaccante. AppLocker o WDAC limitano l’esecuzione di binari non firmati o fuori percorso. Backup immutabili e air-gapped proteggono dai wipe timer e dal ricatto indiretto. Il monitoraggio del registro per servizi anomali, la caccia proattiva su beacon gRPC e su esfiltrazioni nascoste in HTTPS alzano il rumore in punti cruciali della catena. La distribuzione di IOC e YARA indicate da Bitdefender completa la copertura tattica, mentre table-top exercise regolari convertono playbook in tempi di risposta più bassi.

Prospettive 2025–2026 e rischio di espansione

L’evoluzione di EggStreme segue la traiettoria degli APT cinesi verso framework fileless più agili, con varianti Linux plausibili e una automazione crescente delle mutazioni tramite AI per eludere gli engine statici. L’ASEAN resta la platea più esposta per prossimità geopolitica e eterogeneità delle superfici digitali, ma il riuso di moduli e catene osservato rende trasferibile la minaccia anche su fornitori e partner al di fuori della regione. La cooperazione tra cert nazionali, ISAC e vendor di sicurezza sarà determinante per abbassare il time-to-detect e condividere telemetria in modo azionabile.

Perché EggStreme è difficile da fermare?

EggStreme è più di una singola backdoor: è un ecosistema che combina fileless execution, sideloading, ReflectiveLoader e C2 gRPC per persistenza, comando e esfiltrazione mantenendo bassa osservabilità. La catena tipica — SMB e script di logon, sideloading in WinMail.exe, Reflective Injection in processi fidati, Stowaway per pivot, keylogging e gRPC per exfil — riduce la dipendenza da artefatti su disco e sfrutta LOLBins per confondersi nel rumore operativo. La resilienza deriva dalla ridondanza dei moduli (Wizard come fallback), dalla cifratura (RC4, AES) e dalla rotazione rapida dei C2, che taglia la finestra di efficacia di sinkhole e blacklist. Contrastarlo significa rompere l’ordine della pipeline, anticipando la fase di ricognizione e lateral movement con rilevazioni comportamentali, MDM delle identità e segmentazione che rende costosa ogni escalation. In assenza di queste misure, l’impronta ridotta e l’aggiornabilità continua del framework garantiscono agli operatori un vantaggio temporale decisivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...