Gli allarmi sicurezza di settembre 2025 confermano una pressione senza precedenti su utenti e imprese: zero-day Samsung con exploit attivi su Android, outage Microsoft prolungato su Exchange Online e nuovi avvisi contro link malevoli in Teams, mentre Apple notifica ondate di spyware mercenario confermate anche dal bulletin CERTFR. La criticità ruota attorno a CVE-2025-21043, bug in libimagecodec.quram.so che abilita esecuzione di codice remoto via immagini, a interruzioni e ritardi e-mail dovuti ad alto uso CPU in cloud Microsoft e a campagne zero-click contro profili ad alto rischio. In risposta, i vendor spingono su patch rapide, banner di allerta integrati e Lockdown Mode per contenere l’impatto. Le organizzazioni devono accelerare EDR, patch management e verifiche di configurazione, perché la combinazione tra vulnerabilità di terze parti, dipendenze cloud e APT rende la superficie d’attacco più ampia e dinamica che mai.

CVE-2025-21043: patch Samsung e rischio Exynos

La vulnerabilità CVE-2025-21043 interessa la libreria proprietaria libimagecodec.quram.so, componente cruciale nel parsing delle immagini. L’exploit, tracciato in the wild, sfrutta un out-of-bounds write per ottenere esecuzione di codice remoto senza interazione dell’utente. L’effetto pratico è devastante: basta ricevere un’immagine tramite MMS o app di messaggistica perché un payload si attivi in background. I dispositivi Android 13+ con piattaforma Exynos risultano particolarmente esposti, con impatti che vanno dalla lettura di dati sensibili all’escalation di privilegi. La correzione arriva con SMR Sep-2025 Release 1, che integra anche parte dei fix dell’Android Security Bulletin, e disabilita percorsi di parsing non sicuri, riducendo la superficie attaccabile. Per chi gestisce parchi Galaxy, l’installazione immediata è la contromisura decisiva, affiancata a backup e verifica della versione di sicurezza. La raccomandazione è di mantenere attivi filtri MMS, scansione EDR sui contenuti multimediali e telemetria per rilevare anomalie. Gli utenti domestici devono eseguire l’update via OTA, riavviare e monitorare eventuali comportamenti anomali. Le aziende con dispositivi BYOD dovrebbero imporre baseline minime di patch e bloccare l’accesso alle risorse se lo security patch level è obsoleto. In prospettiva, questo caso mostra come librerie chiuse dentro la supply chain mobile possano diventare single point of failure, con effetti sistemici su milioni di device.

Bulletin di settembre: severità elevate e ampiezza del perimetro

Il bulletin Samsung di settembre elenca decine di vulnerabilità, con più CVE a severità alta e vari SVE specifici del vendor. La presenza di falle su kernel, framework e componenti modem indica un perimetro in cui stack multipli interagiscono in modo complesso. Nei fatti, questo significa che un parco misto Galaxy S e A può avere profili di rischio differenti a parità di release Android, perché entrano in gioco driver, blob binari e customizzazioni regionali. Per i team IT la priorità è mappare modello per modello lo stato di patch, adottare MDM per la distribuzione forzata e definire finestre di compliance strette. In parallelo, conviene abilitare MFA su applicazioni critiche e ridurre l’uso di store alternativi, visto che le catene di exploit spesso iniziano da asset non governati. L’escalation delle segnalazioni in the wild conferma che gli attaccanti puntano a messaggistica e media pipeline, perché sono vettori ad ampia superficie, sempre esposti e difficili da segmentare.

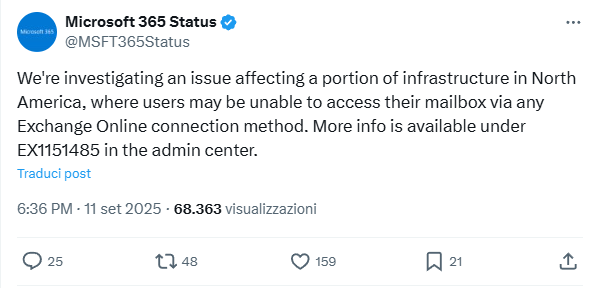

Outage Exchange Online: 16 ore di disservizio e lezione sulla resilienza

L’outage Exchange Online ha colpito posta, calendari e integrazioni con Teams, con una finestra di circa 16 ore tra impatto e pieno ripristino. Il dato chiave è l’alto uso CPU su porzioni dell’infrastruttura, che ha innescato errori di connessione, retry a cascata e code congestionate, amplificando i ritardi. Qui la lezione per i clienti è duplice. Primo, servono piani di continuità che prevedano cache locali e client offline per funzioni essenziali: quando i servizi core si degradano, la capacità di leggere e redigere comunicazioni senza rete conserva produttività e decision making.

Secondo, occorre simulare in anticipo failover procedurali, chiarendo chi può attivare canali di emergenza come mail alternative, messaggistica fuori banda e bridge voce indipendenti dall’ecosistema impattato. Microsoft ha introdotto config change per stabilizzare i nodi affetti, ma la dipendenza monocloud resta un punto sensibile: per i tenant grandi una strategia multi-region con throttling proattivo riduce gli effetti domino nelle ore di picco. Sul piano operativo, vale una regola semplice e spesso ignorata: meno tentativi manuali e meno re-login durante il guasto significano meno stress per i cluster e recupero più rapido.

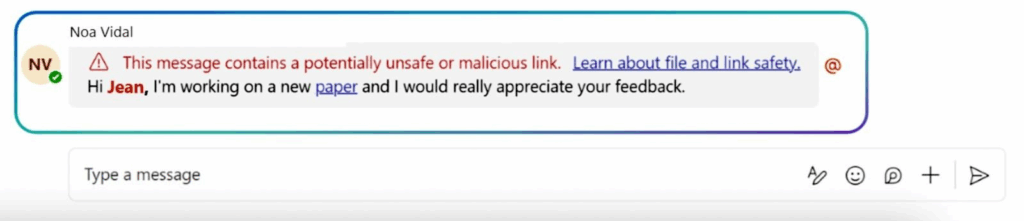

Teams e link malevoli: banner di allerta per fermare il click

Gli avvisi per link malevoli in Teams portano in chat la stessa logica dei Safe Links: un banner immediato prima del clic segnala spam, phishing o malware, riducendo la probabilità di compromissioni intranet originate da messaggi interni o federati. Le imprese guadagnano un filtro visibile e coerente con la formazione anti-phishing, mentre i SOC possono concentrare l’attenzione sui casi che superano il filtro. In rollout preview da settembre e general availability a novembre, la funzione si attiva dall’Admin Center o via PowerShell, con policy ritagliate per reparti sensibili.

L’impatto pratico si misura in click evitati e dwell time ridotto: meno tempo sulla pagina malevola significa meno opportunità per kit di credential harvesting e redirect multi-fase. Per massimizzare l’efficacia, conviene allineare domini consentiti, messaggistica di awareness e playbook che specifichino come segnalare un link sospetto e come isolarsi in caso di errore.

Spyware mercenario su iPhone: notifiche Apple e ruolo del CERTFR

Il capitolo spyware mostra una continuità inquietante: zero-day e zero-click mirano profili ad alto valore informativo come giornalisti, avvocati e attivisti. Apple invia notifiche di minaccia su iMessage e e-mail, invitando a attivare la Lockdown Mode, a contattare linee di supporto dedicate e a preservare le evidenze per gli investigatori. Il CERTFR francese pubblica bulletin che ricostruiscono la sequenza di allerta e descrivono procedure operative per ridurre movimento laterale, mantenere catene di custodia e gestire device dedicati per usi professionali e personali. Il valore di queste notifiche non sta solo nel warning: la loro persistenza nel tempo e la coerenza dei messaggi delineano campagne a lungo raggio di attori statali o mercenari con accesso a tool di alto livello. Per gli utenti colpiti, il percorso minimo comprende aggiornamento OS, reset controllato, rotazione delle credenziali e revisione dei privilegi su iCloud e applicazioni con token persistenti. Per le organizzazioni, è fondamentale predisporre canali sicuri per ricevere segnalazioni confidenziali, senza penalizzare chi alza la mano.

Dinamica delle minacce: tre vettori che si rafforzano a vicenda

Questi eventi non sono episodi isolati ma voci di una stessa sinfonia. Le zero-day mobile spingono l’adozione di patch rapide, ma mostrano come media pipeline e codec restino soft spot difficili da monitorare. Gli outage cloud evidenziano il costo della concentrazione di carichi su pochi fornitori e l’urgenza di piani B pronti all’uso. Le campagne spyware ricordano che la sicurezza personale di figure con ruolo pubblico è spesso la porta d’ingresso verso organizzazioni e reti più ampie. L’effetto combinato è un innalzamento della base di rischio: più ampia la superficie, più veloce l’evoluzione degli attaccanti e più costosa la difesa se non si standardizzano processi, telemetria e metriche. Le imprese che consolidano detect & response e curano igiene configurativa su mobile, collaboration e identità sono le stesse che assorbono meglio gli shock.

Priorità operative per imprese e PA: dalla teoria alla messa a terra

Le priorità si possono tradurre in azioni concrete senza scivolare in elenchi generici. Su Android Samsung, l’ordine è patch, riavvio e verifica post-update con controllo della Security Patch Level. Su Exchange Online, è utile rivedere la policy di caching dei client e verificare la possibilità di fallback su canali out-of-band per comunicazioni interne critiche. In Teams, attivare per tempo gli avvisi link malevoli e allineare formazione, terminologia e policy evita frizioni tra utenti e SOC. Sul fronte Apple, la Lockdown Mode va testata in anticipo su profili a rischio, valutando l’impatto sulle app mission-critical. A monte, serve inventario aggiornato di device e versioni, MFA ovunque, rotazione periodica di token e chiavi e un piano IR con contatti, strumenti e responsabilità già assegnati. La vera differenza operativa non sta nella lista delle tecnologie, ma nella disciplina con cui vengono mantenute vive.

Impatto su privacy, compliance e rischio reputazionale

La traiettoria degli incidenti tocca direttamente privacy e compliance. Un exploit su media pipeline può esporre dati personali senza tracce evidenti, un outage prolungato può violare SLA e impegni contrattuali, una notifica spyware su profilo di interesse pubblico può trasformarsi in crisi reputazionale. La risposta deve includere registro degli incidenti, notifiche a termini di legge e messaggistica coordinata verso stakeholder interni ed esterni. Il vantaggio competitivo appartiene a chi prepara template di comunicazione, flussi decisionali e criteri di disclosure prima della crisi. In molti settori, la capacità di dimostrare diligenza nella gestione del rischio vale quanto, se non più, della riduzione assoluta degli incidenti.

AI difensiva, hardening mobile e cultura del minimo necessario

Guardando ai prossimi mesi, tre linee appaiono chiare. La prima è la spinta verso AI difensiva integrata in client e collaboration, come mostrano gli avvisi proattivi in Teams: gli strumenti che intervengono al momento del click riducono la superficie per social engineering. La seconda è l’hardening mobile, con cicli SMR sempre più densi e l’attenzione su codec, modem e librerie di terze parti. La terza è la cultura del minimo necessario: permissioning stretto, segmentazione dei ruoli, segreti a scadenza breve e telemetria che privilegi segnali comportamentali rispetto alle sole signature. Chi bilancia questi tre elementi ottiene difese elastiche, capaci di adattarsi quando gli assalti cambiano forma.

Scomporre l’attacco, limitare i gradi di libertà, osservare gli effetti

A livello tecnico, la difesa efficace contro minacce eterogenee si riduce a tre mosse. La prima è scomporre i percorsi d’ingresso: nei codec immagine colpiti da CVE-2025-21043, l’obiettivo è spezzare la catena prima dell’heap corruption, introducendo check di bounds, sandbox e policy che isolino il parsing da permessi di rete o di file system. La seconda è limitare i gradi di libertà dell’attaccante quando il guasto avviene: sugli outage cloud, l’architettura deve impedire che un loop di retry degeneri in tempesta applicativa, usando backoff esponenziale, circuit breaker e quote che preservino il sistema. La terza è osservare gli effetti con telemetria utile: su spyware e zero-click, i segnali deboli stanno nei pattern di rete, nei processi che cambiano stato senza UI e nelle anomale rotazioni di token; qui Lockdown, EDR comportamentale e SIEM con regole di correlazione temporale riducono la finestra di esposizione. La sintesi è semplice: unire patch veloci, architetture resilienti e osservabilità profonda trasforma eventi ad alto impatto in incidenti gestibili, preservando continuità e fiducia.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.