Gli aggiornamenti Windows di settembre 2025 segnano un passaggio delicato per l’ecosistema Microsoft: il fix dei problemi audio su Windows 11 24H2 arriva con KB5043080, rimuove il safeguard hold legato a Dirac e al componente cridspapo.dll, e ripristina l’affidabilità su altoparlanti integrati e dispositivi Bluetooth. In parallelo, le stesse patch introducono interruzioni nelle condivisioni SMBv1 su ambienti NetBT, costringendo a workaround e a una riflessione definitiva sulla migrazione verso SMB3. Sul fronte cloud, il servizio di phishing VoidProxy alza l’asticella con un proxy AitM in grado di sottrarre credenziali, codici MFA e cookie di sessione per Microsoft 365 e Google, sfruttando domini economici, Cloudflare Worker, CAPTCHA e flussi SSO federati per aggirare controlli tradizionali. La fotografia del mese mette in tensione compatibilità, legacy e minacce cloud. Gli IT admin regolano il ciclo di patch, pianificano test pilota e segmentano i rischi. Le imprese adottano controlli risk-based, chiavi FIDO2 e telemetria più granulare. La combinazione di KB5043080, bug SMBv1 e VoidProxy diventa un banco di prova per resilienza e governance.

KB5043080 risolve i problemi audio su Windows 11 24H2

La correzione dei problemi audio Windows 11 chiude un caso aperto da dicembre 2024. Il conflitto con il software Dirac e il file cridspapo.dll aveva spezzato il rilevamento dei dispositivi. Gli utenti riportavano silenzi su altoparlanti integrati, perdita di output su Bluetooth e malfunzionamenti nelle DAW o nei client di videoconferenza. Microsoft aveva imposto un safeguard hold per bloccare l’aggiornamento a 24H2 sui sistemi affetti. Con KB5043080, il blocco cade e l’aggiornamento del driver Dirac viene erogato tramite Windows Update. L’installazione completa dopo riavvio accelera la stabilizzazione dell’audio pipeline. Gli amministratori valutano dipendenze residue: Intel SST, strumenti di offuscamento, utility di personalizzazione e alcuni driver camera possono richiedere un controllo mirato prima del rollout su larga scala. L’impatto pratico del fix emerge su laptop consumer e macchine professionali. Le cuffie Bluetooth tornano operative senza intermittenze. Le app VoIP riconoscono i dispositivi alla prima apertura. Le workstation audio vedono meno drop e latenza ridotta. La soluzione precedente, basata su una disabilitazione manuale di cridspapo.dll via registro, lascia spazio a una correzione nativa più pulita. Il ripristino dell’audio in 24H2 permette di riallineare parchi macchine bloccati da mesi, con un beneficio diretto su produttività e esperienza utente. La trasparenza di Microsoft nel tracciare il problema e nell’indicare i workaround temporanei favorisce una comunicazione più matura con le community, che avevano amplificato il tema su forum e canali social.

Compatibilità, driver e criteri di deployment

La distribuzione di KB5043080 impone una disciplina di change management. Gli IT admin organizzano anelli pilota, verificano i log con eventi come ID 1001 e 7026, e gestiscono la remediation su host con stack audio personalizzati. Gli scenari ibridi con periferiche USB, DAC esterni e driver ASIO richiedono una prova di riproducibilità dei bug fix. Il consiglio resta chiaro: aggiornare l’audio stack, ripulire profili obsoleti, e applicare il pacchetto su 24H2 dopo aver verificato i vincoli del parco applicativo. La combinazione di telemetria, WSUS/Intune e finestre di manutenzione controllate riduce i tempi di inattività e previene regressioni.

Aggiornamenti di settembre e interruzioni su SMBv1

Nello stesso ciclo di patch si manifesta un bug su SMBv1 in ambienti che mantengono NetBT e dispositivi legacy. Condivisioni storiche cessano di rispondere, i client non risolvono le cartelle remote e i server rifiutano connessioni. Le versioni colpite includono Windows 11 24H2, 23H2, 22H2, alcune edizioni Windows 10 e i rami Server 2025 e 2022, spesso a fronte di un’unica estremità aggiornata a settembre. Microsoft riconosce il difetto e lavora a una risoluzione. Nel frattempo, il workaround più efficace instrada le sessioni su TCP 445, con regole firewall dedicate, evitando la mediazione di NetBT. La correzione consente di ripristinare la connettività, ma pone di nuovo al centro il tema della migrazione da SMBv1.

Perché SMBv1 resta un rischio sistemico

SMBv1 è un protocollo deprecato e insicuro. Mancano controlli di integrità robusti e l’assenza di protezione pre-auth favorisce catene di exploit. La storia recente, da EternalBlue a WannaCry e NotPetya, mostra l’impatto di una debolezza a livello di file sharing sulla resilienza di rete. Il fatto che un bug secondario possa interrompere servizi in uso da anni dimostra il costo occulto del legacy. Gli ambienti che dipendono ancora da scanner, stampanti o apparati industriali legati a SMBv1 misurano la priorità della migrazione non solo come un esercizio di compliance, ma come un gesto di riduzione del rischio.

Migrare a SMB3 e ridisegnare la condivisione

La risposta tecnica passa per SMB3, cifratura in transito, signing obbligatorio e hardening delle policy. L’inventario degli host che espongono SMBv1 chiarisce le dipendenze e guida il piano di sostituzione dei dispositivi. In molti casi, il consolidamento passa per NAS moderni, firmware aggiornati e politiche di least privilege. L’obiettivo è ridurre il perimetro di condivisione, eliminare l’anonimato, attivare auditing e spostare l’accesso ai file su canali autenticati e monitorati. L’episodio di settembre fornisce il catalizzatore per completare una migrazione più volte rimandata.

VoidProxy: phishing-as-a-service contro Microsoft 365 e Google

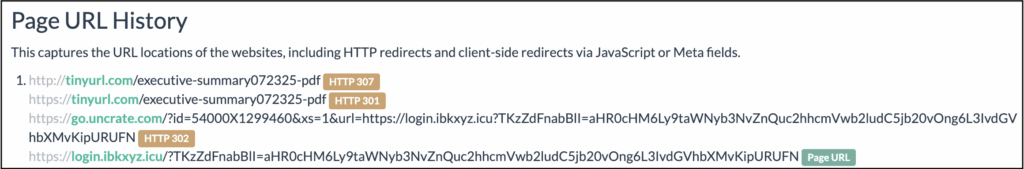

La crescita di VoidProxy conferma la maturità del PhaaS di nuova generazione. Gli operatori allestiscono kit phishing in grado di intercettare credenziali, codici MFA e cookie di sessione mediante un proxy man-in-the-middle. L’utente riceve email da account compromessi presso provider legittimi, da Constant Contact ad altri sistemi di invio massivo. Il link conduce a pagine ospitate su domini low-cost protetti da Cloudflare.

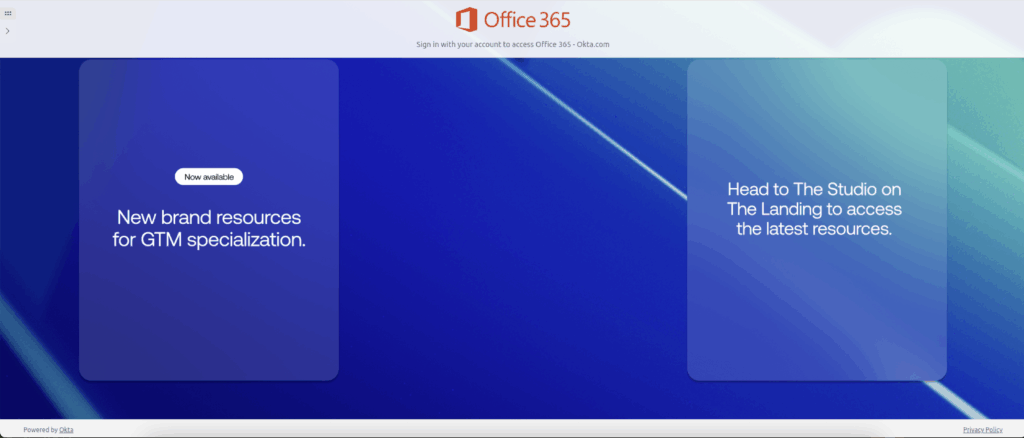

Un CAPTCHA filtra il traffico e un Worker seleziona i target, inoltrando le richieste di login ai server autentici di Microsoft 365 o Google. Il risultato è un token di sessione valido, che il pannello di controllo del servizio espone per accessi persistenti senza riutilizzare password. L’elemento differenziante è l’agg aggiramento della MFA. L’utente inserisce il codice o approva la richiesta, ma il proxy cattura l’intera sessione. La pagina finge un errore o reindirizza a un contenuto innocuo, mentre l’attaccante mantiene l’hijack dell’account.

I flussi SSO con Okta e altri IdP federati non fanno eccezione: il relay lato VoidProxy preserva i parametri e maschera l’operazione con TLS end-to-end. La mancanza di un dropper su disco riduce la visibilità per gli antivirus tradizionali. L’individuazione si sposta su segnali di rete, impronte del browser e inconsistenti pattern geolocali nelle autenticazioni.

Evoluzione tattica e uso di Cloudflare come scudo

Gli attori ruotano domini usa e getta (.icu, .sbs, .cfd, .xyz, .top) e sfruttano Cloudflare per celare l’origin, offuscare l’IP e applicare regole a runtime su Worker. Le landing page imitano in modo accurato le schermate Microsoft e Google. Gli utenti vedono brand e grafica familiari, completano il login e proseguono nel lavoro. Il kit in background cattura cookie, header e risposte e li archivia nel pannello admin. Da lì parte l’accesso all’ambiente di Microsoft 365, con azioni su Exchange, SharePoint, OneDrive e Teams. Gli attaccanti creano regole di inoltro, generano token secondari, impostano deleghe e tentano escalation. L’uso di okta-fastpass o push MFA non cambia l’esito se manca una difesa phishing-resistant come le passkey FIDO2 in bound al dominio.

Dove si incontrano patch e threat: una governance unificata

Gli eventi di settembre impongono un governo coerente tra IT Ops e SecOps. Il fix KB5043080 rientra in una pipeline di patching che non può ignorare gli effetti collaterali su SMBv1. Lo stesso ciclo di manutenzione deve prevedere rollback rapidi, finestra di osservazione e criteri di esclusione su host legacy. Sul cloud, le policy di conditional access devono dialogare con il SIEM, correlando login anomali, creazione di regole su Exchange e download massivi su OneDrive. Le playbook SOAR trasformano segnali in azioni: quarantena su sessioni sospette, revoca dei refresh token, rotazione delle chiavi e notifiche agli utenti colpiti.

Lezioni su compatibilità e debt tecnico

Il bug su SMBv1 è un promemoria: il debt tecnico costa in termini di disponibilità e sicurezza. Ogni workaround prolungato aumenta il rischio di esposizione. Investire nella migrazione a protocolli moderni riduce la superficie d’attacco e migliora l’osservabilità. Anche sul desktop, la permanenza di stack audio eterogenei complica il ciclo di patch. La normalizzazione tramite driver aggiornati e profili standardizzati rende gli aggiornamenti ripetibili e meno rischiosi. Un catalogo di applicazioni e driver certificati, abbinato a telemetria e a anelli di rilascio progressivi, evita impatti a catena.

Strategia operativa per il quarto trimestre

Le organizzazioni pianificano il quarto trimestre con tre obiettivi: consolidare 24H2 con KB5043080, completare la decommission di SMBv1, elevare le difese contro VoidProxy e affini. Il primo punto richiede una baseline stabile dell’audio stack e un monitoraggio dei driver a rischio. Il secondo implica un inventario accurato, una migrazione verso SMB3 e una pulizia delle eccezioni. Il terzo necessita FIDO2 per ruoli sensibili, policy di accesso condizionato, alert su improbable travel e accessi fuori policy, oltre a una postura di threat intelligence che alimenti blocklist di domini e pattern di AitM in aggiornamento continuo.

Caso d’uso: come trasformare l’incidente in controllo

Un’azienda con reparti produttivi ancora legati a SMBv1 può separare tali segmenti in VLAN dedicate, applicare micro-segmentazione, imporre autenticazione forte e predisporre un jump host monitorato. Su desktop, la gold image aggiornata con KB5043080 riesce a ridurre ticket e tempi di ripristino. Nel cloud, l’adozione di passkey e l’abilitazione della revoca automatica dei token per eventi ad alto rischio riducono il dwell time. La convergenza di questi approcci produce una riduzione misurabile degli incidenti e rende l’organizzazione meno dipendente da workaround emergenziali. La risposta a settembre 2025 si misura in tre verifiche. Primo, audio stack: allineare KB5043080, confermare la rimozione del safeguard hold, validare la catena Dirac e i profili Bluetooth, e sanificare i driver residui su 24H2. Secondo, file sharing: dismettere SMBv1, forzare SMB3 con cifratura e signing, auditare NetBT e predisporre regole firewall su TCP 445 solo dove necessario, registrando telemetria per diagnosi e capacity planning. Terzo, cloud identity: elevare l’autenticazione a FIDO2, imporre conditional access risk-based, abilitare re-auth su operazioni sensibili, monitorare sessioni per improbable travel, token anomali e tentativi di AitM coerenti con VoidProxy. La combinazione di telemetria endpoint, network signals e log di identità alimenta regole detezione e playbook SOAR che eseguono quarantena, revoca token e rotazione chiavi senza intervento manuale. In questo quadro, il valore della patch non è solo il bug fix, ma l’occasione per pagare debito tecnico, ridurre la superficie d’attacco e sincronizzare IT e Security su un linguaggio operativo comune.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.